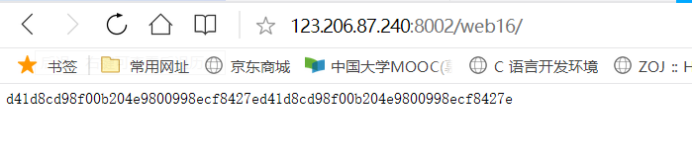

打开是一段神秘代码,我也不知道是什么

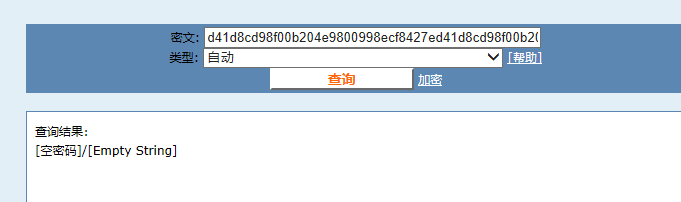

直接解密试试

尝试各种,发现是md5,解开是。。。。

可能需要我们传什么东西进去,抓包看看,无果。。。。

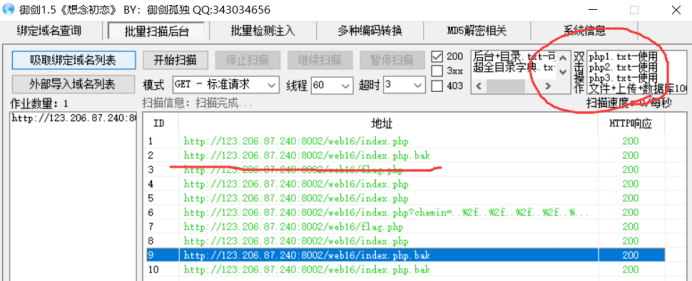

看看题目是备份,可能这道题就和备份文件有关

我就直接点了,直接打开御剑,添加几个php和文件的扫描

Success

原来是备份的bak文件

直接打开网页看看

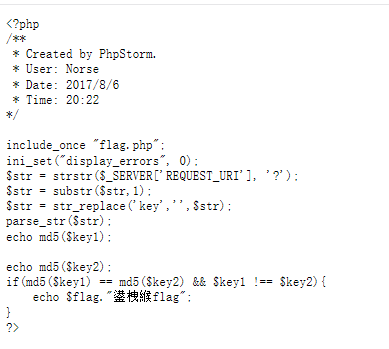

发现是一段php代码,读一下,大意是:

包含flag.php

设置危险等级为0的会报错

设变量str的值为url中?后面的字符串

设str为str中第一位开始后的字符串

把str中的key替换成空

把str中的字符串解析为变量

输出md5加密的key1

输出md5加密的key2

如果key1的md5加密等于key2的md5加密并且key1不等于key2的值就输出flag

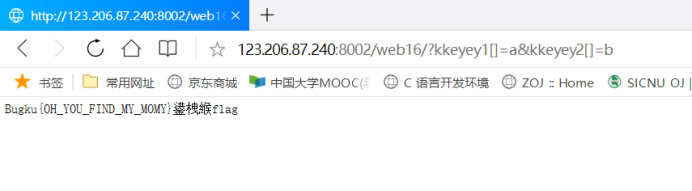

然后就是解题了

第一个将key变为空的函数我们用kkeyey绕过,他会让我们的kkeyey变为key

第二个就是if函数的绕过

我们使用数组来绕过,因为md5解析的数组都为NULL所以构造payload:

?kkeyey1[]=a&kkeyey[]=b