Secret解决了密码、token、密钥等敏感数据的配置问题,而不需要把这些敏感数据暴露到镜像或者Pod Spec中。Secret可以以Volume或者环境变量的方式使用。

Secret类型:

- Opaque:base64编码格式的Secret,用来存储密码、密钥等;但数据也通过base64 –decode解码得到原始数据,所有加密性很弱。

- kubernetes.io/dockerconfigjson:用来存储私有docker registry的认证信息。

- kubernetes.io/service-account-token: 用于被serviceaccount引用。serviceaccout创建时Kubernetes会默认创建对应的secret。Pod如果使用了serviceaccount,对应的secret会自动挂载到Pod目录/run/secrets/kubernetes.io/serviceaccount中。

1.Opaque Secret

Opaque类型的数据是一个map类型,要求value是base64编码格式: 比如来创建一个用户名为:admin,密码为: 1f2d1e2e67df的Secret 对象,首先把这用户名和密码做base64编码,

1

|

|

然后就可以利用上面编码过后的数据来编写一个YAML文件:(secrets.yml)

1

|

apiVersion: v1

|

同样的就可以使用kubectl命令来创建了: 创建secret:kubectl create -f secrets.yml。

1

|

# kubectl get secret

|

注意:其中default-token-xxx为创建集群时默认创建的secret,被serviceacount/default引用。 可以使用describe命令查看详情,如果想看到Data里面的详细信息,可以输出成YAML文件进行查看

如果是从文件创建secret,则可以用更简单的kubectl命令,比如创建tls的secret:

1

|

$ kubectl create secret generic helloworld-tls

|

2.Opaque Secret的使用

创建好secret之后,有两种方式来使用它:

- 以Volume方式

- 以环境变量方式

- 以Volume方式挂载制定的key

将Secret挂载到Volume中

用一个Pod来验证下Volume挂载,创建一个Pod文件:(secret2-pod.yaml)

1

|

apiVersion: v1

|

查看Pod中对应的信息:

1

|

|

查看输出日志:

1

|

|

可以看到secret把两个key挂载成了两个对应的文件。

将Secret导出到环境变量中

1

|

apiVersion: extensions/v1beta1

|

主要上面环境变量中定义的secretKeyRef关键字,和configMapKeyRef比较类似,一个是从Secret对象中获取,一个是从ConfigMap对象中获取

创建上面的Pod:

1

|

$ kubectl create -f secret1-pod.yaml

|

然后查看Pod的日志输出:

1

|

$ kubectl logs secret1-pod

|

可以看到有 USERNAME 和 PASSWORD 两个环境变量输出出来。

将Secret挂载指定的key

1

|

apiVersion: v1

|

可以直接用kubectl命令来创建用于docker registry认证的secret:

1

|

$ kubectl create secret docker-registry myregistrykey --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL

|

查看secret的内容:

1

|

# kubectl get secret myregistrykey -o yaml

|

也可以直接读取~/.dockercfg的内容来创建:

1

|

$ kubectl create secret docker-registry myregistrykey

|

在创建Pod的时候,通过imagePullSecrets来引用刚创建的myregistrykey:

1

|

apiVersion: v1

|

kubernetes.io/service-account-token: 用于被serviceaccount引用。serviceaccout创建时Kubernetes会默认创建对应的secret。Pod如果使用了serviceaccount,对应的secret会自动挂载到Pod的/run/secrets/kubernetes.io/serviceaccount目录中。

1

|

$ kubectl run nginx --image nginx

|

Secret与ConfigMap对比

相同点:

- key/value的形式

- 属于某个特定的namespace

- 可以导出到环境变量

- 可以通过目录/文件形式挂载(支持挂载所有key和部分key)

不同点:

- Secret可以被ServerAccount关联(使用)

- Secret可以存储register的鉴权信息,用在ImagePullSecret参数中,用于拉取私有仓库的镜像

- Secret支持Base64加密

- Secret分为kubernetes.io/Service Account,kubernetes.io/dockerconfigjson,Opaque三种类型,Configmap不区分类型

- Secret文件存储在tmpfs文件系统中,Pod删除后Secret文件也会对应的删除。

实例配置:

[root@test-master03 ~]# kubectl -n xitu-qa02 create secret generic apiclient02 --from-file=dingyu=apiclient_cert.p12 secret/apiclient02 created root@test-master03 ~]# kubectl get secret -n xitu-qa02 NAME TYPE DATA AGE apiclient02 Opaque 1 22m

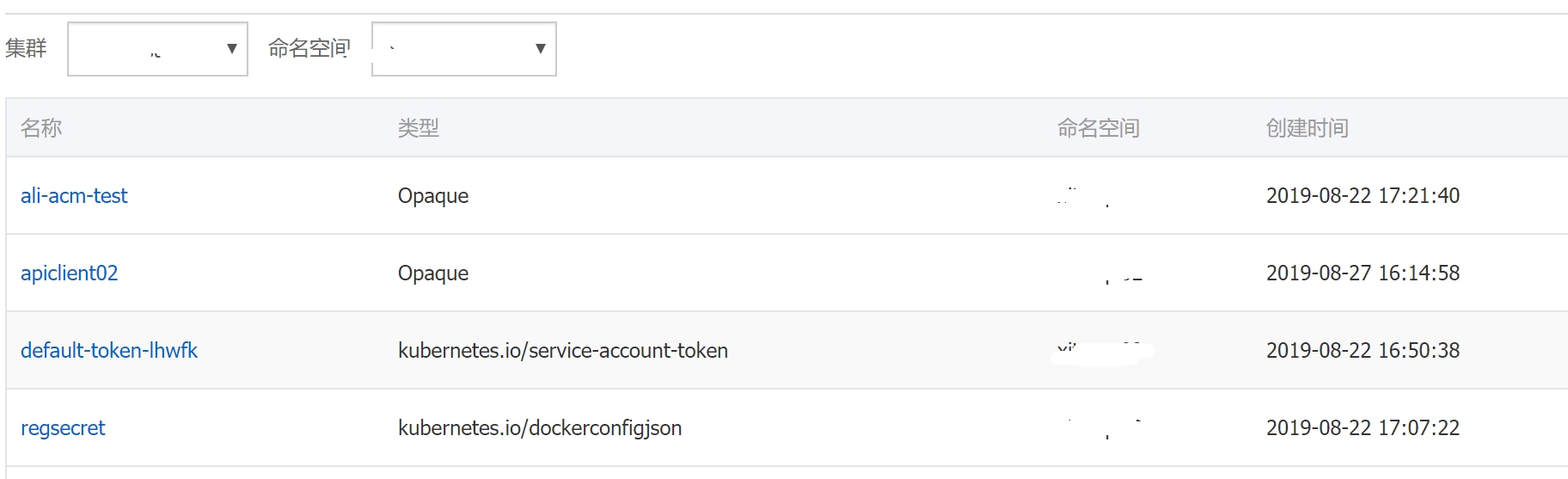

阿里云k8s 保密字典信息

阿里云k8s 应用里挂载 保密字典