抓包工具:查看什么数据占用网卡,把带宽跑满了。

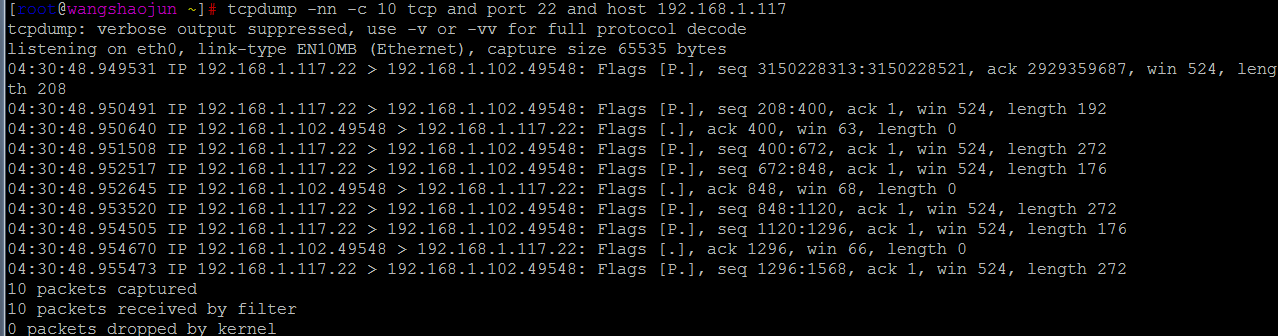

命令:tcpdump

选项:host 指定IP

port 指定端口

-c 指定包数量

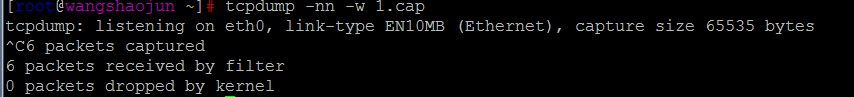

-w 指定写入文件,不加显示的不是流量包而是流量走向

-nn 作用是让第三列和第四列显示成IP+端口号的形式,不加 -nn 则显示主机称+服务名称

-i 指定设备名称

在当前终端下查看数据流

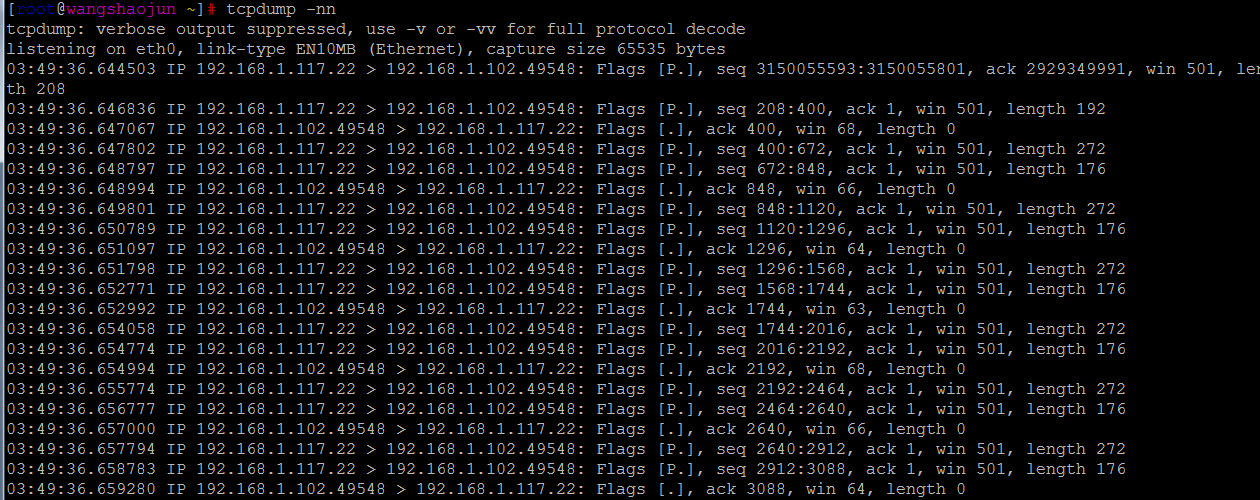

tcpdump -nn

不加选项 -nn

-nn的作用是让第三列和第四列显示成IP+端口号的形式

不加 -nn 则显示主机称+服务名称

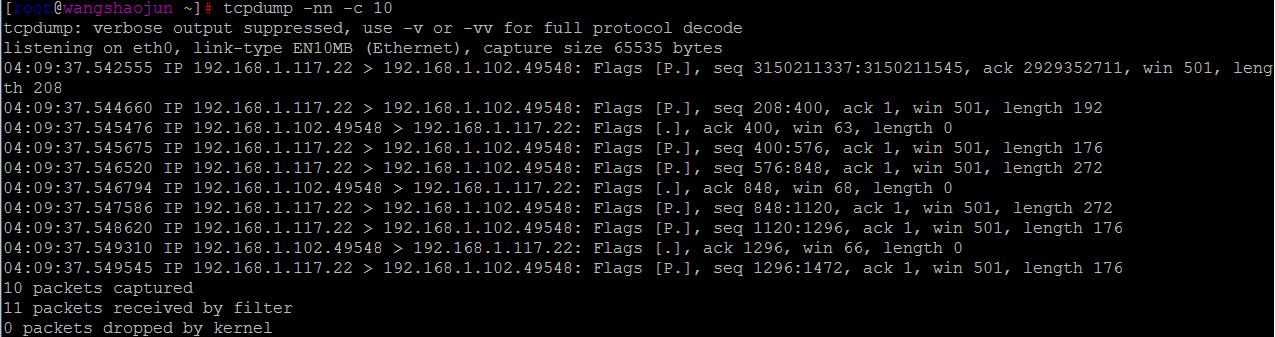

可以指定抓包的数量

分别是时间 毫秒 IP 来源IP 目标IP 状态 数量 ...

主要看来源IP和目标IP

如果某端口到某端口的数据包很多,带宽跑满,说明可能被攻击了

指定设备名称 -i 不加 -i 默认eth0 。 有两个网卡的话可以指定eth1

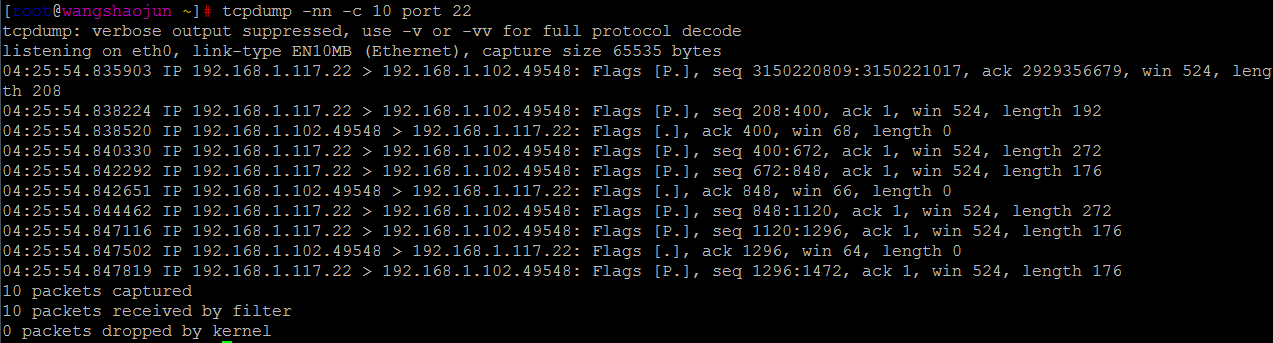

指定端口 port 22

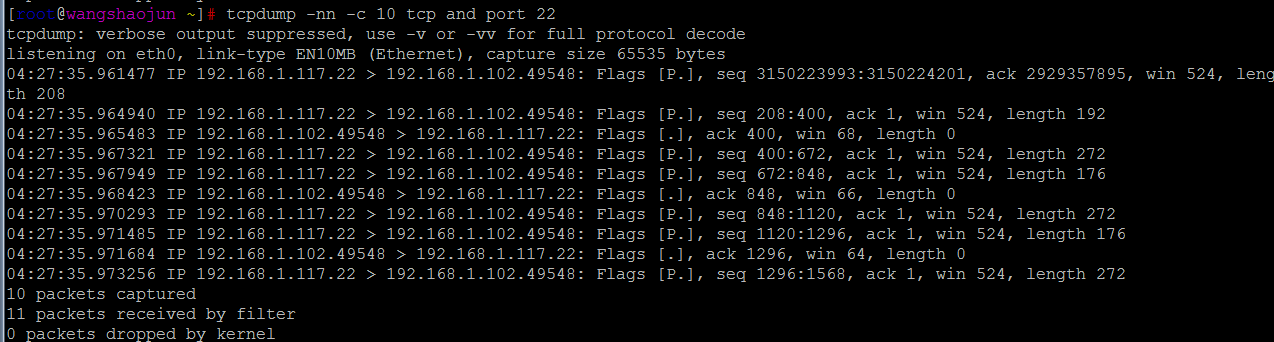

指定协议类型

指定ip

把抓包的数据写入到指定文件中去 ,不是流向,包里的东西是文件/图片。而不是流向。

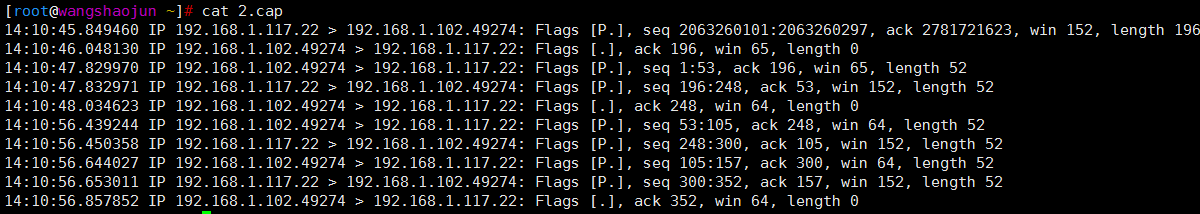

tcpdump -nn -c 10 > 2.cap

cat 2.cap

这里面是包的流向。

想抓完整的包要指定大小选项 -s0 数字0

////////////////////////////////////////////////////////////////////////////////////////////////////////////

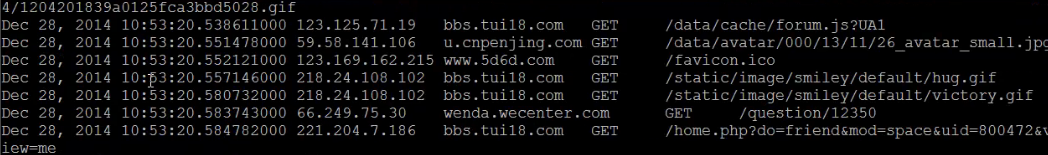

tshark -nn 和tcpdump -nn是一样的。

我们要使用的是

[root@wangshaojun ~]# tshark -n -t a -R http.request -T fields -e "frame.time" -e "ip.src" -e "http.host" -e "http.request.method" -e "http.request.uri"

时间 来源ip 目标的域名 行为 路径

////////////////////////////////////////////////////////////////////////////////////////////

总结:tcpdump -nn -c -w -i port host tshark