Telnet远程登录计算机网络实验

实验设备和环境:

Win10 64位PC 安装了Wireshark软件和VMware软件,VMware中有Red Hat Linux虚拟机。相当于有两台主机,为了区分两台主机下文中称Windows宿主机为Windows,称虚拟机Red Hat为Linux。

实验内容:

开启Windows和Linux的telnet服务,Windows用Telnet方式登录Linux,同时用Wireshark抓数据包,分析抓到到口令和密码。

实验过程:

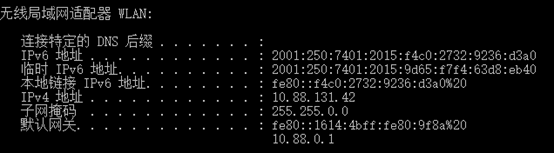

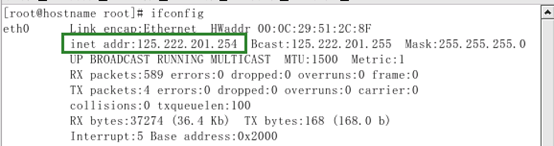

1. 查看Windows和Linux的IP信息

Windows:IP地址为10.88.131.42

Linux:IP地址为125.222.201.254

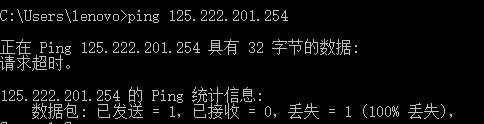

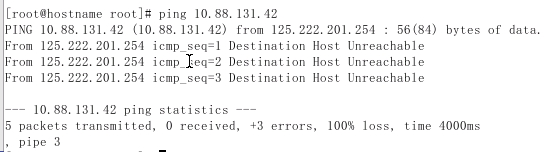

从IP地址我们可以看出Windows和Linux不在同一个网络中。按理是互相Ping不通的。实际测试ping也是如此。

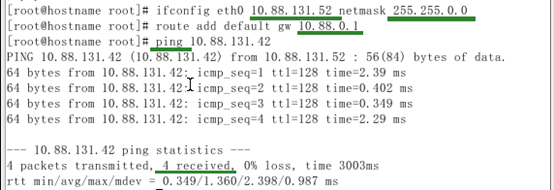

2. 修改虚拟机Linux的IP地址,使其与Windows在同一个网络中。

将Linux的IP地址设置为10.88.131.52 子网掩码和网关设置为和Windows的相同。二者可以互相ping通。

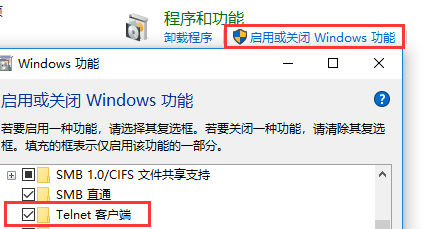

3. 开启Windows和Linux的Telnet服务

这里已经Linux本身已经是开启了telnet服务。

若没开启,则用如下命令:

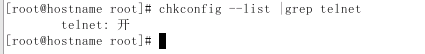

4. 在Linux上设置一个账号和密码,供Windows登录使用

设置用户名:wangchao 密码:WC520

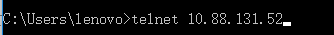

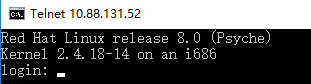

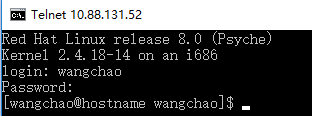

5. Windows Telnet访问Linux

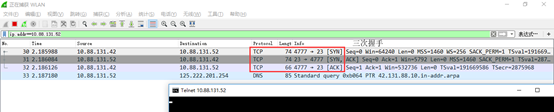

6. Windows Telnet登录Linux同时Wireshark抓包

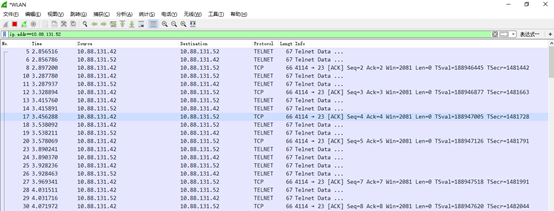

Wireshark过滤器采用:ip.addr==10.88.131.52

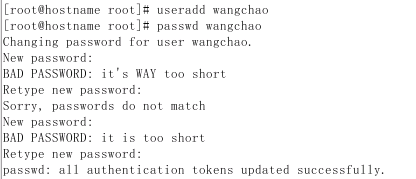

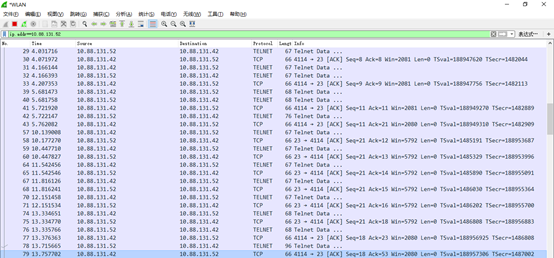

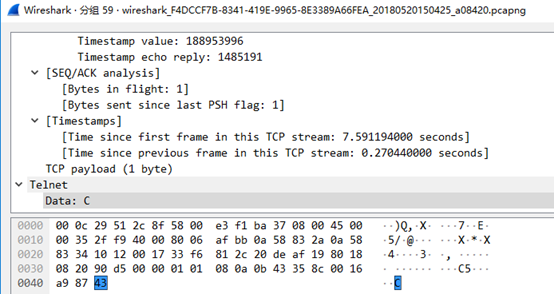

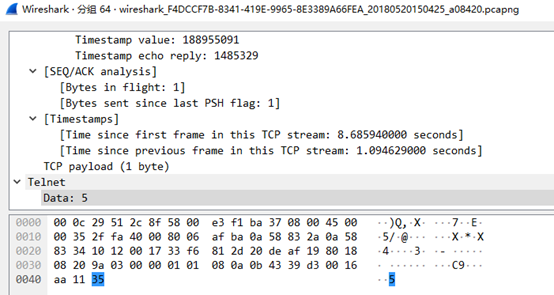

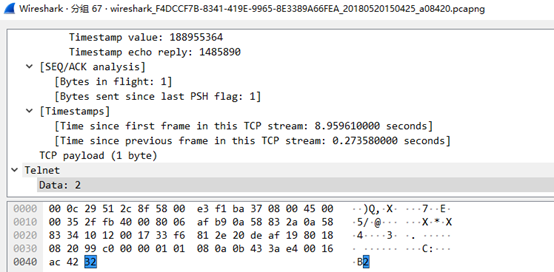

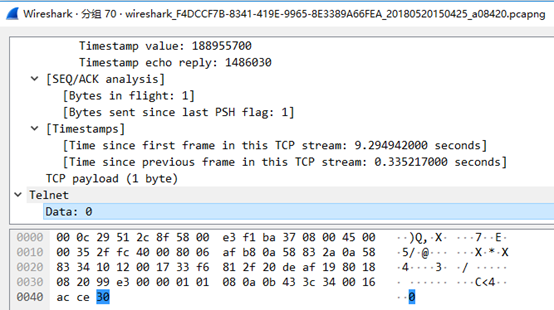

如下图示获取到的Telnet数据:分别为WC520 每个数据包是包含一个字符。左侧的十六进制机器代码转换成十进制是对应字符的ASCII码值。

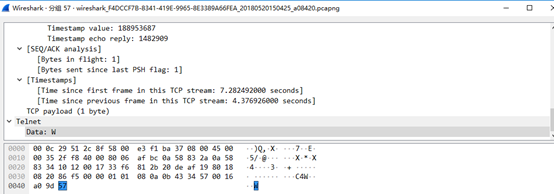

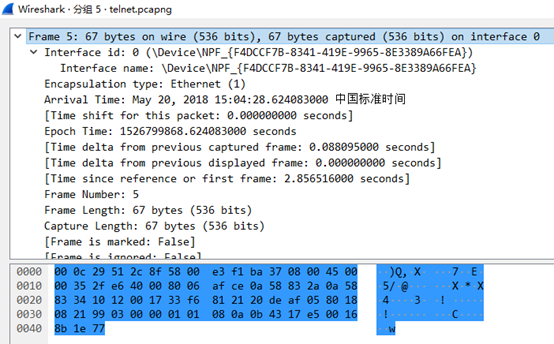

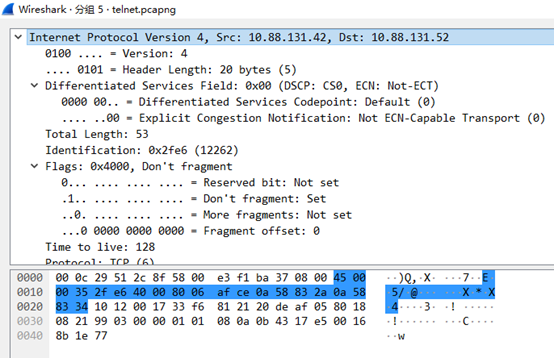

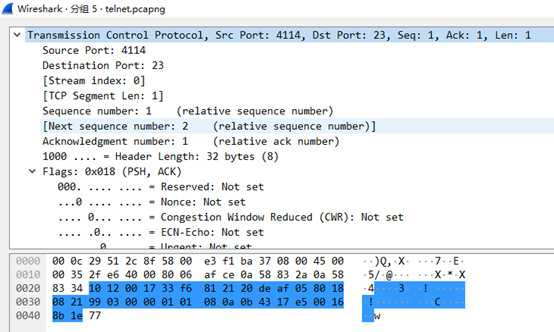

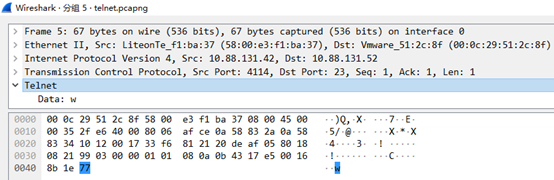

7. 以分组5为例,分析:

整个帧:

IPv4:

TCP:

数据Telnet:

这个w数据是我输入的用户名wangchao的第一个字符。

实验总结:

通过这次实验,可见Telnet在传输中采用TCP/IP协议,建立连接的时候TCP三次握手,传输数据的时候是一个字符数据就发送一个数据包。用户名、密码、包括任何在Windows端的键盘操作都会有数据包的传送,Wireshark均捕获了数据内容。可见Telnet没有加密措施对用户而言是不安全的。通过此次试验我对远程登录、Telnet、TCP/IP协议有了更深的理解和直观的认识。

2018年5月20日