ShellShock攻击实验

环境搭建

首先下载

安装

- tar xf bash-4.1.tar.gz

- cd bash-4.1

- ./configure #这一步过程比较长,请等待一会

- make && make install

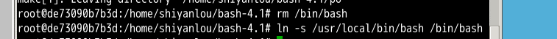

链接

到这里就安装完了,接下来检测是否存在shellshock漏洞。

实验部分

我们知道system()函数将调用"/bin/sh -c" 来运行指定的命令, 这也意味着/bin/bash 会被调用,你能够利用shellshock漏洞来获取权限么? 首先,确保安装了带有漏洞的bash版本,并让/bin/sh 指向/bin/bash.

sudo ln -sf /bin/bash /bin/sh

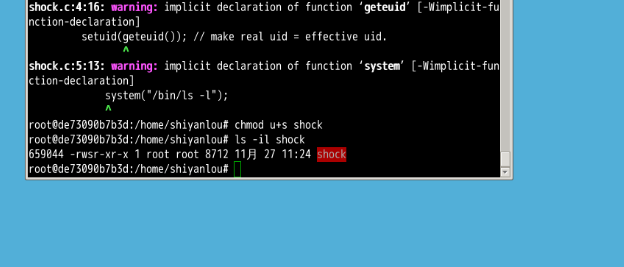

在 /home/shiyanlou 目录下新建一个 shock.c 文件:vi shock.c

编译这段代码,并设置其为Set-UID程序,保证它的所有者是root。

- sudo su

- gcc -o shock shock.c

- chmod u+s shock

我们注意到这里使用了setuid(geteuid()) 来使real uid = effective uid,这在Set-UID程序中不是普遍现象,但它确实有时会发生。 先自己试着hack一下:) 以下是hack过程:

如果 setuid(geteuid()) 语句被去掉了,再试试看攻击,我们还能够拿到权限么?

#include <stdio.h>

void main()

{

system("/bin/ls -l");

}

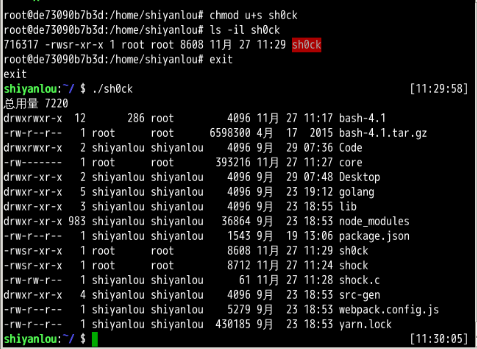

- sudo su

- gcc -o sh0ck shock.c

- chmod u+s sh0ck

- ls -il sh0ck

- exit

- ./sh0ck

(hack过程与step1完全一样,sh0ck是编译后的程序)

失败了!这就说明如果 real uid 和 effective uid 相同的话,定义在环境变量中的内容在该程序内有效,那样shellshock漏洞就能够被利用了。