Burp Suite是一个集成化的渗透测试工具,它集合了多种渗透测试组件,使我们自动化地或手工地能更好的完成对web应用的渗透测试和攻击。在渗透测试中,我们使用Burp Suite将使得测试工作变得更加容易和方便,即使在不需要娴熟的技巧的情况下,只有我们熟悉Burp Suite的使用,也使得渗透测试工作变得轻松和高效。

Burp Suite是由Java语言编写而成,而Java自身的跨平台性,使得软件的学习和使用更加方便。Burp Suite不像其他的自动化测试工具,它需要你手工的去配置一些参数,触发一些自动化流程,然后它才会开始工作。 Burp Suite可执行程序是java文件类型的jar文件。免费版的Burp Suite会有许多限制,很多的高级工具无法使用,如果您想使用更多的高级功能,需要付费购买专业版。专业版与免费版的主要区别有 Burp Scanner工作空间的保存和恢复拓展工具,如Target Analyzer, Content Discovery和 Task Scheduler

首先配置java环境,即将自己下载好的jdk-8u201-windows-x64文件进行安装,安装完成后即可以开始Burp Suite的安装

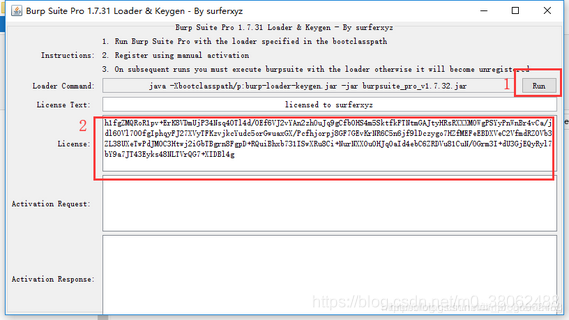

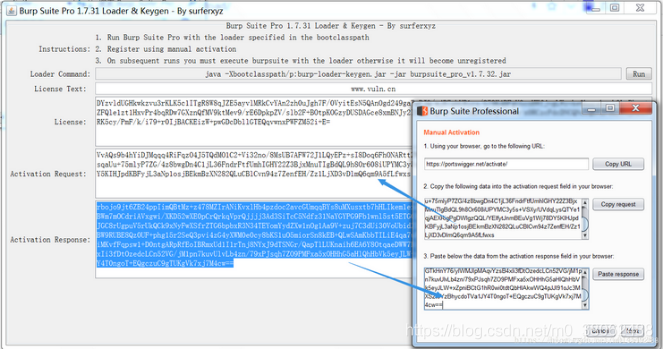

1.激活

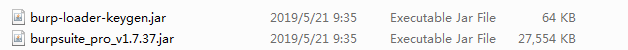

1.文件内容。

2.复制license,点击【Run】。

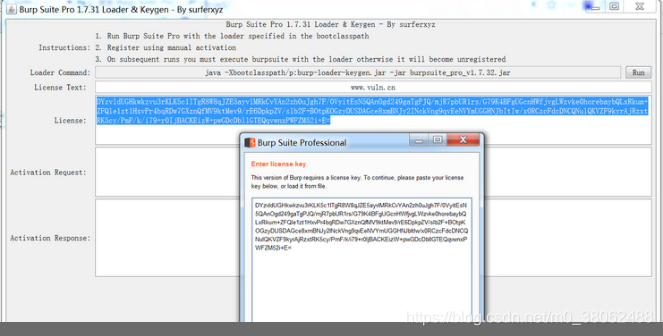

3.粘贴license,点【Next】。

4.点【Manual Activation】。

5.点【copy license】,粘贴到第一个程序的【Activation Request】栏。

6.程序自动生成response,复制【Activation Response】内容,粘贴到第二个程序的对应位置。

7.点【Next】,激活成功。

8.对第一个程序【burp-loader-keygen.jar 】右键,生成一个快捷方式,以后用这个快捷方式就可以直接启动BurpSuite了。

2.配置

进入Burp Suite主页面。如图所示:

设置Http代理 拦截请求

这里使用Firefox浏览器进行拦截,首先设置浏览器代理设置,打开firefox浏览器设置->选项->网络设置->手动代理设置如图所示:

1.打开BurpSuite界面,设置Proxy代理,如图所示:

进入到Intercept页签。如图所示:

Intercept is on 表示开启拦截请求

Intercept is off 表示关闭拦截请求

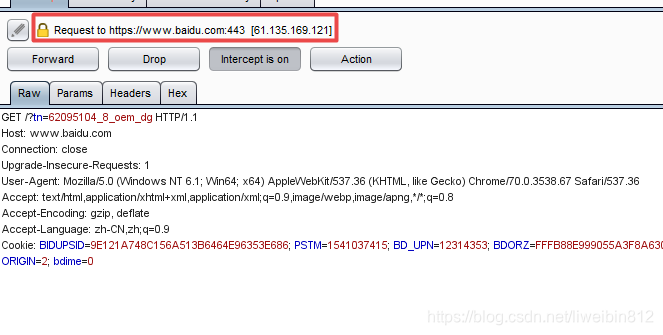

2.随机抓取一个地址,查看拦截的请求,如图所示:

到此BurpSuite的安装及设置代理就结束了

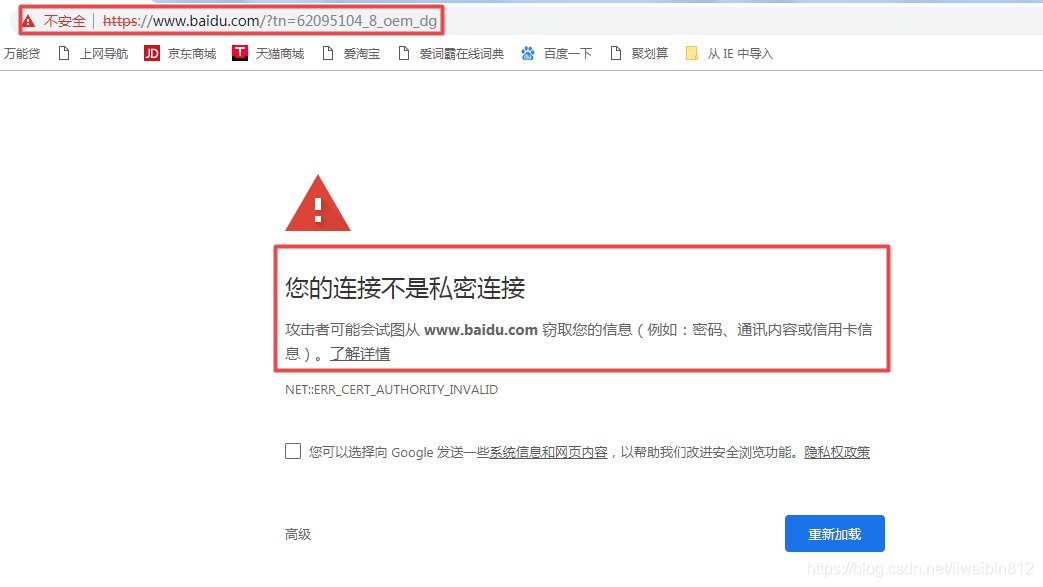

3.配置完成后就可以使用burp suite进行抓包了,但是抓包过程中可能出现如下问题 , https无法抓取,以前点击高级,点击继续访问可以进行,但是现在貌似不可以了 ,解决办法就是安装burp的受信任证书。

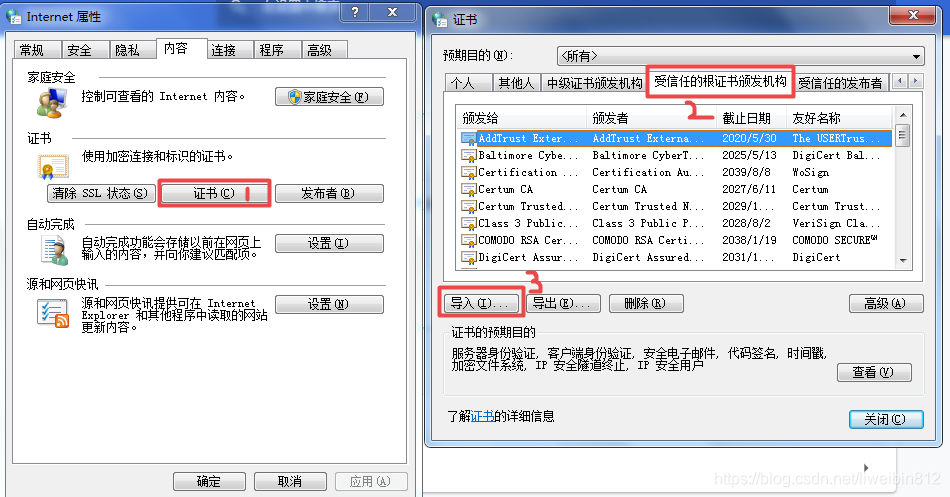

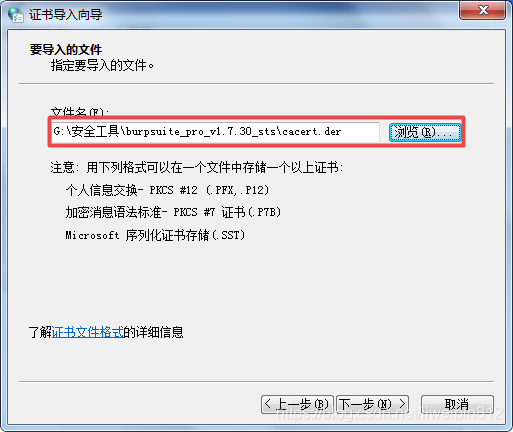

- 安装SSL受信任证书,打开浏览器访问 http://burp ,点击CA Certificate 下载 证书进行安装

点击下一步直到完成 ,最后会弹出一个警告对话框,选择是即可。如下图是安装后的抓包效果

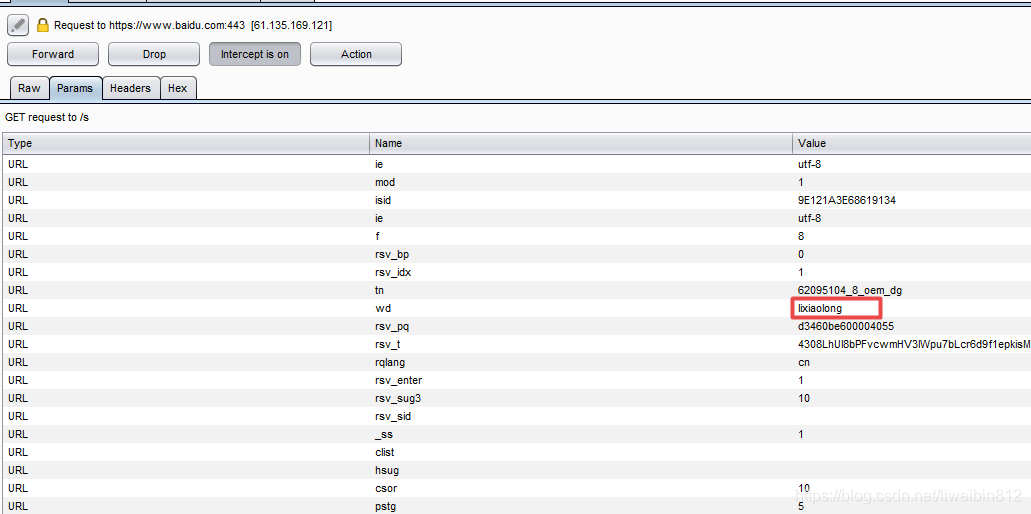

- burp suite 抓包 篡改数据 代开百度输入一个 "lixiaolong" , 然后打开burp intercepter on 表示开启拦截,

找到对应的搜索请求 如下图

点击 将选项卡切换到Params,点击Forward放行 ,forward表示放行该拦截请求 , Drop表示丢弃本次请求,直到找到你要篡改的参数。在这里将lixiaolong修改为 zhoujielun,由于百度开启了实时搜索功能,修改参数需要主要 , 出现完整lixiaolong的地方都进行修改,否则可能出现篡改不成功, 点Forward放行之后的搜索结果为下图所示

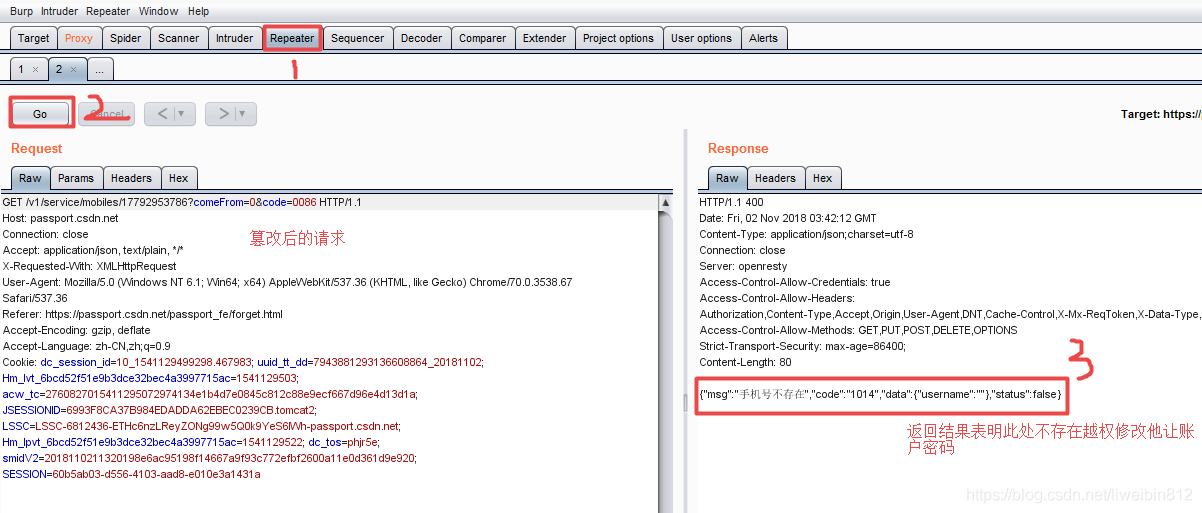

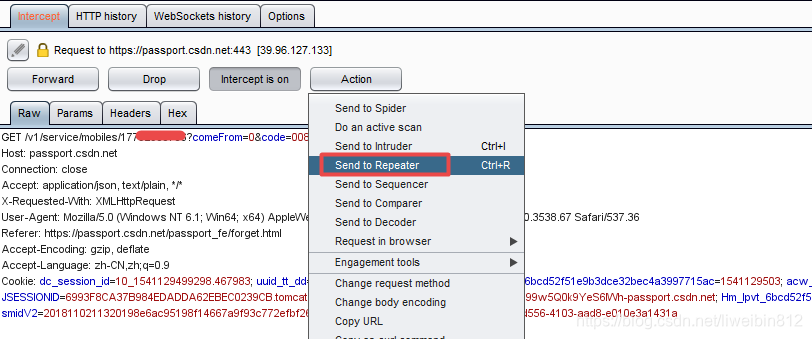

6 . 使用burp的 send repeater 也可以完成篡改 , 这里以csdn账号忘记密码业务模块进行篡改 , 看其是否存在漏洞,

在csdn登录页面点击忘记密码 ,出现如图:

点击获取验证码后,用burp进行拦截请求 找到请求参数进行篡改 ,篡改后将请求重新发送

点击Action----->Send to Repeater ------->切换到reqpeater选项面板------->点击go发送篡改的请求---->得到响应

如图所示返回结果是 "用户手机不存在",说明此处不存在越权修改他人账户密码