0x01 前情提要

开始学习代码审计,边看书边入门吧!

0x02 漏洞复现

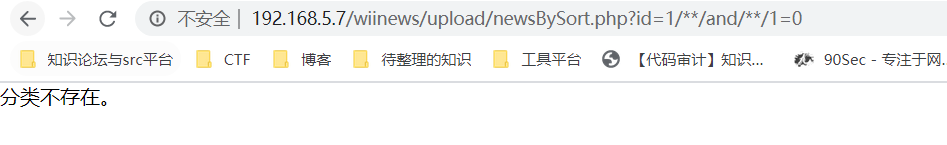

注入的姿势不止一种,这里就随便取一种吧。

0x03 漏洞分析

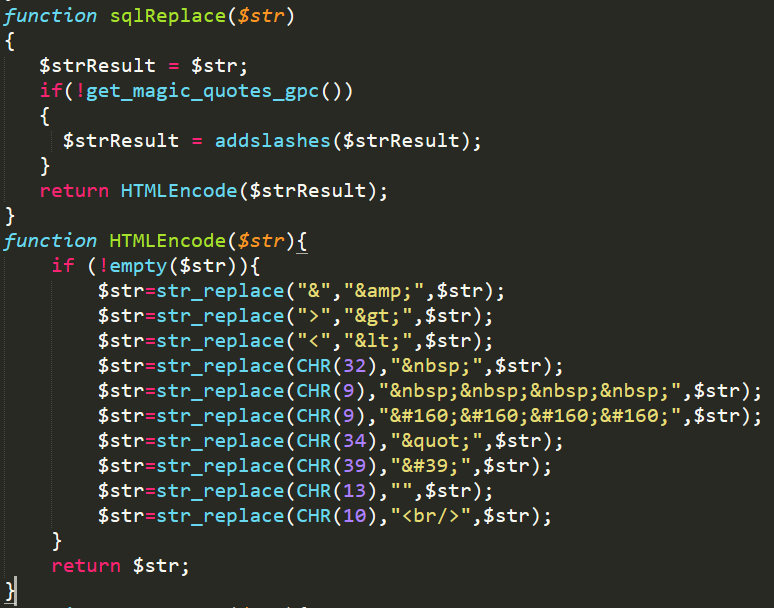

可以看到这里id是被 sqlReplace() 函数过滤,我们跟进该函数

可以看到这里是先查看 magic_quotes_gpc()是否开启,若没有开启的话,仅仅将参数用 addslashes()进行过滤,没有对关键字等进行过滤。虽然经过了addslashes()我们输入的单引号会被转义,但是如果查询是 数字型的查询 ,我们本身就不需要键入单引号,采用盲注的方式,即可进行sql注入攻击。所以这套系统中的sql注入不仅在newsBySort.php处,在很多出均存在。

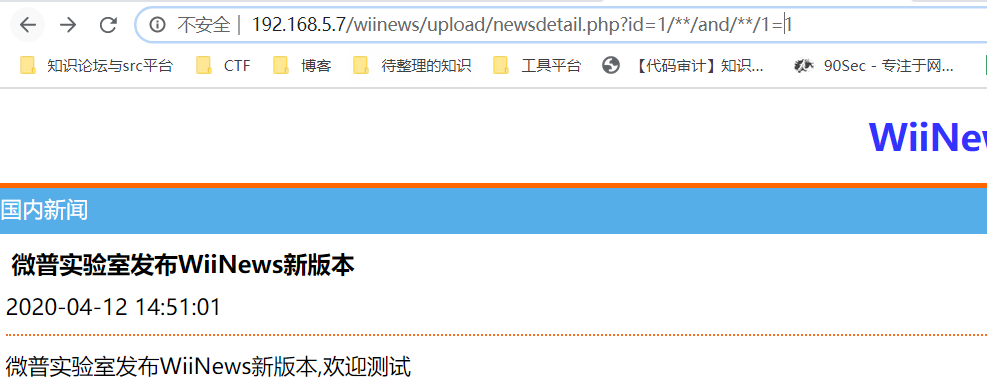

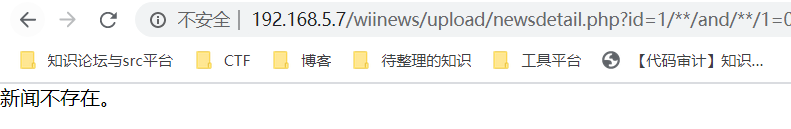

任意找了两处进行验证:

newsdetail.php

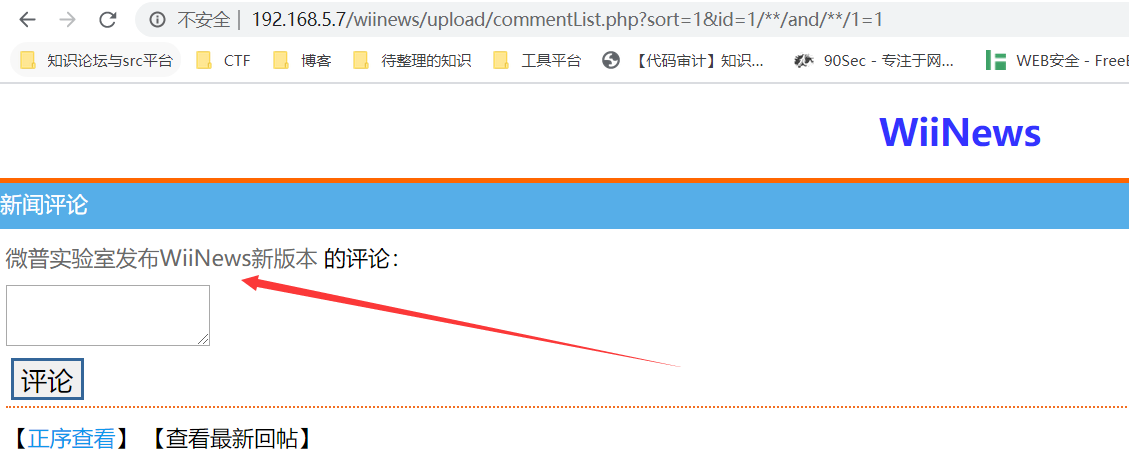

commentlist.php

0x04 总结

这套系统很适合新手去读,按照危险函数朔源的方法我并没有找到其他的漏洞,而且估计也被很多大佬审过,有洞应该早就被审出来了,另外,为了提升自己php的能力,可以读一读这套系统的源码。