BP(burpsuite)测试不安全的HTTP请求

启用了不安全的HTTP方法,可能会导致攻击者非授权在Web 服务器上上传、修改或删除Web 页面、脚本和文件等。

使用curl测试:

curl -v -X OPTIONS http://www.example.com/test/

查看响应的 Allow: GET, HEAD, POST, PUT, DELETE, OPTIONS

但是这次使用bp进行爆破 http请求 测试:

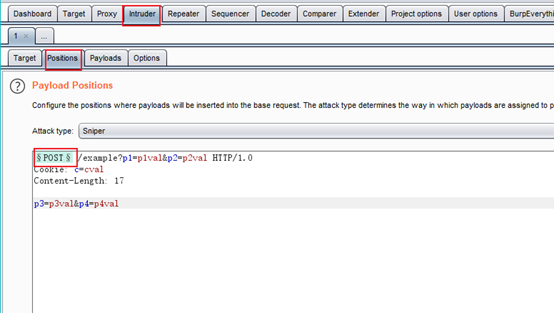

1.在bp中的爆破模块选择请求方式

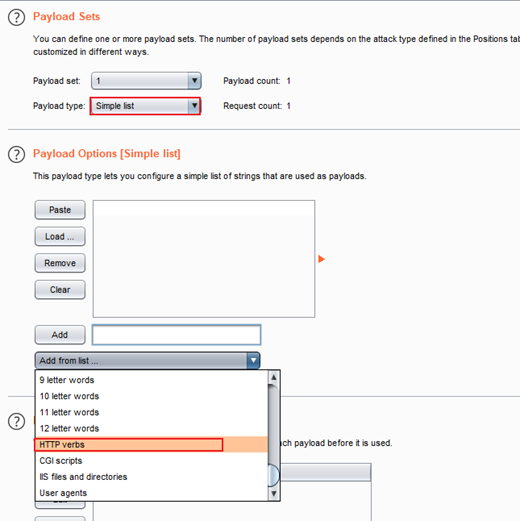

2.payloads中选择simple list ,在下面字典添加中add from list直接选择 http verbs。

3.可以看到几乎所有的请求方式都添加上去了,点击start进行爆破吧。

正常情况下,直接在repeater里修改请求方式为options就可以看到allow 的请求方式,但是害怕有漏网之鱼就可以使用这种方法。