sqlmap可以批量扫描包含有request的日志文件,而request日志文件可以通过burpsuite来获取,

因此通过sqlmap结合burpsuite工具,可以更加高效的对应用程序是否存在SQL注入漏洞进行地毯式的扫描。

扫描方式通常有windows扫描与linux扫描两种。

一、Windows下扫描配置

1.配置burpsuite下记录所有的request记录,并保存在指定文件夹。

因为windows下sqlmap工具需要使用python,所以我的sqlmap路径放在了C:Python27sqlmap下面,

而收集request的记录文件则命名为C:Python27sqlmapsqlmap.txt文件。

2. 执行命令:sqlmap.py -l sqlmap.txt --batch -smart 即可对sqlmap.txt中保存的所有request进行注入扫描。

Batch:会自动选择yes

Smart:启发式快速判断,节约时间。

window版的sqlmap最后能注入的URL都会保存到C:UsersAdministrator.sqlmap文件夹下。

二、Linux下扫描配置

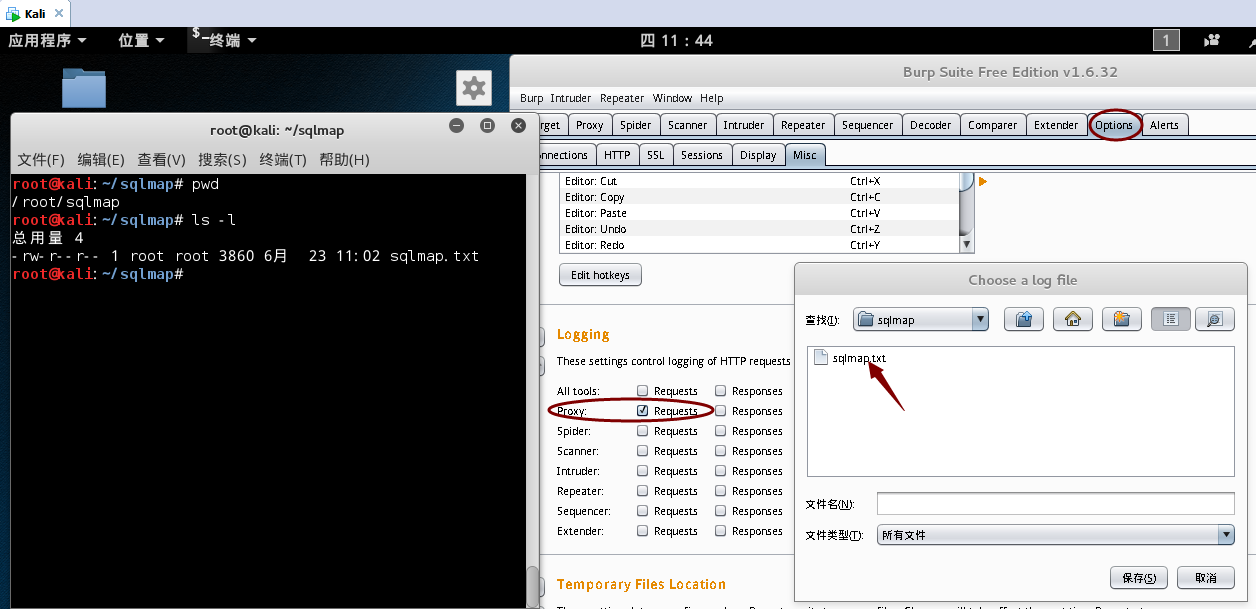

1. linux下扫描配置与windows下扫描配置基本上相同,输入命令burpsuite即可弹出burpsuite主窗口

2. 同样的,在burpsuite上设置记录request的日志文件,并保存到你想要保存的路径。

2. 执行命令扫描的时候与windows一样,sqlmap.py -l sqlmap.txt --batch -smart就不啰嗦了。

三、注意事项

最后值得注意一点的就是,如果windows上的sqlmap版本过低的话会很影响扫描结果的,很可能

扫描不出sql注入漏洞,扫描前不妨查一下sqlmap的具体版本吧,尽量用较高版本的sqlmap,

以下是我自己的环境下查到的信息。

- linux下查看sqlmap版本信息:

root@kali:~/sqlmap# sqlmap --version 1.0-dev-nongit-201602180a89

- windows下查看到的版本信息

C:Python27sqlmap>sqlmap.py --version sqlmap/0.9 - automatic SQL injection and database takeover tool http://sqlmap.sourceforge.net sqlmap/0.9 Press Enter to continue...