Nmap使用分析

Nmap被开发用于允许系统管理员察看一个大的网络系统有哪些主机以及其上运行何种服务。它支持多种协议的扫描如UDP,TCPconnect(),TCPSYN(halfopen),FTPproxy(bounceattack),Reverse-ident,ICMP(pingsweep),FIN,ACKsweep,XmasTree,SYNsweep,和Null扫描。

Nmap基本功能:

- 主机探测

- 端口扫描

- 版本检测

- 系统检测

- 探测脚本的编写

简单扫描:nmap

简单扫描,添加详细输出:nmap -vv

自定义端口扫描,nmap默认扫描目标1-10000范围内的端口号。可以通过参数-p来设置要扫描的端口号:namp -p(range)

对目标进行ping扫描(测试是否在线): nmap -sP

使用Nmap进行路由跟踪:nmap --traceroute

扫描一个C段的主机在线情况:nmap -sP

操作系统探测: nmap -O

万能开关扫描: nmap -A

Nmap实验

选择靶机:

linux靶机(Metasploitable- ubuntu)IP地址:192.168.17.134

SEED-Ubuntu靶机 IP地址:192.168.17.131

windows靶机(Win2kServer_SP0_target)IP地址:192.168.17.136

扫描Metasploitableb靶机

1、测试ip地址活跃

显示为up,表示靶机处于活跃状态

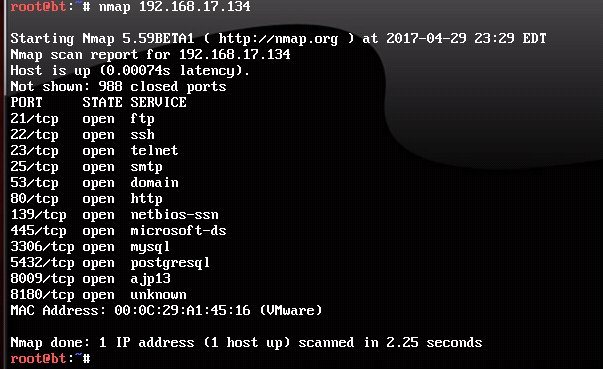

2、查看靶机开放的TCP和UDP端口

可以看出靶机开放的端口有21、22、23、25、53、80、139、445、3306、5432、8009、8180以及这些端口所对应的服务。主机的MAC地址为00:0C:29:A1:45:16。

3.查看操作系统版本

可以看出靶机的系统版本为Linux2.6.9-2.6.31

扫描SEED靶机

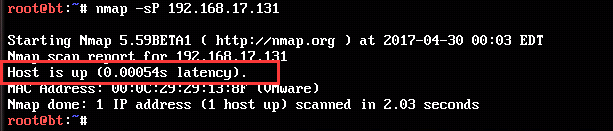

1、测试ip地址活跃

2、查看靶机开放的TCP和UDP端口

3.查看操作系统版本

扫描Windows靶机

1、测试ip地址活跃

2、查看靶机开放的TCP和UDP端口

3.查看操作系统版本