题记

最近太忙了,没时间更新文章,趁着今天赶紧把自己最近遇到的神奇系统记录下。与大家共同学习。不知道为啥博客园不能从word直接发文章了,我好烦啊,这篇其实上周就写好了。

背景

领导派活,获得某系统管理权限,可登录所有人的后台。

开局登录框

此系统账号输入错误5次会锁定账号,因此爆破基本可以放弃了。

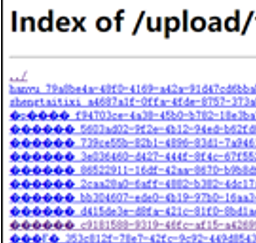

扫描目录发现http://url/upload/存在目录遍历,可下载全站所有文件。

之前爆破过在此域名另一个端口存在一个弱口令账号,用这个账户成功登录到后台。

发现越权

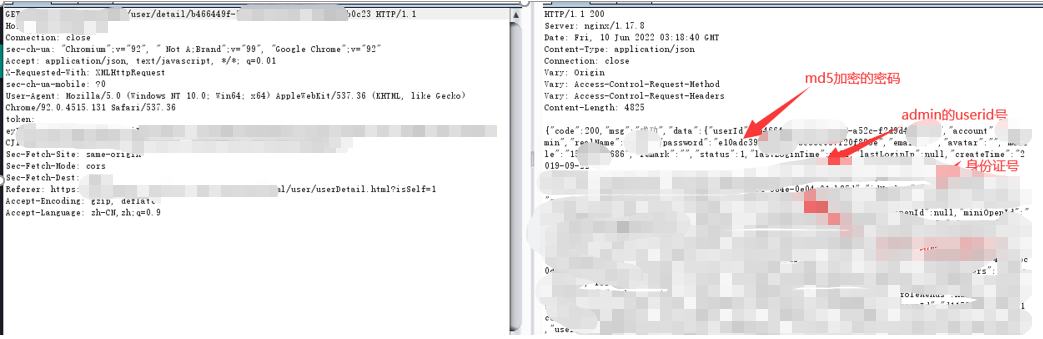

点击个人资料抓包,发现https://url/user/detail/后边存在一串类似userid的东西,在响应包里发现用户md5加密后的密码,与admin的userid与另一个管理员的id为userid。

形式类似:b478449f-50f9-4c18-000c-f2d9d45b1234

因为此用户由admin创建,由另一个用户修改资料。所以响应包里会有这2个账号的值。

将数据包的url替换为管理员的https://url/user/detail/userid可以查看到admin的密码为md5(密码)。

cmd5解不出来。

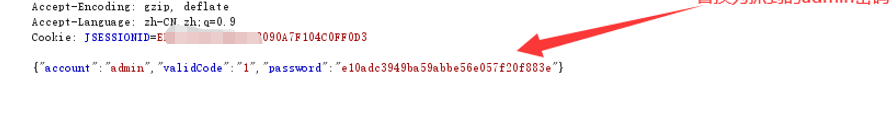

登录管理员账号

虽然密码解不出来,但是在登录框抓包发现登录框登录的时候就是md5加密后的字符串。把密码的值替换成抓到的管理员密码。成功登录admin后台。可以在后台看到巨量的信息,包括身份证号,姓名,联系方式,密码什么的,这意味着我们可以登录所有人的后台。

任意文件上传

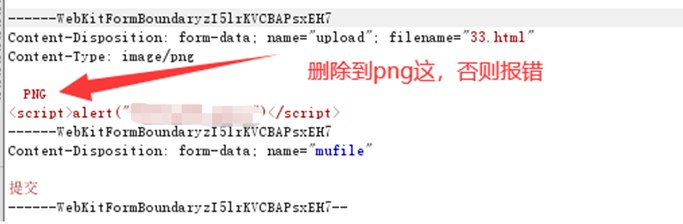

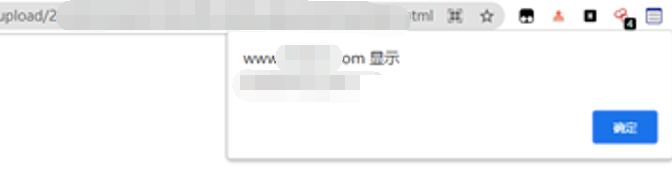

找到文件上传接口,尝试传文件,配合目录遍历食用。但是jsp不解析会直接下载下来。猜测是jar包起的站点。传个html打个XSS。

这里有个坑,这里注意把图片内容删除到png头(否则报错文件类型错误),内容改为XSS代码。