为了确保有一个成功的渗透测试,必须需要知道目标系统中服务的指纹信息。服务指纹信息包括服务端口、服务名和版本等。在Kali中,可以使用Nmap和Amap工具识别指纹信息。本节将介绍使用Nmap和Amap工具的使用。

4.6.1 使用Nmap工具识别服务指纹信息

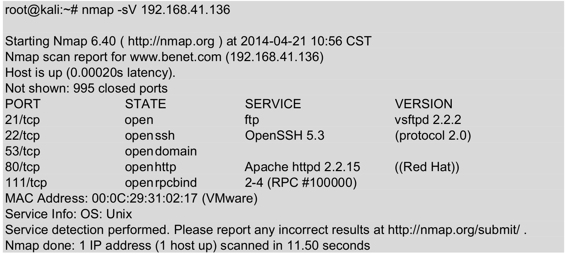

使用Nmap工具查看192.168.41.136服务上正在运行的端口。执行命令如下所示:

从输出的信息中可以查看到目标服务器上运行的端口号有21、22、53、80和111。同时,还获取各个端口对应的服务及版本信息。

4.6.2 服务枚举工具Amap

Amap是一个服务枚举工具。使用该工具能识别正运行在一个指定端口或一个范围端口上的应用程序。下面使用Amap工具在指定的50~100端口范围内,测试目标主机192.168.41.136上正在运行的应用程序。执行命令如下所示:

root@kali:~# amap -bq 192.168.41.136 50-100

amap v5.4 (www.thc.org/thc-amap) started at 2014-04-21 11:20:36 - APPLICATION MAPPING mode

Protocol on 192.168.41.136:80/tcp matches http - banner: <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>501 Method Not Implemented</title>

</head><body>

<h1>Method Not Implemented</h1>

<p> to / not supported.<br />

</p>

<hr>

<address>Apache/2.2.15 (Red Hat) Server at www.benet.c

Protocol on 192.168.41.136:80/tcp matches http-apache-2 - banner: <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>501 Method Not Implemented</title>

</head><body>

<h1>Method Not Implemented</h1>

<p> to / not supported.<br />

</p>

<hr>

<address>Apache/2.2.15 (Red Hat) Server at www.benet.c

Protocol on 192.168.41.136:53/tcp matches dns - banner: f

amap v5.4 finished at 2014-04-21 11:20:48

输出的信息显示了192.168.41.136主机在50~100端口范围内正在运行的端口。从输出结果的第二段内容中可以了解到主机192.168.41.136使用的是Red Hat操作系统,并且正在运行着版本为2.2.15的Apache服务器,其开放的端口是80。从倒数第二行信息中可以看到该主机还运行了DNS服务器,其开放的端口是53。