在linux下忘记密码了怎么办

这三个选项分别是

e:编辑内核

a:修改内核参数(grub.conf里的设置)

c:启动命令行

在这里我们选择a

注意有个空格,这里我们键入了1

这是输入你想修改成什么样的密码就能修改成什么样子了。

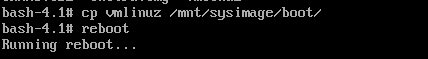

假设/boot下的initramfs-2.6.32-642.el6.x86_64.img 文件被删除 #这个文件是伪根文件系统

进入光盘引导

当完成上述操作后,退出重启就好,当你刚开机的时候速度会很慢。

把光盘挂载到cdrom下

这两个目录下的文件随便移动哪一个文件到你被破坏的系统中都可以。

复制移动到你原本的系统,当然这种的恢复。。。恢复毕竟是恢复比不上原装。

删除/mnt/sysimage/boot/grub/grub.conf文件里的这一行其他名字信息,只留下vmlinu这行达到和你的文件名一致。

这里大意多删除了一个z只能重启后选择e编辑内核在内核里加上

接下来按b运行,不过这种修改只是临时修改要想永久生效还得修改/boot/grub/grub.conf文件里出错的哪一行

mbr的前446字节被破坏也就是boot loader的第一阶段

确认是否被破坏了

一进入界面就是光盘引导了。

重启就OK了。

接下来破坏1.5阶段

[root@magedu6 ~]# hexdump -C -n 1024 -v /dev/sda 00000000 eb 48 90 10 8e d0 bc 00 b0 b8 00 00 8e d8 8e c0 |.H..............| 00000010 fb be 00 7c bf 00 06 b9 00 02 f3 a4 ea 21 06 00 |...|.........!..| 00000020 00 be be 07 38 04 75 0b 83 c6 10 81 fe fe 07 75 |....8.u........u| 00000030 f3 eb 16 b4 02 b0 01 bb 00 7c b2 80 8a 74 03 02 |.........|...t..| |............>...| ...省略 000001f0 ff ff 05 fe ff ff 00 88 20 05 00 78 5f 07 55 aa |........ ..x_.U.| 00000200 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................| ...省略 00000230 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 |................|

为什么现在查看512字节以后都是0组成因为还没用grub--install /dev/sda重新生成,重新生成后512字节以后就不是0组成的了。

现在是重新生成

[root@magedu6 ~]# hexdump -C -n 512 -v /dev/sda 00000000 eb 48 90 10 8e d0 bc 00 b0 b8 00 00 8e d8 8e c0 |.H..............| 00000010 fb be 00 7c bf 00 06 b9 00 02 f3 a4 ea 21 06 00 |...|.........!..| ...省略 000001d0 ff ff 83 fe ff ff 00 08 71 02 00 00 71 02 00 fe |........q...q...| 000001e0 ff ff 82 fe ff ff 00 08 e2 04 00 80 3e 00 00 fe |............>...| 000001f0 ff ff 05 fe ff ff 00 88 20 05 00 78 5f 07 55 aa |........ ..x_.U.| 00000200 #这是你很明显的看到后面的信息已经生成了。

接下来破坏二阶段

在grub.conf里加入口令防止别人随意更改密码

当你输入p的时候提示让你输入密码,当你输入完密码才能够让你去修改。

这是用md5加密更安全点。

如果这个时候密码忘记了,无法进入1模式修改只能进入光盘修改了/mnt/sysimage/boot/grub/grub.conf

删除注释掉密码都可以。

修改背景图片

[root@magedu6 ~]# history

339 yum -y install lrzsz 340 rz 341 yum search ImageMagick 342 yum -y install ImageMagick 343 ls 345 ls 346 rz 355 head -n 10 1.xpm 356 gzip 1.xpm 357 vim /boot/grub/grub.conf 358 ls 359 mv 1.xpm.gz /boot/grub/

修改背景图片路径

重启后生效

因为有自动补全功能

这样两个路径都写了,系统就能自己去找了。这相当于自己做一个菜单了。