今天继续说微服务架构生态体系,作者为哈喽沃德先生。

一、服务网关

随着微服务的不断增多,不同的微服务一般会有不同的网络地址,而外部客户端可能需要调用多个服务的接口才能完成一个业务需求,如果让客户端直接与各个微服务通信可能出现:

客户端会多次请求不同的微服务,增加了客户端的复杂性

存在跨域请求,在一定场景下处理相对复杂

身份认证问题,每个微服务需要独立身份认证

难以重构,随着项目的迭代,可能需要重新划分微服务

某些微服务可能使用了防火墙/浏览器不友好的协议,直接访问会有一定的困难

针对这些问题,API网关顺势而生。

API 网关直面意思是将所有 API 调用统一接入到 API 网关层,由网关层统一接入和输出。一个网关的基本功能有:统一接入、安全防护、协议适配、流量管控、长短链接支持、容错能力。有了网关之后,各个 API 服务提供团队可以专注于自己的的业务逻辑处理,而 API 网关更专注于安全、流量、路由等问题。

二、服务调用

在微服务架构中,通常存在多个服务之间的远程调用的需求。目前主流的远程调用技术有基于 HTTP 的 RESTful 接口和基于 TCP 的 RPC 协议。以上两种都属于同步通信,还有基于队列模式的异步通信。

- REST(Representational State Transfer):一种 HTTP 调用的格式,更标准,更通用,无论哪种语言都支持

http 协议。

- RPC(Remote Promote Call):一种进程间通信方式,允许像调用本地服务一样调用远程服务。RPC框架的主要目标就是让远程服务调用更简单、透明。RPC框架负责屏蔽底层的传输方式、序列化方式和通信细节。开发人员在使用的时候只需要了解谁在什么位置提供了什么样的远程服务接口即可,并不需要关心底层通信细节和调用过程。

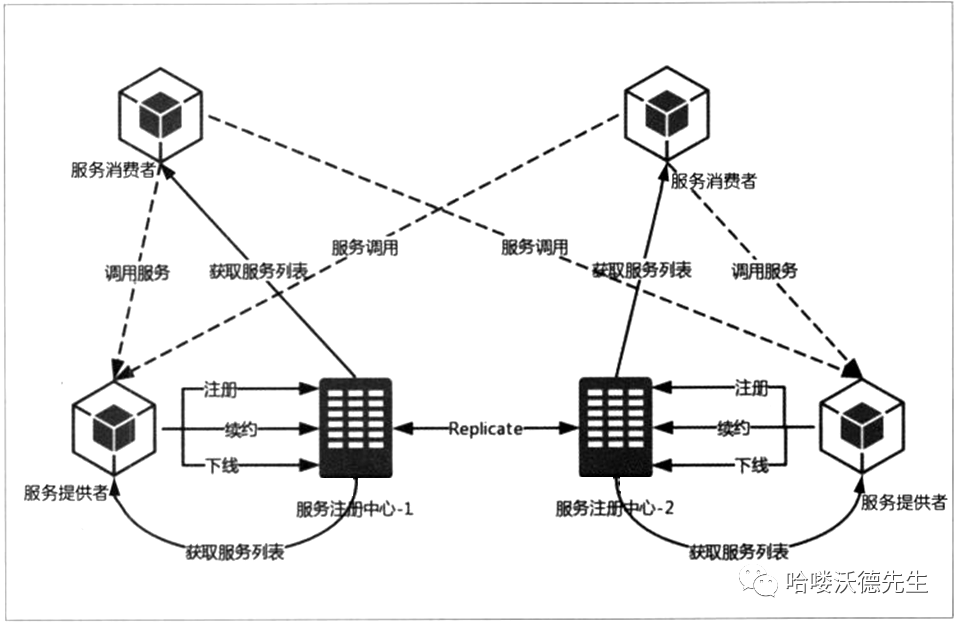

三、服务治理

服务治理就是进行服务的自动化管理,其核心是服务的自动注册与发现。

「服务注册」:服务实例将自身服务信息注册到注册中心。

「服务发现」:服务实例通过注册中心,获取注册到其中的服务实例的信息,通过这些信息去请求它们提供的服务。

「服务剔除」:服务注册中心将出问题的服务自动剔除到可用列表之外,使其不会被调用到。

四、负载均衡

服务高可用的保证手段,为了保证高可用,每一个微服务都需要部署多个服务实例来提供服务,此时就需要根据不同的负载均衡策略对服务进行调用。

1、负载均衡策略

轮询策略

实现原理:轮询策略表示每次都顺序取下一个 provider,比如一共有 5 个 provider,第 1 次取第 1 个,第 2 次取第 2 个,第 3 次取第 3 个,以此类推。

权重轮询策略

实现原理:根据每个 provider 的响应时间分配一个权重,响应时间越长,权重越小,被选中的可能性越低。

原理:一开始为轮询策略,并开启一个计时器,每 30 秒收集一次每个 provider 的平均响应时间,当信息足够时,给每个 provider 附上一个权重,并按权重随机选择 provider,高权越重的 provider 会被高概率选中。

随机策略

实现原理:从 provider 列表中随机选择一个。

最少并发数策略

实现原理:选择正在请求中的并发数最小的 provider,除非这个 provider 在熔断中。

重试策略

实现原理:其实就是轮询策略的增强版,轮询策略服务不可用时不做处理,重试策略服务不可用时会重新尝试集群中的其他节点。

可用性敏感策略

实现原理:过滤性能差的 provider

第一种:过滤掉在 Eureka 中处于一直连接失败的 provider。

第二种:过滤掉高并发(繁忙)的 provider。

区域敏感性策略

实现原理:以一个区域为单位考察可用性,对于不可用的区域整个丢弃,从剩下区域中选可用的 provider。如果这个 ip 区域内有一个或多个实例不可达或响应变慢,都会降低该 ip 区域内其他 ip 被选中的权 重。

五、服务容错

在微服务中,一个请求经常会涉及到调用多个服务,如果其中某个服务不可用,没有做服务容错的话,极有可能会造成一连串的服务不可用,这就是雪崩效应。最终的结果就是:一个服务不可用,导致一系列服务的不可用。

造成雪崩的原因可以归结为以下三点:

- 服务提供者不可用(硬件故障,程序 BUG,缓存击穿,用户大量请求等)

- 重试加大流量(用户重试,代码逻辑重试)

- 服务消费者不可用(同步等待造成的资源耗尽)

我们没法预防雪崩效应的发生,只能尽可能去做好容错。服务容错的三个核心思想是:

- 不被外界环境影响

- 不被上游请求压垮

- 不被下游响应拖垮

六、链路追踪

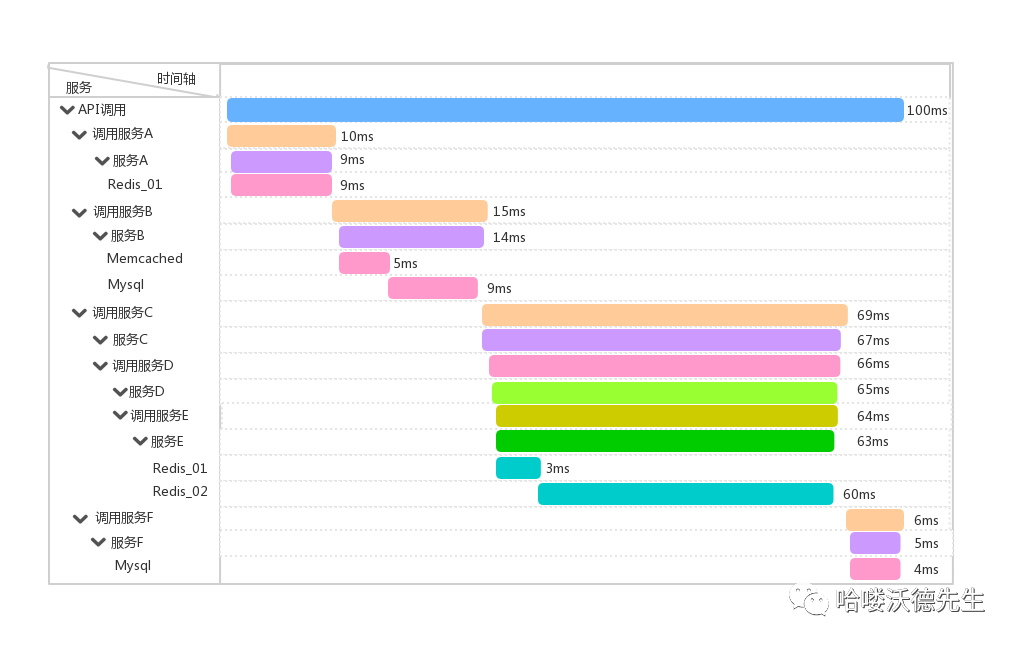

随着微服务架构的流行,服务按照不同的维度进行拆分,一次请求往往需要涉及到多个服务。互联网应用构建在不同的软件模块集上,这些软件模块,有可能是由不同的团队开发、可能使用不同的编程语言来实现、有可能布在了几千台服务器,横跨多个不同的数据中心。因此,就需要对一次请求涉及的多个服务链路进行日志记录,性能监控等等。单纯的理解链路追踪,就是指一次任务的开始到结束,期间调用的所有系统及耗时(时间跨度)都可以完整记录下来。

链路追踪系统做好了,链路数据有了,借助前端解析和渲染工具,可以达到下图中的效果:

七、配置中心

配置文件是我们再熟悉不过的,在微服务系统中,每个微服务不仅仅只有代码,还需要「连接其他资源」,例如数据库的配置或功能性的开关 MySQL、Redis 、Security 等相关的配置。除了项目运行的基础配置之外,还有一些配置是与我们业务有关系的,比如说七牛存储、短信和邮件相关,或者一些业务上的开关。

但是随着微服务系统的不断迭代,整个微服务系统可能会成为一个「网状结构」,这个时候就要考虑整个微服务系统的「扩展性、伸缩性、耦合性」等等。其中一个很重要的环节就是「配置管理」的问题。

常规配置管理解决方案缺点:

- 硬编码(需要修改代码、繁琐、风险大)

- properties 或者 yml(集群环境下需要替换和重启)

- xml(重新打包和重启)

由于常规配置管理有很大的缺点,所以采用 Spring Cloud Config 或 Consul 或 Apollo 或 Nacos 等配置中心「集中式」的来管理「每个服务」的配置信息。

八、安全认证

从单体应用架构到分布式应用架构再到微服务架构,应用的安全访问在不断的经受考验。为了适应架构的变化、需求的变化,身份认证与鉴权方案也在不断的变革。面对数十个甚至上百个微服务之间的调用,如何保证高效安全的身份认证?面对外部的服务访问,该如何提供细粒度的鉴权方案?

David Borsos 在伦敦的微服务大会上提出了四种解决方案:

1、单点登录(SSO)

这种方案意味着每个面向用户的服务都必须与认证服务交互,这会产生大量非常琐碎的网络流量和重复的工作,随着微服务应用的增多,这种方案的弊端会更加明显。

2、分布式 Session 方案

分布式会话方案原理主要是将关于用户认证的信息存储在共享存储中,且通常由用户会话作为 Key 来实现的简单分布式哈希映射。当用户访问微服务时,用户数据可以从共享存储中获取。这种方案的缺点在于共享存储需要一定保护机制,因此需要通过安全链接来访问,这时解决方案的实现就通常具有相当高的复杂性了。

3、客户端 Token 方案

令牌在客户端生成,由身份验证服务进行签名,并且必须包含足够的信息,以便可以在所有微服务中建立用户身份。令牌会附加到每个请求上,为微服务提供用户身份验证,这种解决方案的安全性相对较好,但身份验证注销是一个大问题,缓解这种情况的方法可以使用短期令牌和频繁检查认证服务等。对于客户端令牌的编码方案,David Borsos 更喜欢使用 JSON Web Tokens(JWT),它足够简单且库支持程度也比较好。

4、客户端 Token 与 API 网关结合

这个方案意味着所有请求都通过网关,从而有效地隐藏了微服务。在请求时,网关将原始用户令牌转换为内部会话 ID 令牌。在这种情况下,注销就不是问题,因为网关可以在注销时撤销用户的令牌。

九、总结

在微服务架构下,我们更倾向于 David Borsos 所建议的 JWT 方案,将 OAuth2 和 JWT 结合使用,OAuth2 一般用于第三方接入的场景,管理对外的权限,所以比较适合和 API 网关结合,针对于外部的访问进行鉴权(当然,底层 Token 标准采用 JWT 也是可以的)。

JWT 更加轻巧,在微服务之间进行认证&鉴权已然足够,并且可以避免和身份认证服务直接打交道。当然,从能力实现角度来说,类似于分布式 Session 在很多场景下也是完全能满足需求,具体怎么去选择鉴权方案,还是要结合实际的需求来。

如您想完整系统地学习微服务架构,推荐点击 java微服务架构spring全家桶学习视频教程,资料丰富、视频学习更快效率更高。