也就是说,当我拿着U盘启动盘,从你电脑里面拷贝了注册表的几个文件,大部分数据就已经到我手中了。一起来感受一下吧。

来源:Unit 6: Windows File Systems and Registry 6.1 Windows File Systems and Registry Windows Registry

使用工具:Access Data Registry Viewer的演示版(demo version)

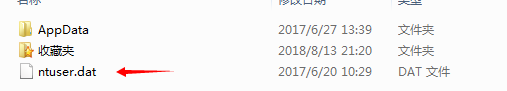

查看注册表hives, SAM, System, 和ntuser.net文件

注册表hives Registry Hives文件如下。拖进工具即可。

如何找到这三个文件?C:WindowsSystem32config 也可以通过正规的途径,用FTK Imager从二进制镜像中导出这些注册表文件

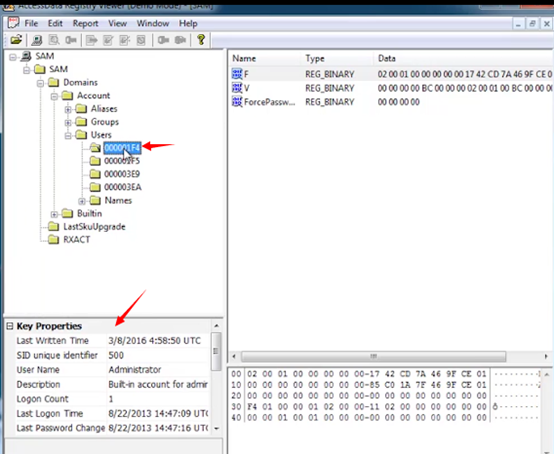

SAM hive文件包含用户帐号密码信息

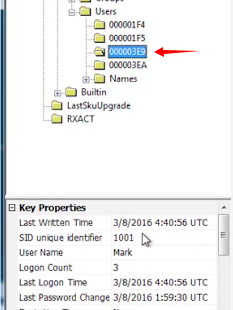

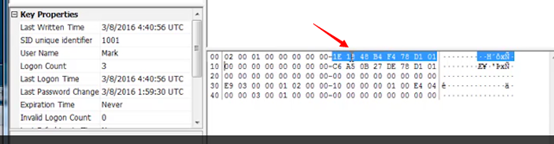

看一看用户列表 下面一个窗口将16进制数据转为人类可读的形式,键的名字,类型和值

每一个都遍历一下,会发现有的帐号是系统内置的,有的是用户创建的

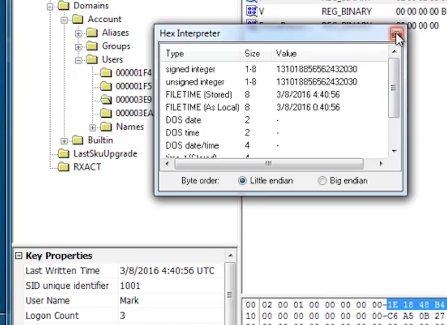

你必须确切的知道,时间信息从字节9 开始,直到16。右键,选择十六进制解释器。会发现时间上面有些出入,这样操作更加精准。所以要记住从哪个字节还是到哪个字节结束。

看一看system文件,系统文件

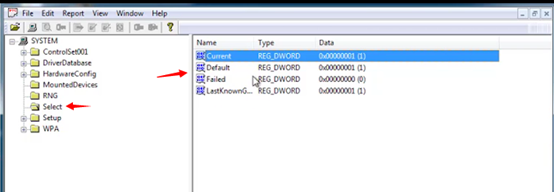

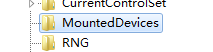

首先根据Select确认,使用ControlSet001还是002,Current指出是001,那么我们分析的就是ControlSet001

进入ControlSet001,看看计算机名字

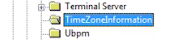

非常重要的时区信息。取证时你需要将取证机器和证据的时间设定得同步,这个时间从哪里来?就是从这里来的,跟它设的一致。

装载的设备的记录

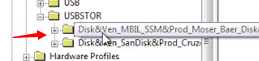

USB记录,两个文件夹表示有两个U盘连接过,以及什么时候使用,什么时候拔出。

看一看NTUSER.DAT 你用哪个帐号登录,它就存储哪个帐号的信息

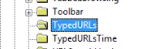

这里查看访问了哪些URL,有时URL需要密码,也会存储在这里,但需要解密