-

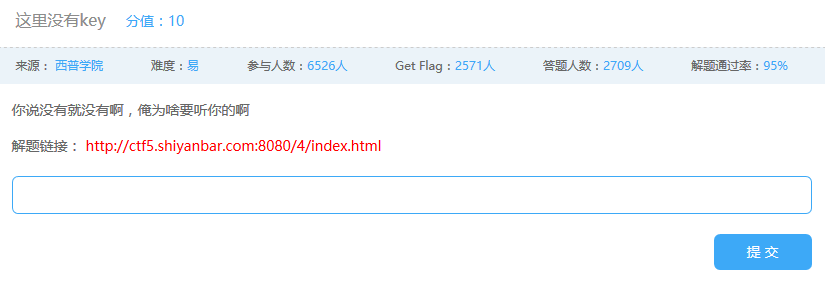

这里没有key:

打开链接,有一个弹窗

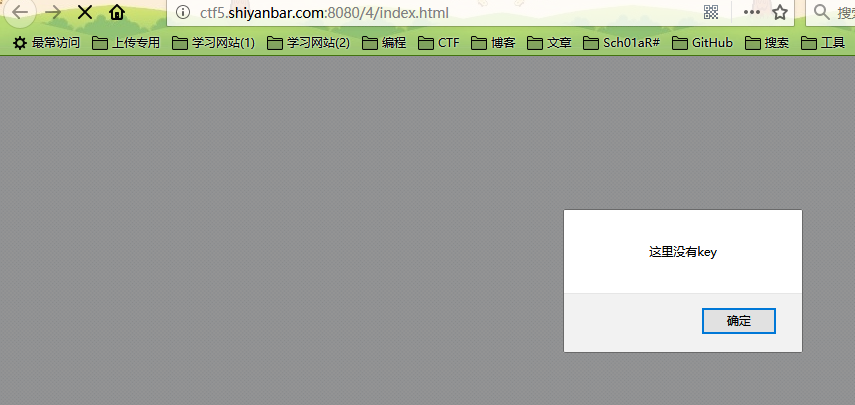

然后就是一个空白网页,右键查看源代码

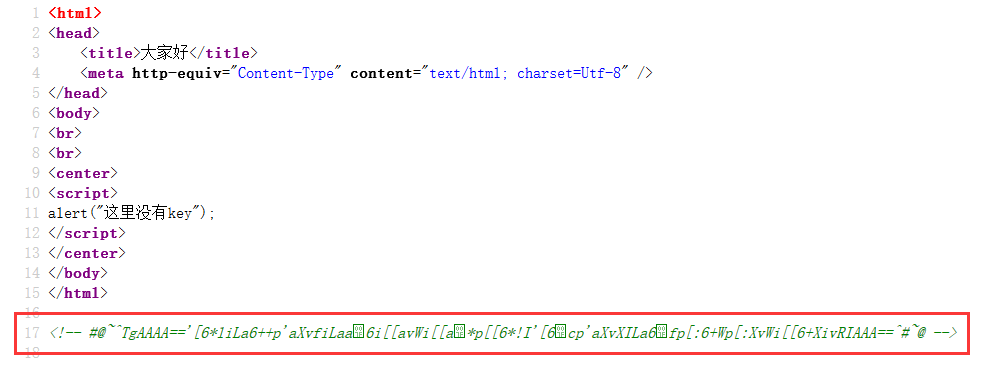

这里有一串js密文,解密一下,https://www.dheart.net/decode/index.php

得到flag

-

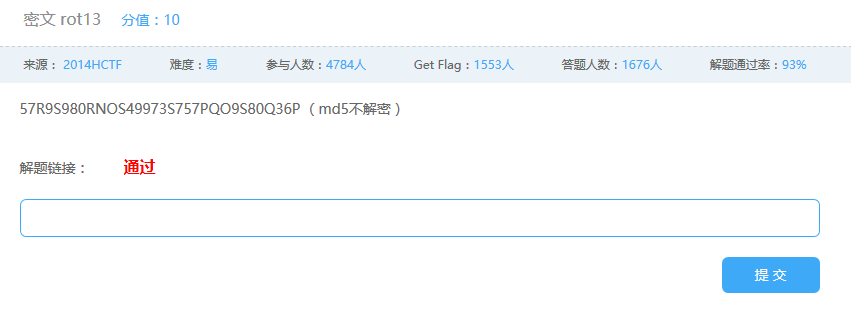

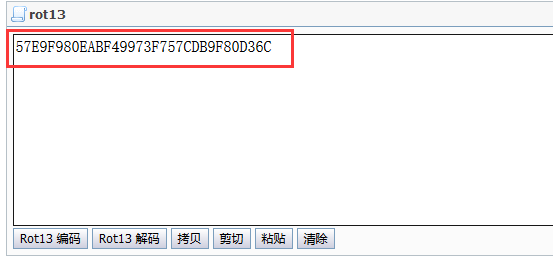

密文 rot13:

直接把这串密文进行rot13解码,http://www.mxcz.net/tools/rot13.aspx

得到flag

-

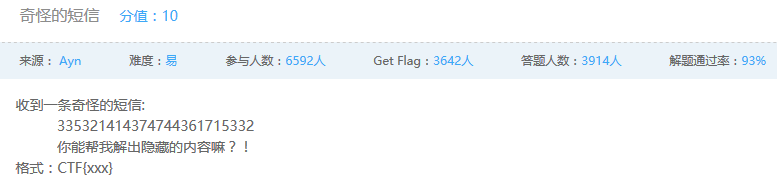

奇怪的短信:

每两个数字分为一组,然后根据九键键盘相对应地查看

33:数字3对应的九键,第3个字母

得出一串字符

33 53 21 41 43 74 74 43 61 71 53 32 f l a g i s s i m p l e

加上格式{},就是正确的flag

-

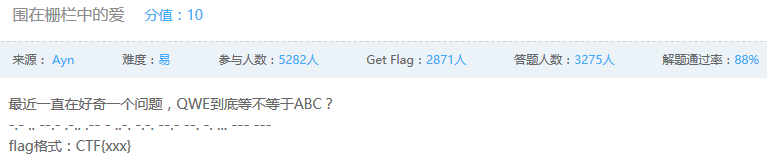

围在栅栏中的爱:

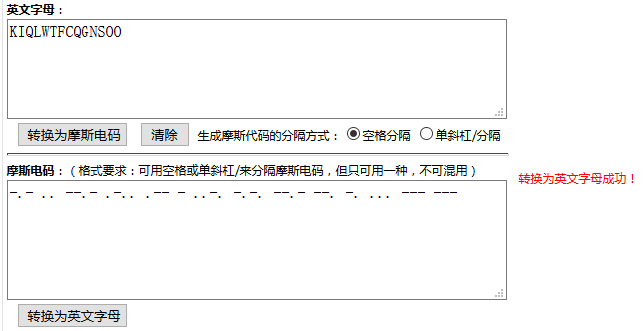

-.- .. --.- .-.. .-- - ..-. -.-. --.- --. -. ... --- ---

摩斯电码转一下

得到KIQLWTFCQGNSOO

题目提示QWE等不等于ABC,可得到对应关系

qwertyuiopasdfghjklzxcvbnm abcdefghijklmnopqrstuvwxyz

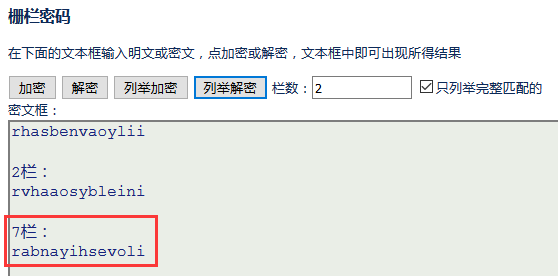

则KIQLWTFCQGNSOO可得对应的字符串rhasbenvaoylii

栅栏解密一下

反过来就是iloveshiyanbar

加上CTF{}格式,就是正确的flag

-

我喜欢培根:

打开解题链接,是一大串摩斯密码

-- --- .-. ... . ..--.- .. ... ..--.- -.-. --- --- .-.. ..--.- -... ..- - ..--.- -... .- -.-. --- -. ..--.- .. ... ..--.- -.-. --- --- .-.. . .-. ..--.- -.. -.-. -.-. -.. -.-. -.-. -.-. -.. -.. -.. -.-. -.. -.-. -.-. -.-. -.. -.. -.-. -.-. -.-. -.-. -.-. -.-. -.-. -.-. -.-. -.. -.. -.-. -.. -.-. -.-. -.-. -.-. -.. -.-. -.-. -.-. -.-. -.-. / -.-. -.. -.-. -.-. -.-. -.. -.-. -.-. -.. -.-. / -.-. -.-. -.-. -.. -.-. -.-. -.. -.. -.. -.-. -.-. -.. -.. -.. -.-. -.-. -.. -.-. -.. -..

转换成字符,以/为界分开转换

转换得到

MORSEISCOOLBUTBACONISCOOLERDCCDCCCDDDCDCCCDDCCCCCCCCCDDCDCCCCDCCCCC CDCCCDCCDC CCCDCCDDDCCDDDCCDCDD

把MORSEISCOOLBUTBACONISCOOLER去掉

剩下

DCCDCCCDDDCDCCCDDCCCCCCCCCDDCDCCCCDCCCCC CDCCCDCCDC CCCDCCDDDCCDDDCCDCDD

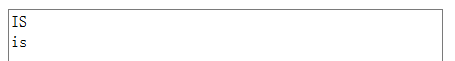

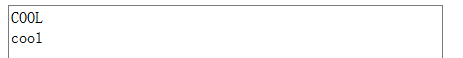

然后把C转换成a,D转换成b,得到

baabaaabbbabaaabbaaaaaaaaabbabaaaabaaaaa abaaabaaba aaabaabbbaabbbaababb

培根解密,分别得到

取大写的,加上CTF{}格式就是正确的flag

-

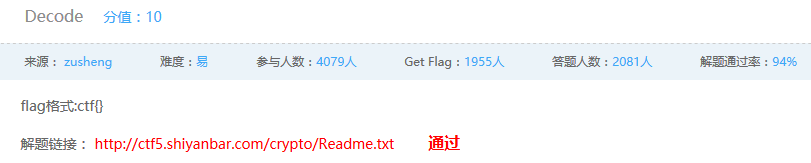

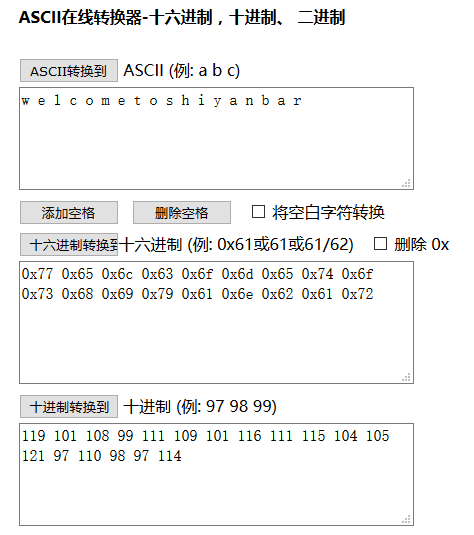

Decode:

打开解题链接

0x253464253534253435253335253433253661253435253737253464253531253666253738253464253434253637253462253466253534253662253462253464253534253435253738253433253661253435253737253466253531253666253738253464253434253435253462253464253534253435253332253433253661253435253738253464253531253666253738253464253534253535253462253464253534253431253330253433253661253435253737253465253531253666253738253464253661253435253462253466253534253633253462253464253534253435253737253433253661253662253334253433253661253662253333253433253661253435253738253465253431253364253364

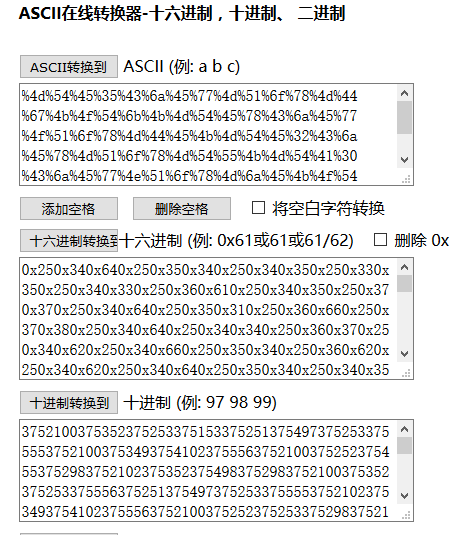

0x开头,是十六进制,直接转换一下

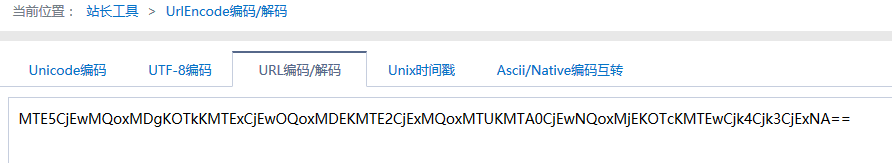

转换ascii得到一串url编码,转码

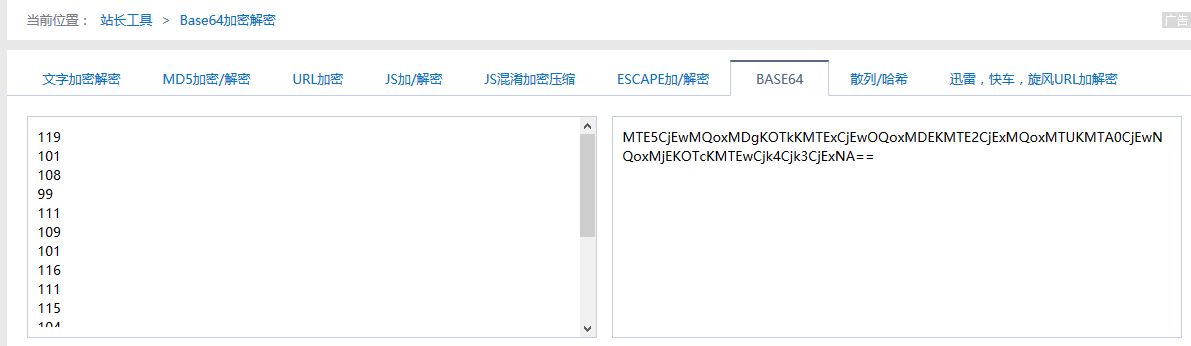

得到一串base64加密的,解密

得到一串十进制,转ascii

得到welcometoshiyanbar

加上ctf{}格式,就是正确的flag