序列化是Java提供的一种对象持久化保存的技术。常规对象在程序结束后会被回收,如果想把对象持久保存方便下次使用,需要序列化和反序列化。

序列化有两个前提:

- 类必须实现java.io.serializable接口

- 类所有字段都必须是可序列化的

反序列化漏洞利用原理

1. 利用重写ObjectInputStream的readObject

重写ObjectInputStream的readObject方法时,可执行恶意代码。定义一个类,并实现serializable接口:

public class User implements Serializable { public String name; public int age; public String getUserInfo(){ return "user name: "+this.name +" age: "+this.age; } }

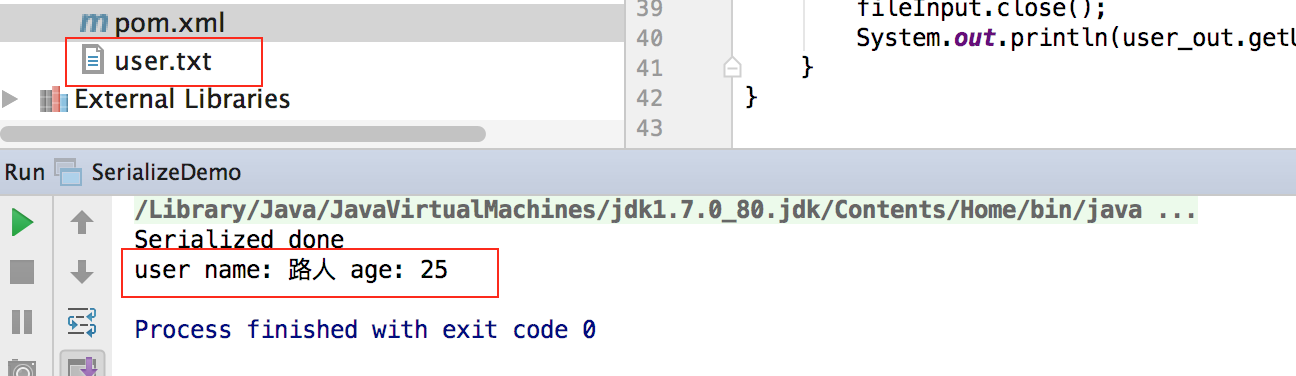

对这个类进行序列化和反序列化(将序列化对象保存在user.txt中):

public class SerializeDemo { public static void main(String[] args) throws IOException, ClassNotFoundException { User user = new User(); user.name = "路人"; user.age = 25; try { FileOutputStream fileOut = new FileOutputStream("user.txt"); ObjectOutputStream out = new ObjectOutputStream(fileOut); out.writeObject(user); out.close(); fileOut.close(); System.out.println("Serialized done"); } catch (IOException e) { e.printStackTrace(); } User user_out = null; FileInputStream fileInput = new FileInputStream("user.txt"); ObjectInputStream in = new ObjectInputStream(fileInput); user_out = (User) in.readObject(); in.close(); fileInput.close(); System.out.println(user_out.getUserInfo()); } }

执行结果:

user类重写readObject方法,并将恶意代码写在重写方法中:

private void readObject(ObjectInputStream in) throws IOException, ClassNotFoundException { in.defaultReadObject(); Runtime.getRuntime().exec("touch hello.txt"); }

执行序列化和反序列化之后,恶意代码执行成功:

2. 利用反射

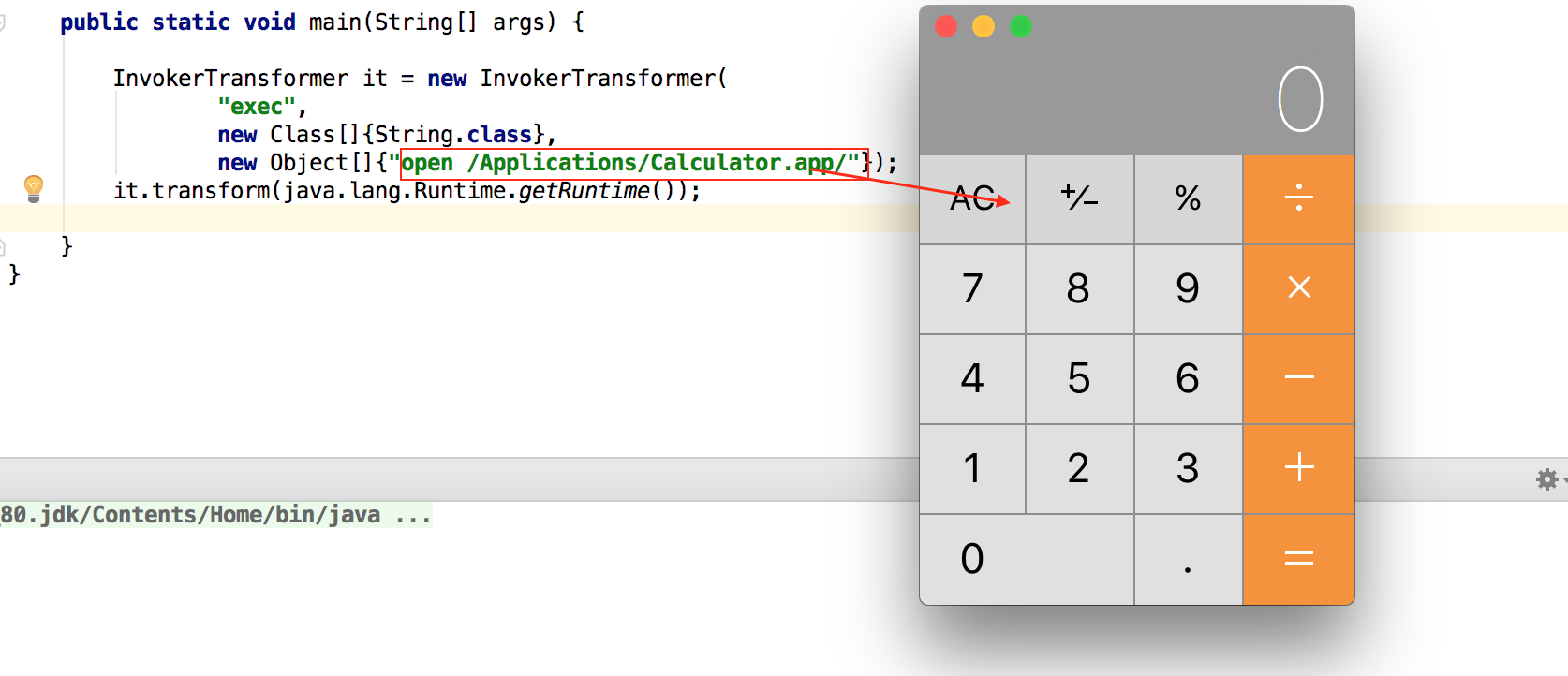

反射可以越过静态检查和类型约束,在运行期间访问和修改对象的属性和状态。通过反射机制执行恶意代码。InvokerTransformer可以通过调用Java的反射机制来调用任意函数

public class ReflectDemo { public static void main(String[] args) { InvokerTransformer it = new InvokerTransformer( "exec", new Class[]{String.class}, new Object[]{"open /Applications/Calculator.app/"}); it.transform(java.lang.Runtime.getRuntime()); } }

恶意代码执行成功:

但是在实际应用中,我们是不能直接把恶意代码写在对方的readObject中,或者把Runtime直接从外部传进去的,所以需要构造反射链payload来实现反序列化漏洞的利用。具体利用方式参考这篇文章:http://www.mi1k7ea.com/2019/02/06/Java%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E6%BC%8F%E6%B4%9E/

此外,还有一个叫做ysoserial的开源工具,集合了各种java反序列化payload,下载地址:https://github.com/angelwhu/ysoserial

上一篇的漏洞利用库jmet-0.1.0-all.jar就是使用ysoserial生成的Payload。

关于java反序列化漏洞,咱目前只能理解到这个地步了(java水平有限 ..>_<..)。