首先准备好一个kali系统.

dd 命令是基于块的copy,从磁盘一个字节一个字节的copy(应用于数据还原)

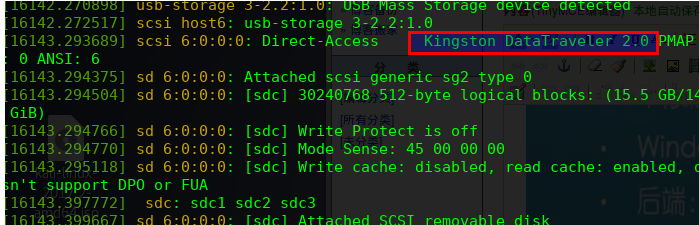

dmesg 命令 查看系统上的一些变化,在dmesg的日志中会发现一些变化

可以看到u盘挂载到了此电脑变为sdc盘

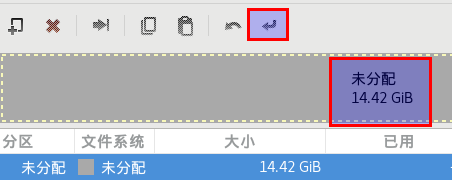

然后使用Gparted工具进行分区

全部清除保证磁盘干净

然后将kali镜像存放到u盘(sdc磁盘)里面

dd if=kali-linux-2017.2-amd64.iso of=/dev/sdc bs=1M

然后使用watch命令查看dd命令进程,每5秒返回一下dd进程的结果

watch -n 5 killall -USR1 dd

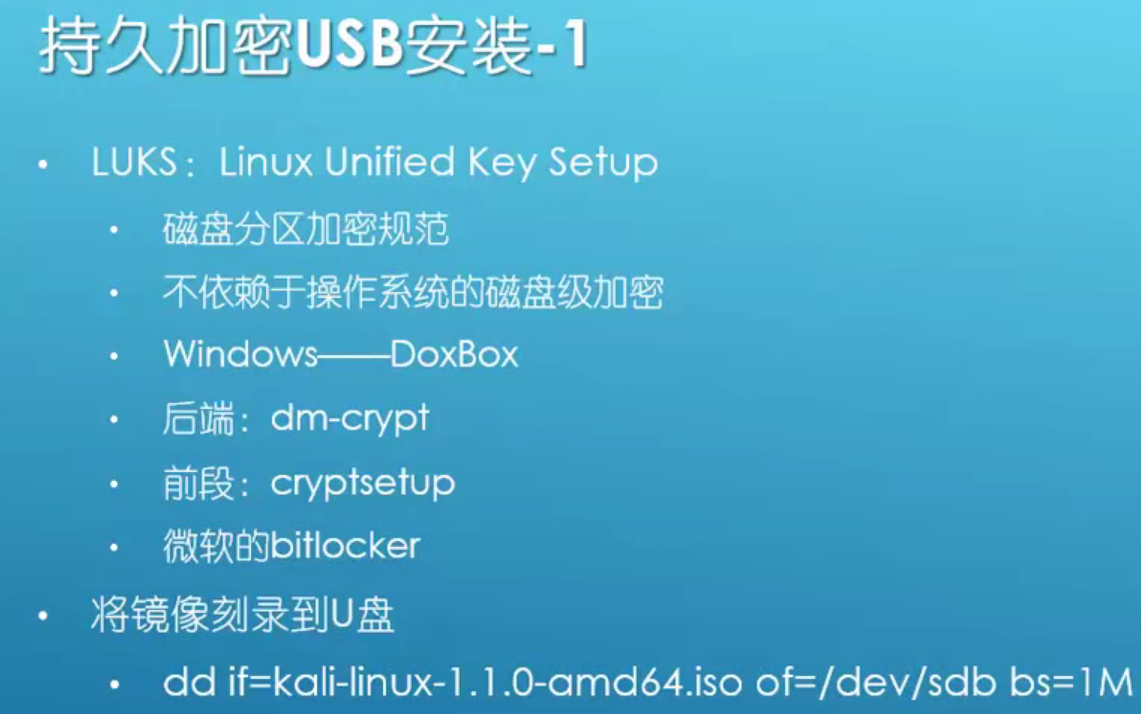

磁盘分区级加密比文件级加密要好

windows目录下可以要用doxbox软件对luks加密的分区进行加解密

使用parted对磁盘进行分区

parted //启动parted print devices //查看有哪些磁盘 select /dev/sdc //选择u盘(sdc磁盘) print // 查看当前u盘(sdc磁盘)上有几个分区

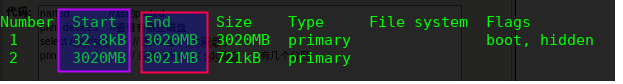

粉色表示分区的起始位置,红色表示分区的结束位置

然后再创建一个主分区

mkpart primary 3021 7021 //从上一个分区的结束位置为起始分区位置

然后quit退出

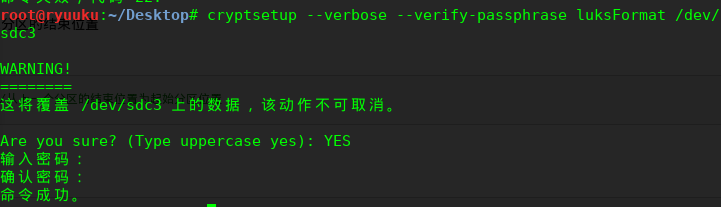

接着对sdc3分区进行加密

cryptsetup --verbose --verify-passphrase luksFormat /dev/sdc

为了方便我设置了密码1,真实设置的时候不要这么简单容易被破解

目前只是对分区三进行了加密 还没有进行文件系统级的格式化,还没有办法进行文件读写

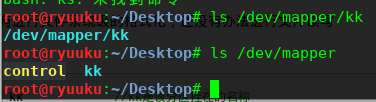

接下来打开加密的磁盘分区

cryptsetup luksOpen /dev/sdc3 kk //kk是该分区挂在的名称

此时会在/dev/mapper/kk下生成kk文件

现在已经打开了加了密的设备了,接下来就可以对它进行文件系统级的格式化了

mkfs.ext4 /dev/mapper/kk //文件系统级的格式化,ext4为格式化后的分区文件系统形式。

接下来给该分区制定卷标

e2label /dev/mapper/kk persistence //建立一个持久性卷标

指定卷标后,需要将usb设备mount到一个目录里面,接着就可以往设备里面写入文件了

mkdir -p /mnt/kk //在mnt目录下来新建一个kk目录来mountmapper下的dev设备

linux下的一个使用标准,当访问一个硬件设备是,需要把这个硬件设备mount到目录里面,通过访问目录实际上就是对硬件进行读写 增删改查等

mount /dev/mapper/kk /mnt/kk/

echo "/ union" > /mnt/kk/persistence.conf //创建一个persistence.conf文件,当以持久usb启动时该文件会被读取,以确认这就是要存放持久信息的usb

将mount分区挂在卸载掉

umount /dev/mapper/kk

再把加密分区关闭掉

cryptsetup luksClose /dev/mapper/kk

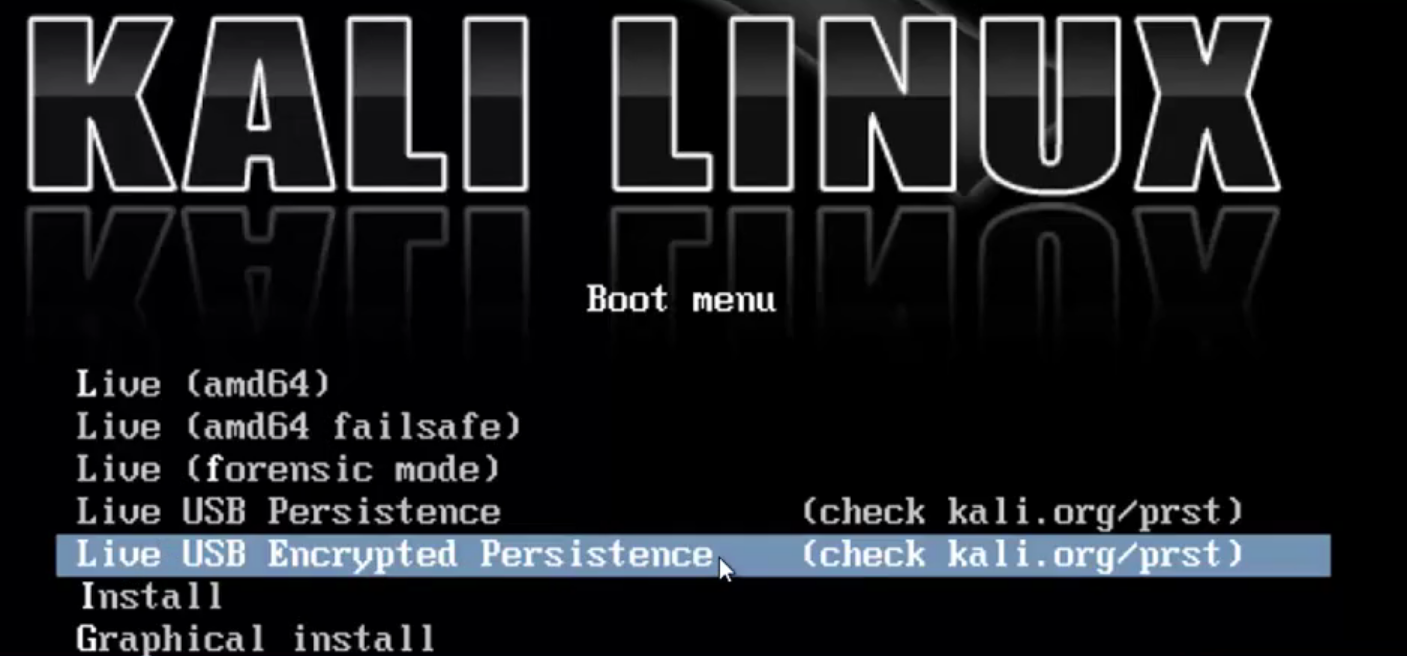

到此为止就持久加密的u散步就完成了。