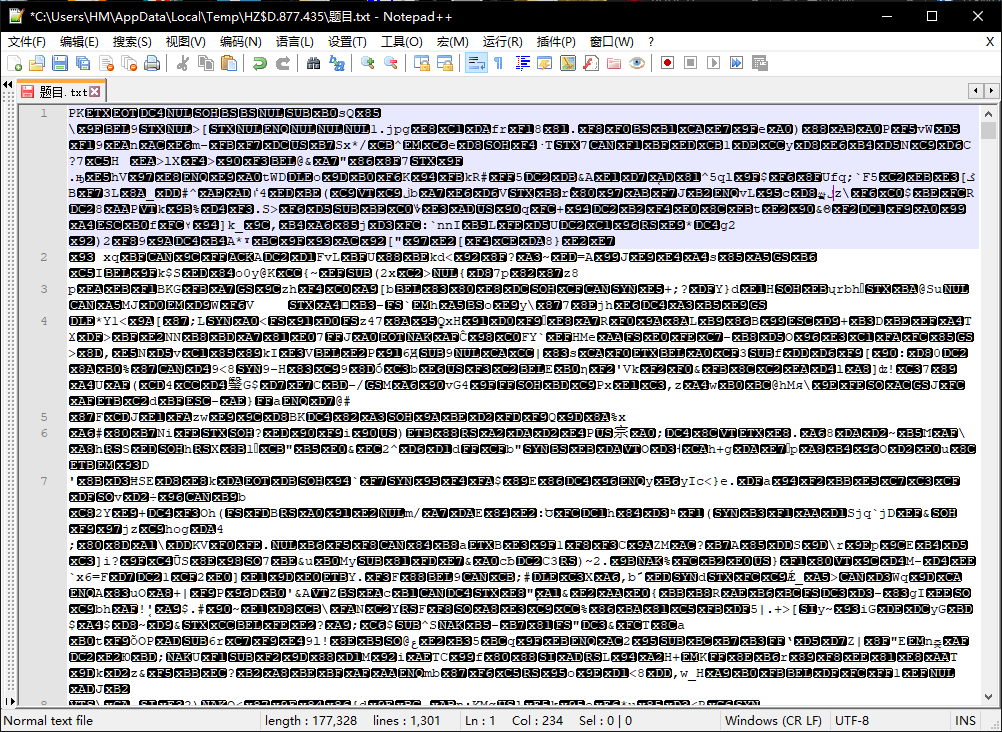

打开 题目.txt,最大没有超过f的字母,目测16进制编码。

可以采用脚本转换到Ascii,我这用的是notepad++里的一个插件。

用notepad++打开题目.txt。全选文本,选择 插件→converter→“HEX→ASCII”

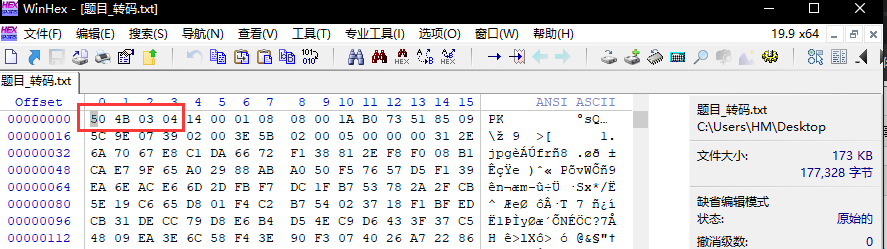

转码后看到“PK”猜测是压缩包,把转码后的结果保存下来,拖到WINHEX里查看。

看到文件头是“504B0304”,所以是zip压缩文件。

继续往下看,

WINHEX拉到文件尾,发现并不是"504B",而是"FFD9",为jpg的文件尾,猜测还有一个图片隐写在里面。

接着准备把文件分离出来,我用的 "foremost-master"

把转码后的结果,拖到foremost-master打开,或者用 cmd "foremost 待分离的文件名"

分离后 生成一个 output 文件夹,打开看到一个jpg文件,一个zip文件。

分析一波后发现,已解压的jpg的大小刚好和压缩文件里 2.jpg的大小一样。

于是对已有的jpg文件压缩,发现CRC32一致,几乎可以确定为同一个文件。根据已有图片的提示 "明显"

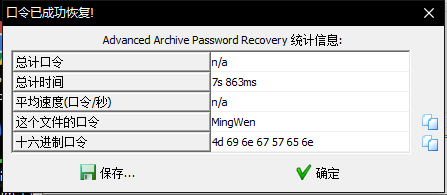

所以我们用工具ARCHPR对压缩文件进行明文攻击(明文攻击使用条件是我们有一个加密压缩包中的一个文件)

把已有的jpg文件压缩一下。(PS:后经过测试不同压缩软件可能导致提示“没有匹配的文件”)

把加密的zip和已知明文分别导入到软件,选择 明文 攻击。

啪的一声,很快啊,密码就出来了,"MingWen"

打开1.jpg,得到flag。