Metasploit简介

Metasploit(MSF)是一个免费的、开源的可下载的框架,旨在方便渗透测试,它是由Ruby程序语言编写的模板框架,具有很好的扩展性,便于渗透测试人员开发、使用和定制工具模板。在授权的情况下,我们能够通过它发现漏洞并进行快速实时攻击。

MSF基本模块

综合渗透测试模块

1.Auxiliary(辅助模块):为渗透测试信息搜集提供了大量的辅助模块支持, 它们只负责执行扫描、嗅探、指纹识别等相关功能以辅助渗透测试。

2.Exploits(攻击模块):利用发现的安全漏洞或者配置弱点对远程目标系统进行攻击,从而获得对远程目标系统访问权的代码组件。其中包含攻击者或者测试人员针对系统中的漏洞而设计的各种POC验证程序,用于破坏系统安全性的攻击代码。

3.Payload(攻击载荷模块):攻击成功或促使靶机运行的一段植入代码。在MSF中可以自由选择、传送和植入。攻击载荷也可能是简单地在目标系统上执行一些命令,如添加用户账户等。

4.Post(后渗透攻击模块):收集更多信息或进一步访问被利用的目标系统。如获取敏感信息、实施跳板攻击等。

5.Encoders(编码模块):将攻击载荷进行编码,来绕过防护软件的拦截。如:杀毒软件、防火墙、IDS等。

渗透攻击步骤

使用MSF渗透测试时,可以综合使用以上模块,对目标系统进行侦察并发动攻击。总体步骤如下:

1.扫描目标系统,寻找可用漏洞。

2.选择并配置一个漏洞利用模块。

3.选择并配置一个攻击载荷模块。

4.选择一个编码技术,用来绕过杀毒软件的查杀。

5.进行渗透攻击。

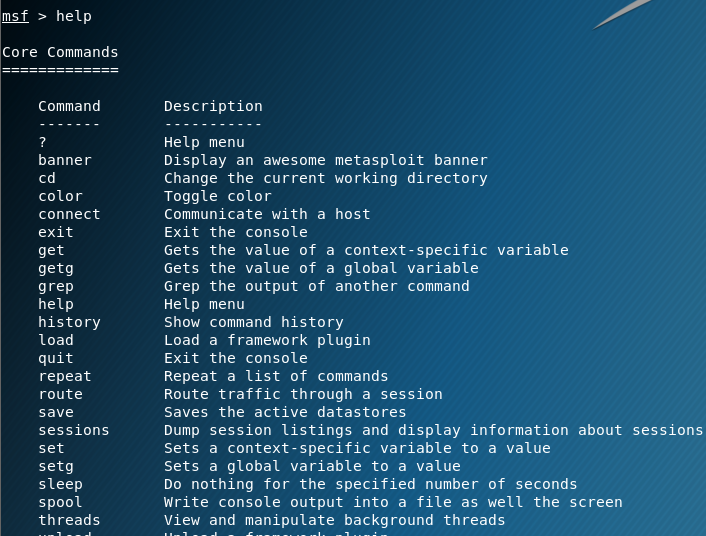

MSF基础指令

help/? 帮助菜单

exit 退出MSF控制台

Back 返回上一级

info 显示一个或多个模块的信息

show 显示所给类型的模块

background 将当前操作在后台运行

Use 使用所选择的模块

set 设置选项

unset 取消设置的选项

使用MSF前的配置

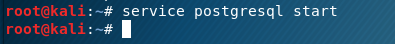

1.开启数据库

service postgresql start

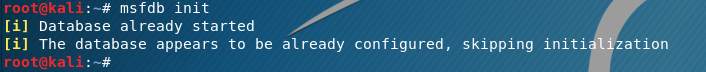

2.初始化MSF数据库

msfdb init

这里我已经初始化过一次了

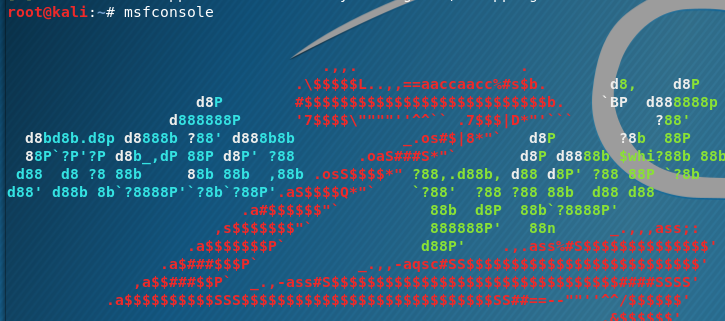

3.开启MSF

msfconsole

4.查看数据库连接状态

db_status

简单使用

show auxiliary

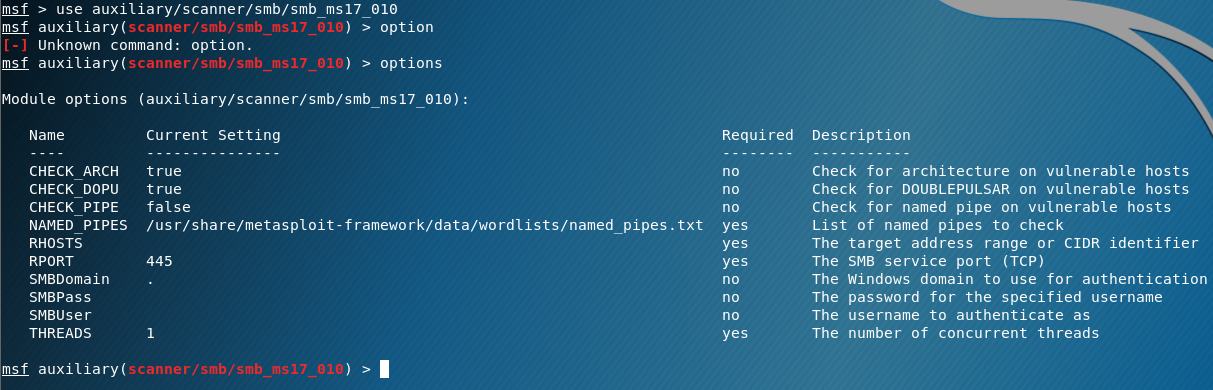

Name的命名规则:功能/服务/名称,如:scanner/smb/smb_ms17_010

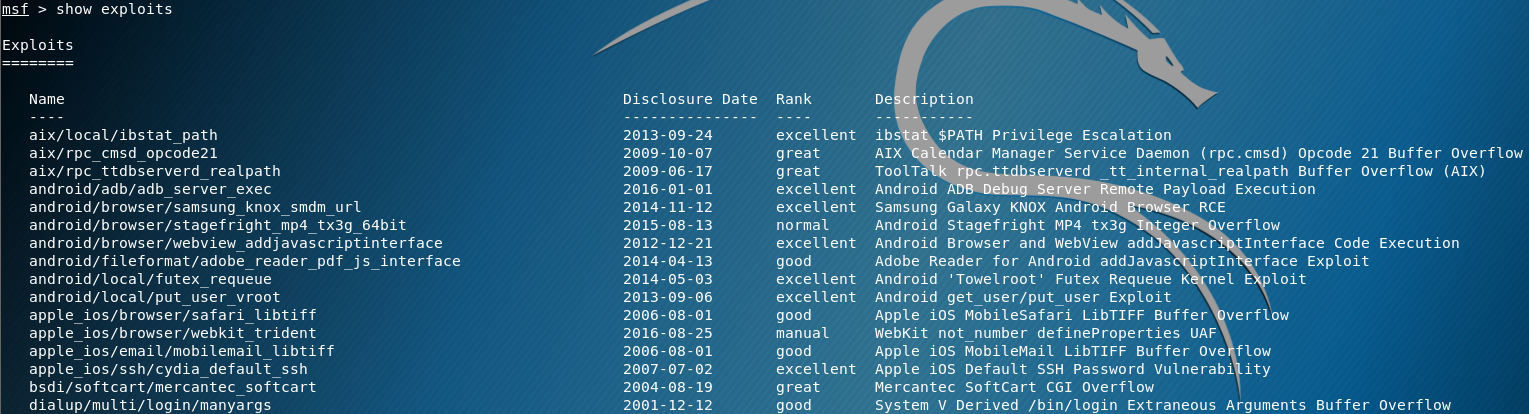

rank表示好用等级:normal(正常),excellent(优秀),good(良好),average(平均)

show expolits

Name的命名规则:操作系统/服务/名称,如:windows/smb/ms17_010_eternalblue

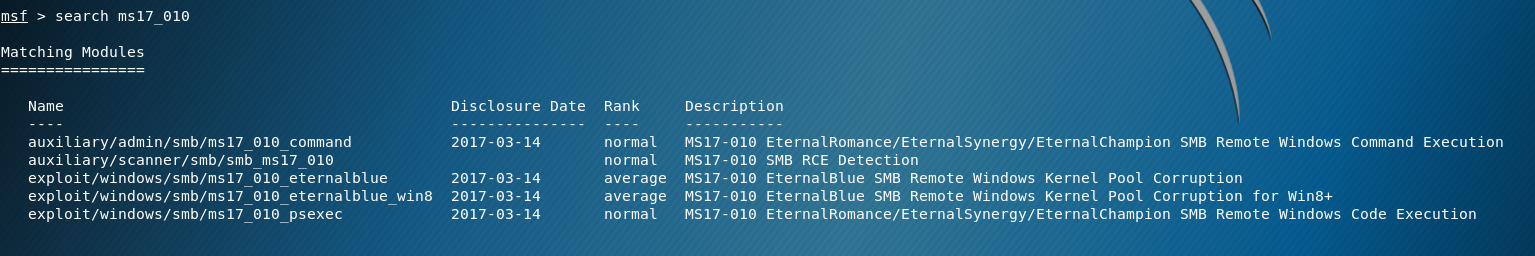

search ms17-010

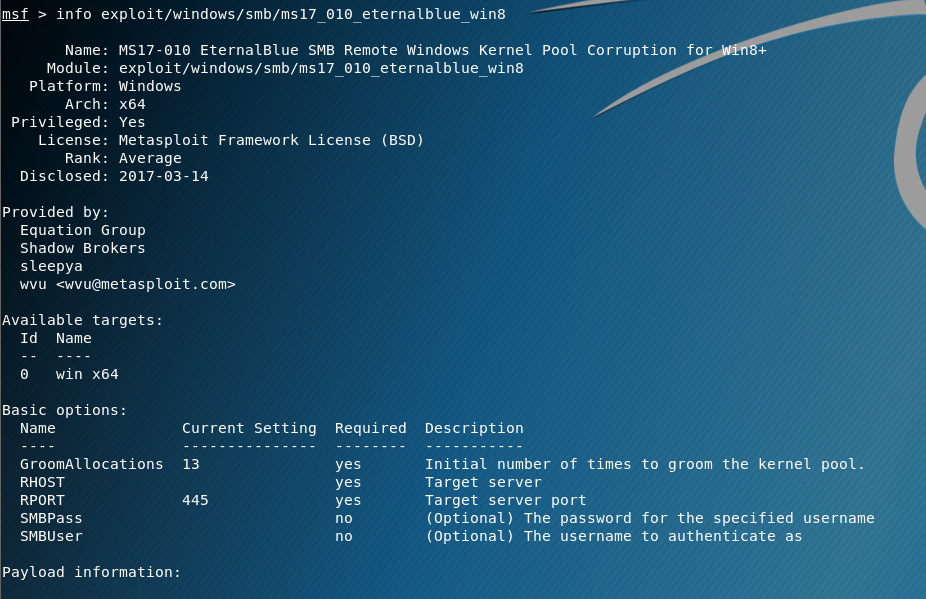

查看详细信息

info exploit/windows/smb/ms17_010_eternalblue_win8

查看帮助内容

search

根据名称搜索:search ms17_010

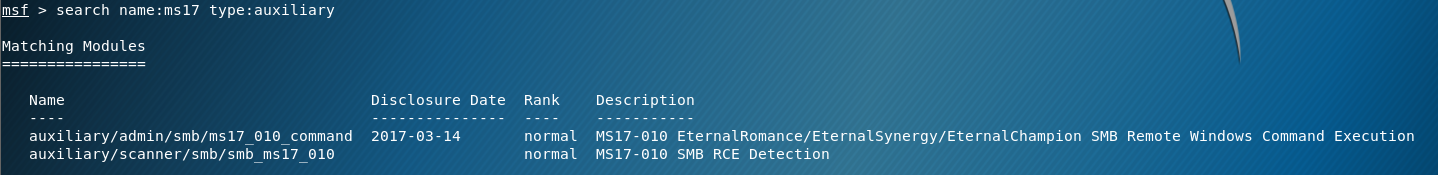

联合搜索:search name:ms17 type:auxiliary

搜索CVE中文库漏洞:search CVE-2009-3103

查看详细信息:search -h

设置模块:use auxiliary/

hosts

使用hosts可以添加主机以及删除主机等,列出当前mac地址:hosts -c mac