第八关:

管理员每天晚上十点上线

这题我没看懂什么意思,网上搜索到就是用bp生成一个poc让管理员点击,最简单的CSRF,这里就不多讲了,网上的教程很多。

第九关:

能不能从我到百度那边去?

构造下面的url即可跳转

192.168.129.136/pentest/test/5/index.php?url=www.baidu.com

第十关:

这题打开也是莫名其妙的404,网上搜索发现是源码没写完???

好吧,修改一下主页的跳转源码,跳转到6文件夹下面的1文件夹下的download.php

来到正经页面

发现有个下载,点一下看看

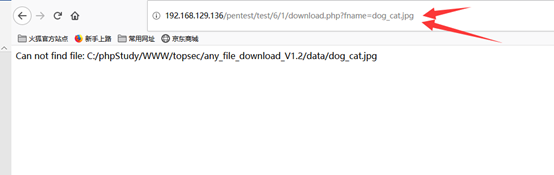

因为源码路径的原因,图片是没下载下来,但是发现了get传参下载文件,推测是任意文件下载

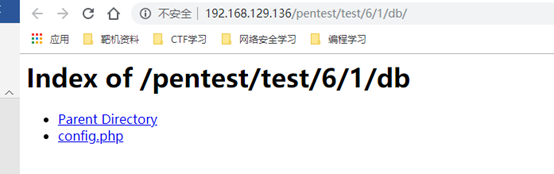

拿御剑扫一下当前的目录

发现db这个目录下有config.php

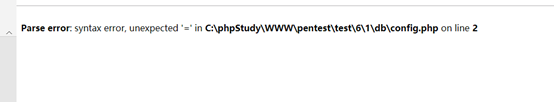

打开看看

尴尬,那还是下载下来好了。

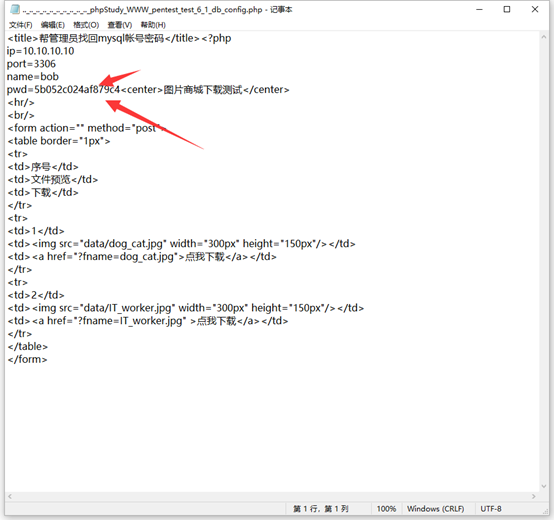

下载下来打开得到密码

第十一关:

我和上一题有点像

发现不在url后面传参了,说明应该是post传参

抓包看看

发现了pic参数,一样,找到db就能找到密码,不多做解释

第十二关:

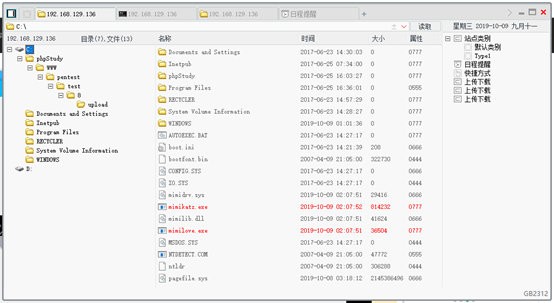

我的系统密码忘记了,请帮我找回在D盘下

改第十关的时候就发现靶机压根没D盘,

打开题目,登陆上我们的admin账户

有个上传点,传个一句话上去,连一下

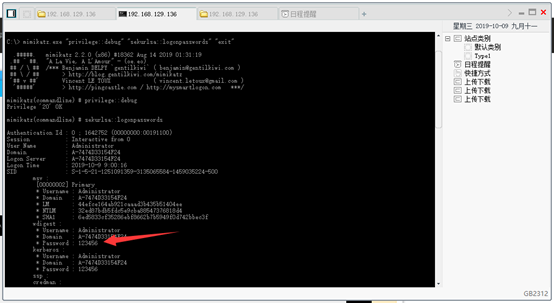

既然是找回密码,上传一个mimikatz

在命令行输入

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit"

即可爆出密码

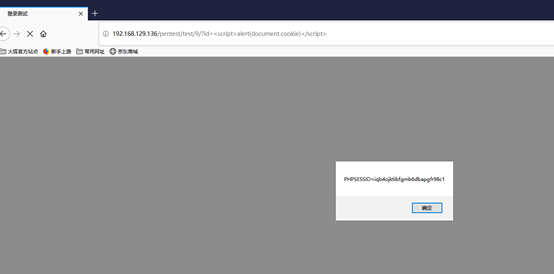

第十三关:

XSS

反射型XSS,没过滤,直接弹。

第十四关:

存储型XSS

也没过滤,直接弹。没啥好说的

第十五关:

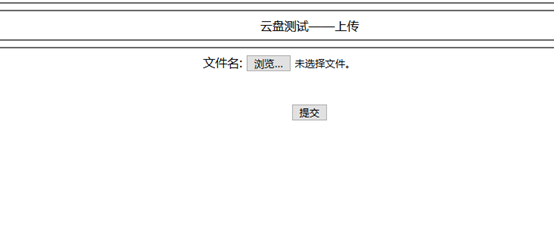

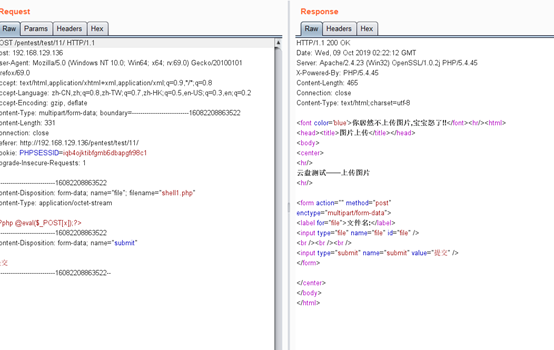

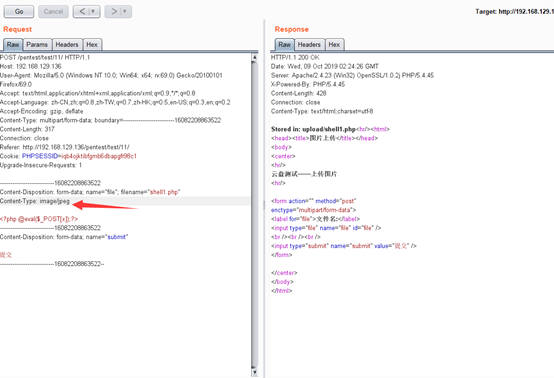

看样子是个上传关,看了下源码,没什么乱七八糟的JS,那就直接上传抓包试试看

发到repeater试试看直接传php行不行

发现好像并没有上传成功,改一下扩展名看看

可以上传,那再试试看是不是验证了MIME

修改了MIME就上传成功了php

第十六关:

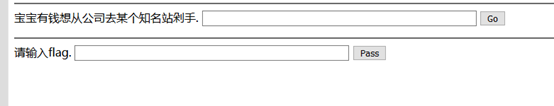

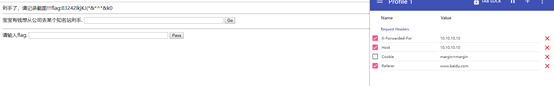

我从公司网络去剁手了

知名剁手网站,肯定是tb鸭,

输入了以后发现之允许10.10.10.10访问

这题设计的感觉有一些问题,源码设置的是Referer要是www.baidu.com

看了源码以后,构造请求头

获得flag

基础题就这样做完了。