Windows服务器

控制点

4.

入侵防范

由于基于网络的入侵检测只是在被监测的网段内对网络非授权的访问、使用等情况进行防范,所以其无法防范网络内单台服务器等被攻击的情况。基于服务器的入侵检测可以说是对基于网络的入侵检测的补充——补充检测那些出现在“授权”的数据流或其他遗漏的数据流中的入侵行为。

a)

安全要求:应遵循最小安装的原则,仅安装需要的组件和应用程序。

要求解读:在安装Windows操作系统时,会默认安装许多非必要的组件和应用程序。为了避免多余的组件和应用程序带来的安全风险,通常应遵循最小安装的原则,仅安装需要的组件和应用程序等。例如,一台只提供下载服务的FTP服务器启用了邮件服务,该邮件服务对于此ftp服务器来说就属于多余的服务。再如,一台文件服务器上安装了游戏软件,该游戏软件就属于多余的应用程序。

检查方法

查看和询问安装的组件情况。

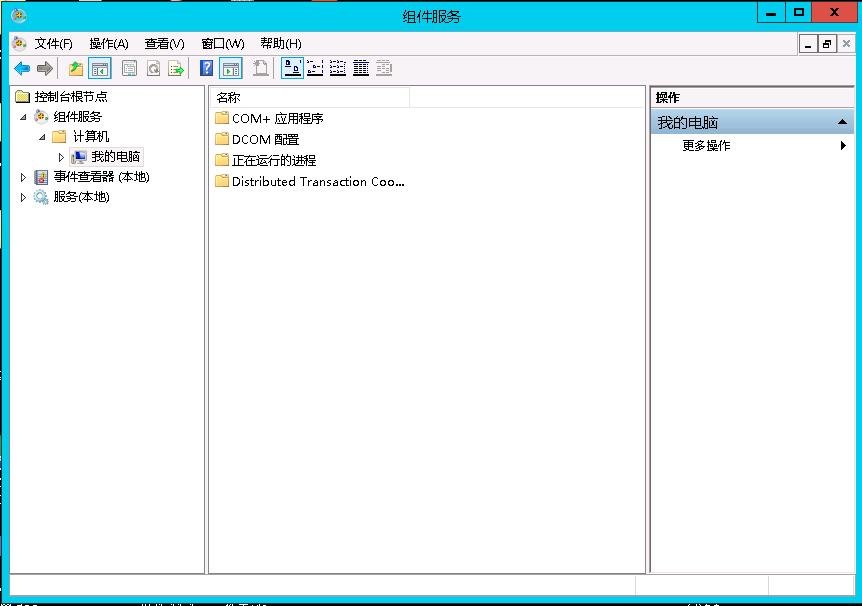

1.询问系统管理员,了解安装的各组件的用途及有无多余的组件。在命令行窗口输入dcomcnfg命令,打开“组件服务”界面,选择“控制台根节点”——>“组件服务”——>“计算机”——>“我的电脑”选项,查看右侧组件列表中的内容。

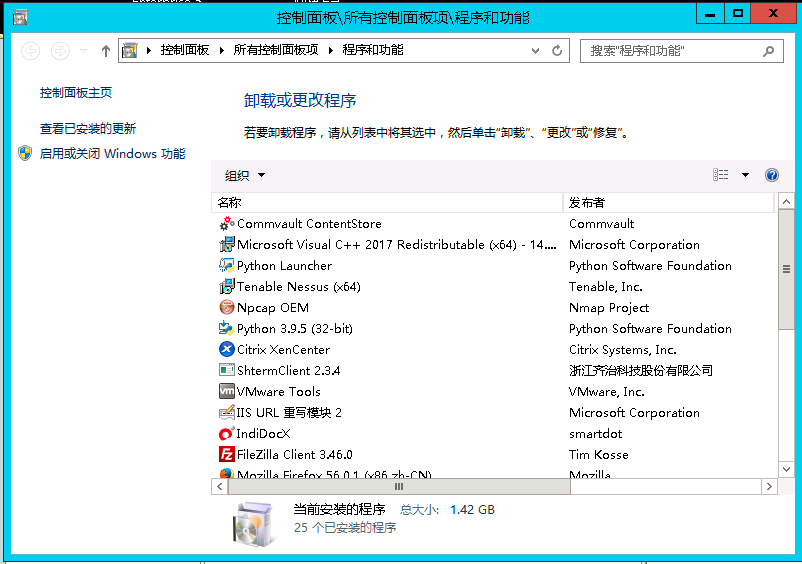

2.询问系统管理员,了解安装的应用程序的用途及有无多余的应用程序。在命令行窗口输入appwiz.cpl命令,打开程序和功能界面,查看右侧程序列表中的安装的应用程序。

期望结果

1.未安装非必要的组件。

2.未安装非必要的应用程序。

b)

安全要求:应关闭不需要的系统服务、默认共享和高危端口。

要求解读:在安装Windows操作系统时,默认会开启许多非必要的系统服务。为了避免由于多余的系统服务带来安全风险,通常可以将其禁用或卸载。Windows会开启默认共享(例如C$、D$),为了避免默认共享带来的安全风险,应关闭Windows硬盘默认共享。查看监听端口,可以直观地发现并对比系统所运行的服务和程序。关闭高危端口是操作系统中常用的安全加固方式。

检查方法

1.查看系统服务。在命令行窗口输入services.msc命令,打开系统服务管理界面。查看右侧的服务详细列表中是否存在多余的服务(应为不存在),例如Alerter、Remote Registry Service、Messenger、Task Scheduler是否已启动(应为否)。

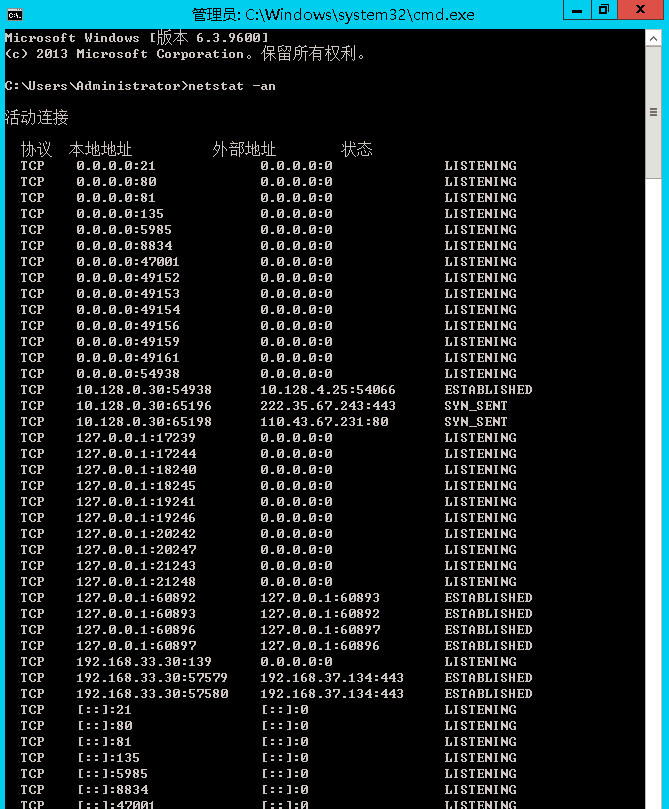

2.查看监听端口。在命令行窗口输入netstat-an命令,查看列表中的监听端口是否包括高危端口(应为否),例如TCP135、139、445、593、1025端口,UDP135、137、138、445端口,一些流行病毒的后门端口,如TCP2745、3127、6129端口。

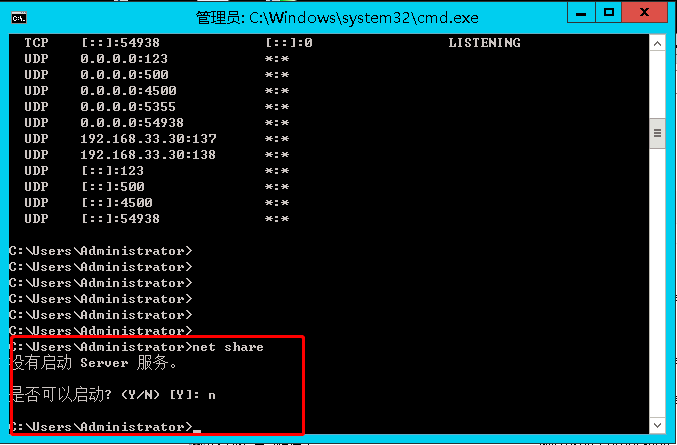

3.查看默认共享。在命令行窗口输入net share命令,查看本地计算机上所有共享资源的信息,核查是否打开了默认共享(应为否),例如C$、D$。

4.查看主机防火墙策略。在命令行窗口输入firewall.cpl命令,打开Windows防火墙界面,查看Windows防火墙是否已启用。单击左侧列表中的“高级设置”选项,打开“高级安全Windows防火墙”窗口。单击左侧列表中的“入站规则”选项,将显示Windows防火墙的入站规则。查看入站规则中是否已阻止访问多余的服务或高危端口。

期望结果

1.不存在多余的服务,如下图所示。

2.未开启非必要端口,如下图所示。

3.未开启默认共享,如下图所示。

4.防火墙规则已阻止访问多余的服务或高危端口。

c)

安全要求:应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制。

要求解读:通过设定终端接入方式、网络地址范围等条件限制终端登录,可以大大节省系统资源,保证系统的可用性,同时提高系统的安全性。对于Windows操作系统,可以通过主机防火墙或TCP/IP筛选实现以上功能。

检查方法

1.询问系统管理员,了解管理终端的接入方式。

2.查看主机防火墙对登录终端接入地址的限制。在命令行窗口输入firewall.cpl命令,打开Windows防火墙界面,查看Windows防火墙是否已启用。单击左侧列表中的“高级设置”选项,打开“高级安全Windows防火墙”窗口,然后单击左侧列表中的“入站规则”选项,双击右侧入站规则中的“远程桌面-用户模式(TCP-In)”选项,打开“远程桌面-用户模式(TCP-In)属性”窗口,选择“作用域”选项,查看相关项目。

3.查看IP筛选器对登录终端接入地址的限制。在命令行窗口输入gpedit.msc命令,打开本地组策略编辑器界面。单击左侧列表中的“本地计算机策略——>计算机配置>windows 设置——>安全设置——>IP安全策略”选项,双击本地计算机限制登录终端地址的相关策略,查看“IP筛选器列表”和“IP筛选器属性”的内容。

4.询问系统管理员,并查看是否已通过网络设备或硬件防火墙对终端接入方式、网络地址范围等条件进行限制。

期望结果

1.已通过主机防火墙设置访问控制规则。

2.已通过网络防火墙、堡垒机、IP地址段进行接入地址限制。

d)

安全要求:应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞。

要求解读:攻击者可能利用系统中的安全漏洞对操作系统进行攻击。因此,应对操作系统进行漏洞扫描,及时发现操作系统中的已知漏洞,并在经过充分的测试和评估后更新系统补丁,避免由系统漏洞带来的风险。

检查方法

访谈系统管理员,了解是否定期对操作系统进行漏洞扫描,是否已对扫描发现的漏洞进行评估和补丁更新测试,是否能及时进行补丁更新,并了解更新的方法。在命令行窗口输入appwiz.cpl命令,打开“程序和功能”界面,单击左侧列表中的“查看已安装的更新”选项,打开“已安装更新”界面,查看右侧列表中的补丁更新情况。

期望结果

已对操作系统补丁进行测试和安装,安装的补丁为较新的稳定版本。

e)

安全要求:应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警。

要求解读:要想维护真正安全的环境,只有安全的系统是远远不够的。假设系统自身不会受到攻击,或者认为防护措施足以保护系统自身,都是非常危险的。维护系统安全,必须进行主动监视,以检查系统中是否发生了入侵和攻击。

在一般意义上,入侵威胁分为外部渗透、内部渗透、不法行为三种,入侵行为分为物理入侵、系统入侵、远程入侵三种。此项关注的操作系统所面对的入侵威胁包含以上三种,造成入侵威胁的入侵行为主要是系统入侵和远程入侵两种。

系统入侵是指入侵者在拥有系统低级别权限账号的情况下进行的破坏活动。在通常情况下,如果没有及时更新系统补丁,拥有低级别权限的用户就可能利用系统漏洞获取更高的管理特权。

远程入侵是指入侵者通过网络来渗透系统。在这种情况下,入侵者通常不具备特殊权限,需要先通过漏洞扫描或端口扫描等技术发现攻击目标,再利用相关技术进行破坏活动。

检查方法

1.访谈系统管理员,核查是否安装了主机入侵检测软件。查看已安装的主机入侵检测软件的配置(例如是否具备报警功能)。

2.查看网络拓扑图,核查网络中是否部署了网络入侵检测系统。

期望结果

1.已安装主机入侵检测软件,并配置了报警功能。

2.网络中部署了IDS、IPS软件。