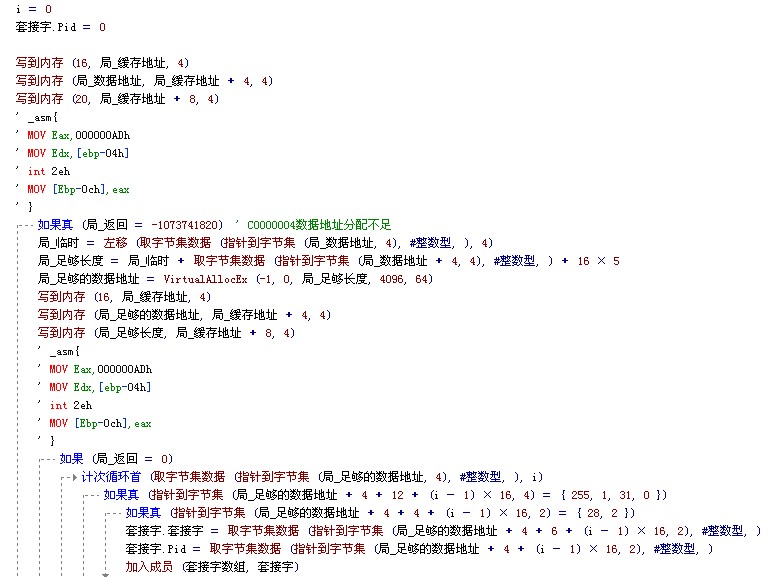

看到某个模块有个枚举进程套接字,挺好玩的,百度了下,查到看雪某人逆向的代码,他是C的,我改成易语言的,原理照抄了下,关键在于这段汇编代码

虽然模拟下来了,但是对这段汇编代码不了解其意,后来仔细研究下,发现它返回的内存不足,跟某函数枚举系统句柄的代码很类似,然后仔细研究了下,晕,这段汇编代码就是模拟这个API函数的,修改了下,无比简单!

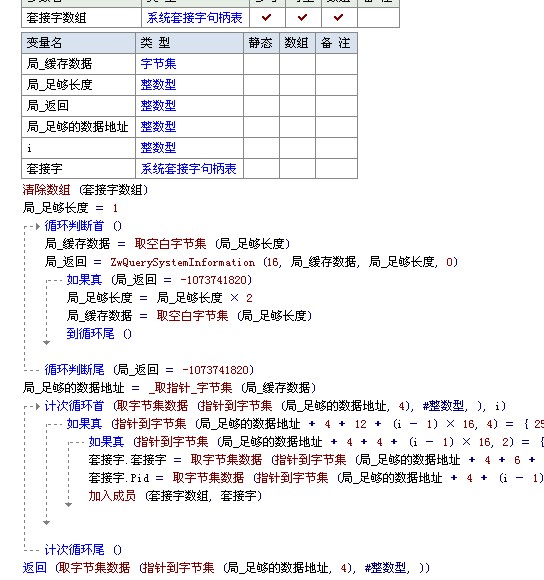

然后得到系统套接字句柄以后,根据PID比对,然后根据getpeername,getsockname这2个API就可以知道详细知道套接字信息了.

修改了下 支持到W8系统