转载:https://www.cnblogs.com/hkleak/p/5043063.html

笔记一:ettercap是什么?

我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具,功能相信用过的朋友多多少少都知道,但这两款工具是在windows下运行的。

而ettercap是在linux下运行的 。其实功能都是差不多的,我称呼它为嗅探工具,ARP欺骗,DNS,劫持,中间人攻击等等。总之这是一款强大的安全测试工具。

笔记二:DNS简单说明

了解DNS是什么:Domain Name System (域名系统 简称:DNS) //详细资料自己查百度

了解DNS欺骗是什么:攻击者(黑客)冒充域名服务器进行欺骗的一种行为 //详细资料自己查百度

了解DNS原理原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,

这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

笔记三:DNS欺骗举例

(故事纯属虚构):

那是一个夜黑风高的夜晚,又是刮风,有事闪电的,本想在撸几盘撸啊撸,搞的我心情一点都不好,于是关掉电脑准备睡觉了,然而突然啊的一声!瞬间把我从困意中拉了回来,在仔细一听~~~

在发现是隔壁宾馆在做爱爱,尼玛~~~搞这么大声做什么?让我怎么睡觉啊?尼玛的,决定展开一次入侵隔壁电脑。。。

准备工作:

隔壁电脑:192.168.1.12 (宾馆一般都装有还原精灵 所以电脑是裸奔(多数没装防火墙) ) //受害者机器

自带笔记本:192.168.1.11 (kali linux系统 接上宾馆自己那间房的网线) //入侵者机器

网关IP:192.168.1.1

踩点:

怎么知道隔壁的电脑IP地址?

先看自己的房间号,比如是5-11(假如表示5楼11间房),在来到自己房间看自己电脑的IP地址,一般是192.168.1.11

那么隔壁的自己出门去看门牌就知道了,(假如是5-12),那么隔壁的IP地址就是192.168.1.12 最后在ping一下 通了 说明电脑开着,不同,说明电脑关着,或者防火墙什么的。。。

这个方法比较死?当然其它方法也有,根据自己经验而定。。。

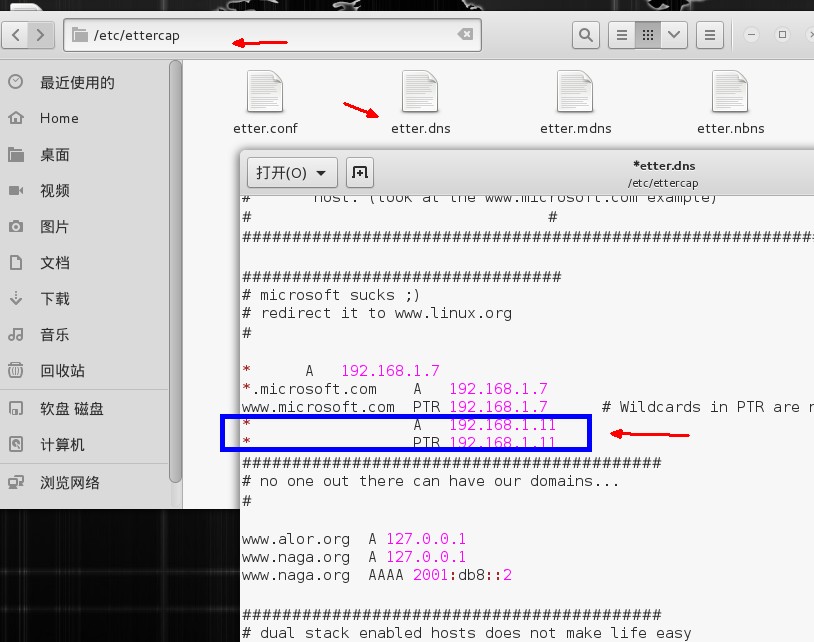

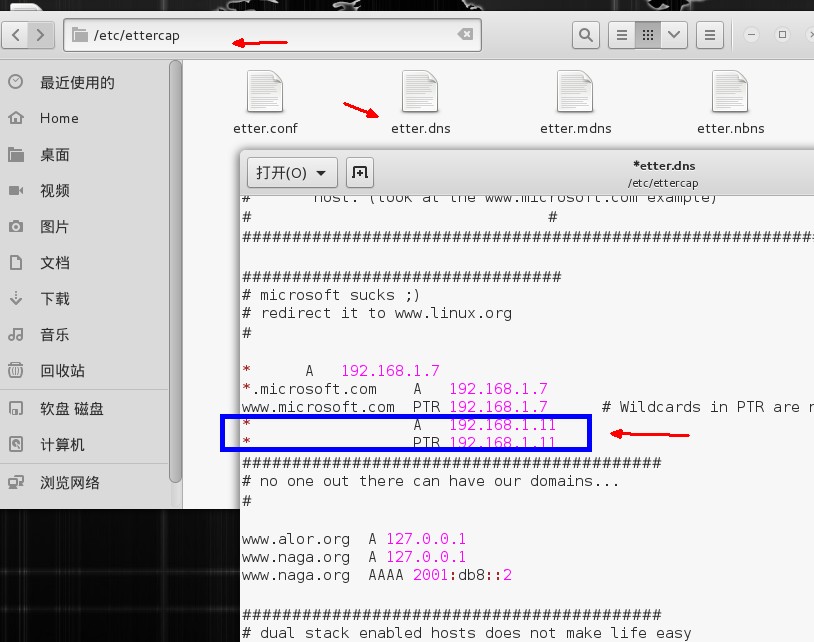

首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦

然后记得保存。

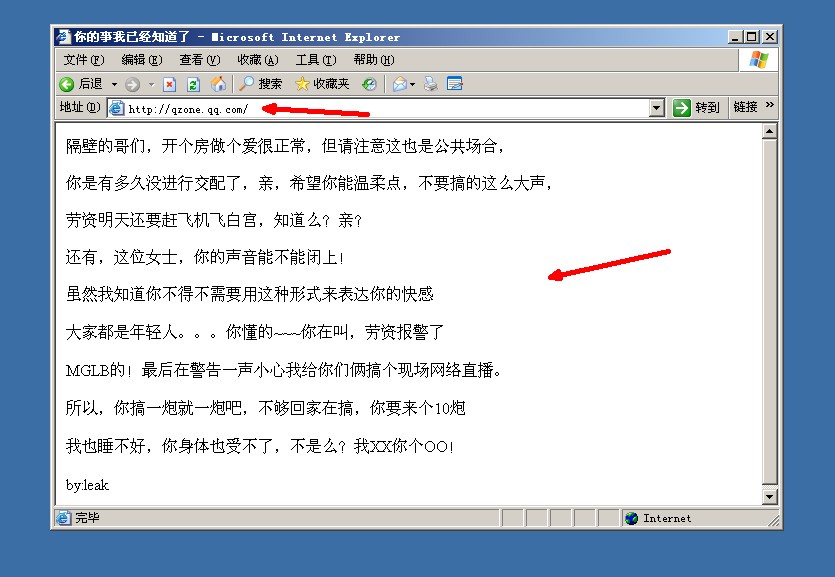

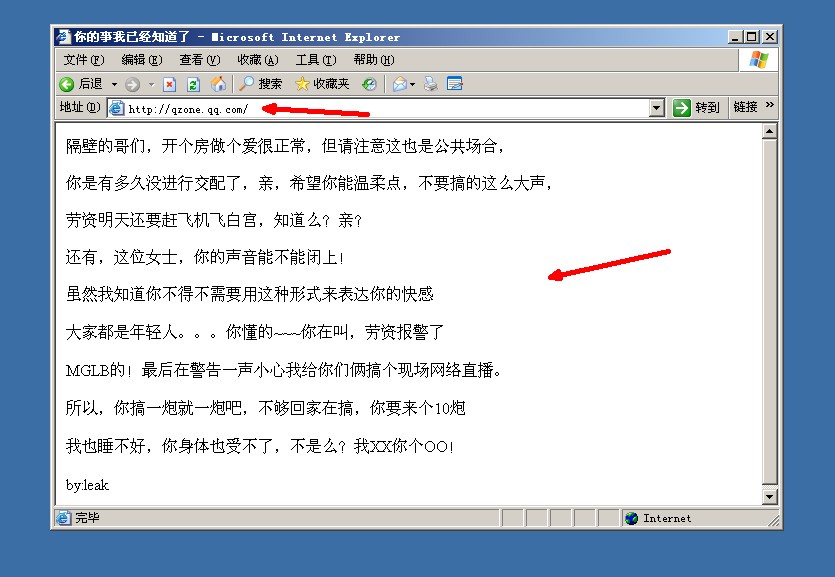

再来编辑/var/www/html/index.html文件 改成你定义页面 这里我简单的改了下

因为后边我们要启动apache2 也就是网页服务器 这是主页文件,说白了目的是为了DNS欺骗成功后,

当受害者(隔壁宾馆两口)访问域名访问网站后,打开的页面就是我们这里的这个主页文件里边的内容。。。。编辑好了---记得保存

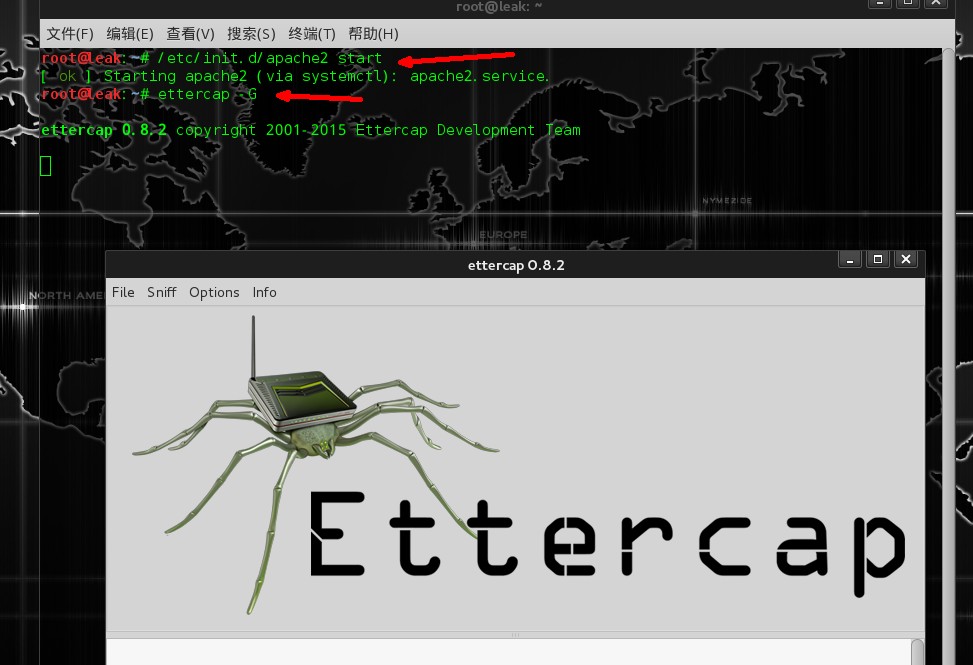

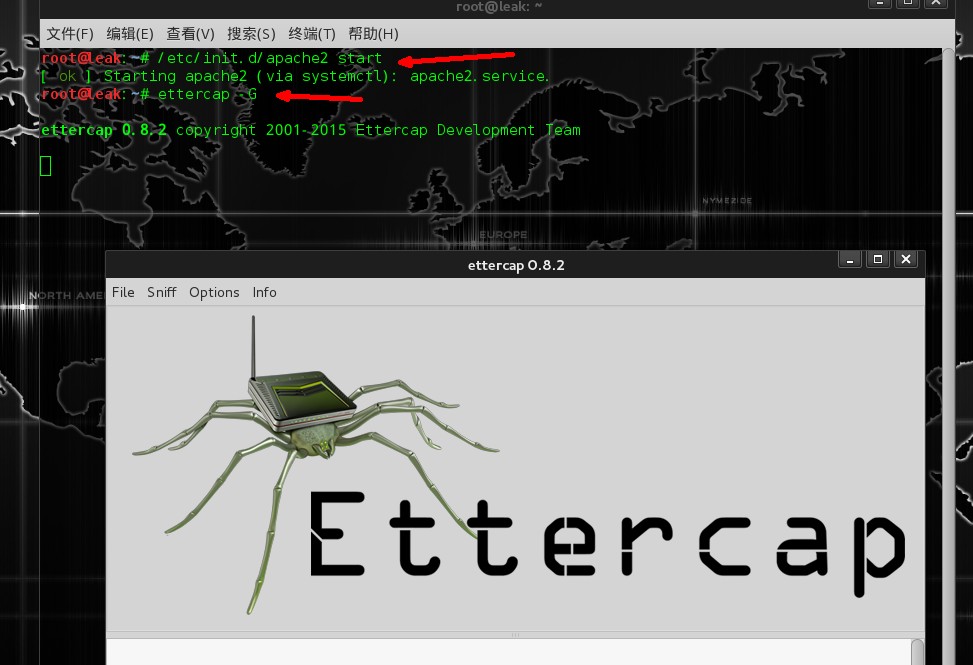

现在我们在到终端输入命令/etc/init.d/apache2 start 来启动apache2 服务器 (把本机作为一个服务器) 。

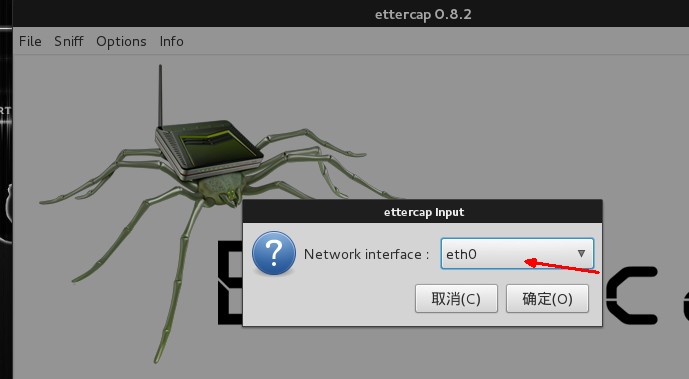

在输入命令ettercap -G来进入ettercap的图形界面。我喜欢用图形界面,也许也windows玩多的原因吧,不喜欢linux下的命令行 ps:虽然看起来很帅的样子..... - -!

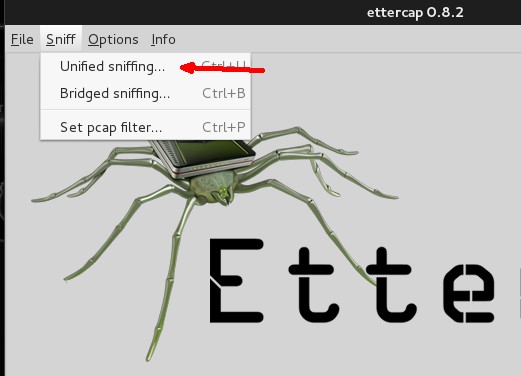

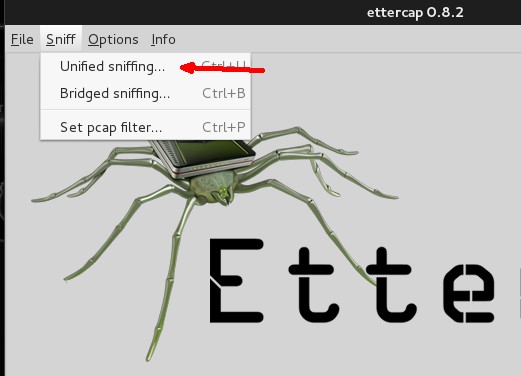

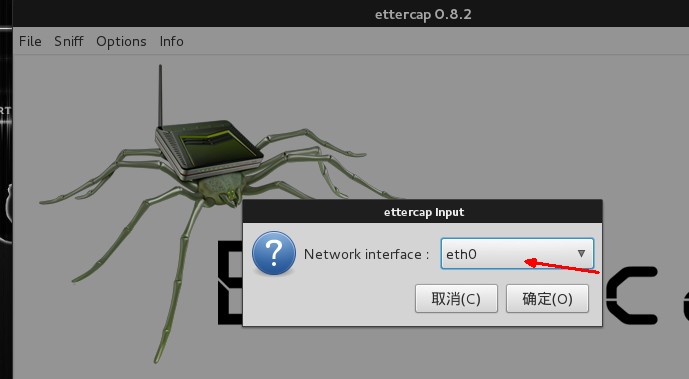

选择网卡Unfied sniffing---配置

网卡选择eth0(根据自己的计算机网卡而定)

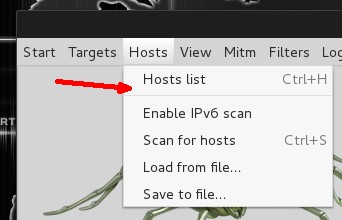

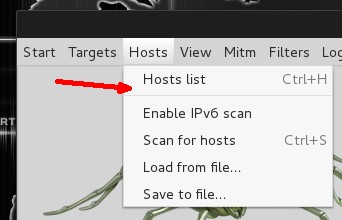

再来扫描网关下的所以在线的计算机主机,来到hosts选项下的 scan for hosts

继续选着Hosts list 列出扫到的主机

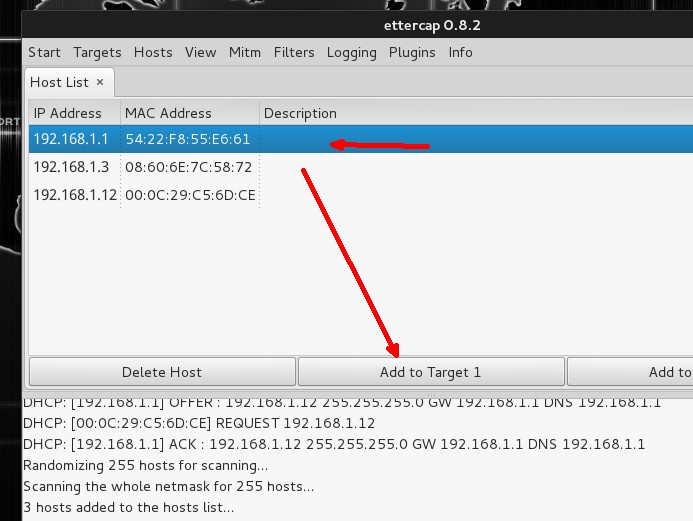

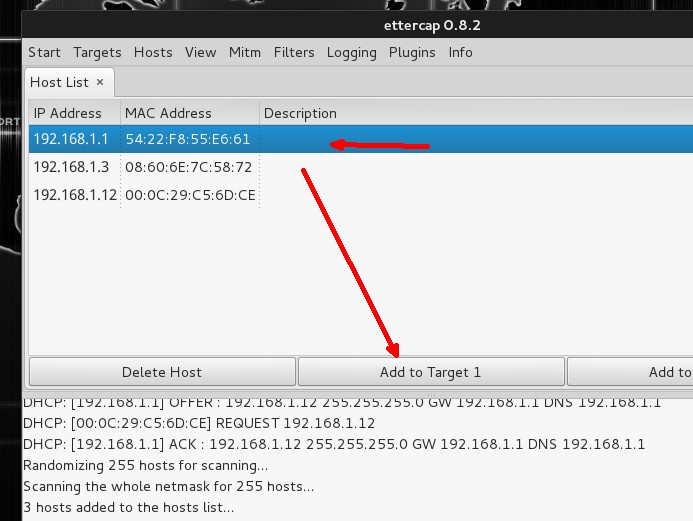

可以看见列出了所有机器,先在列表里选择网关进行添加,我这里的网关是192.18.1.1。 点击 Add to target 1

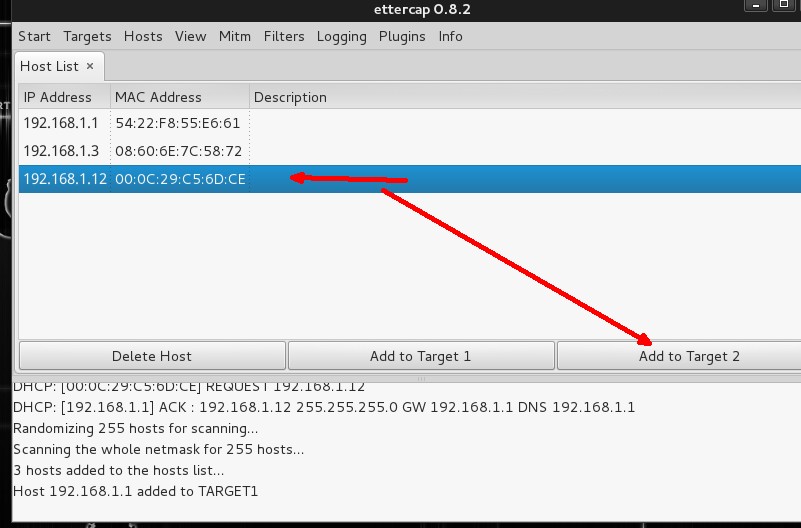

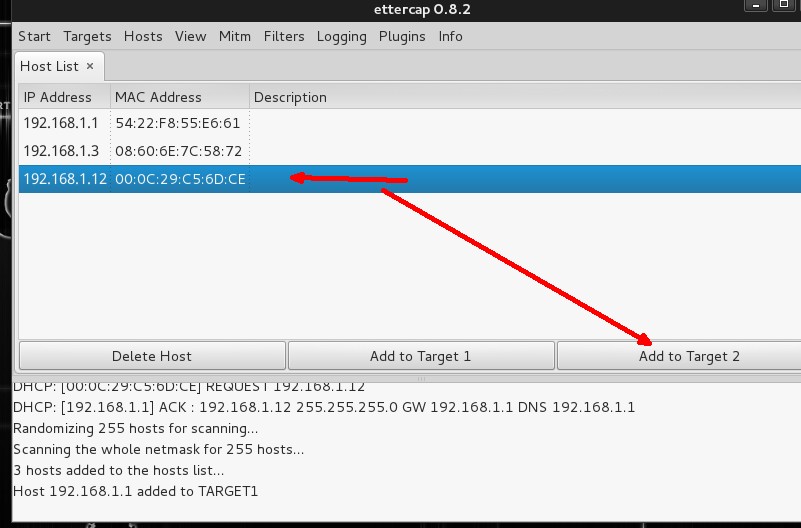

这里选择受害者的IP地址(隔壁那位妹子的。。。)

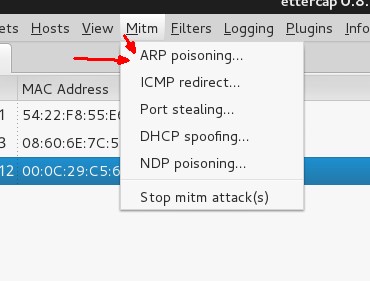

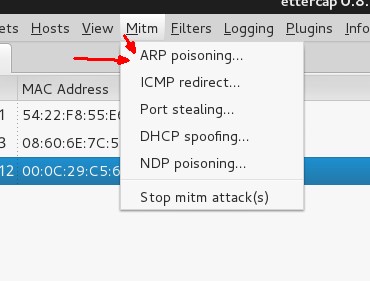

配置好后在继续点击mitm>arp poisoning

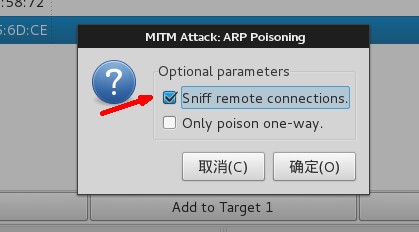

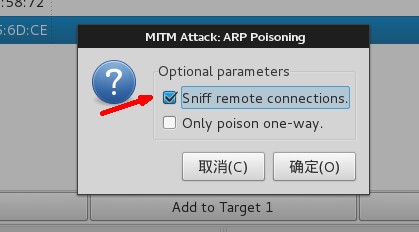

选择第一个勾上 确定

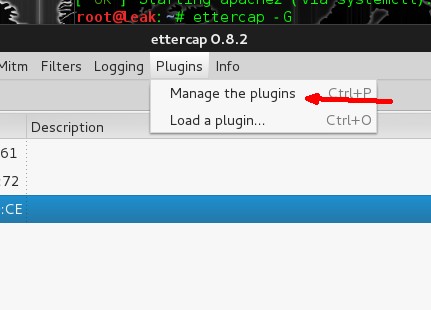

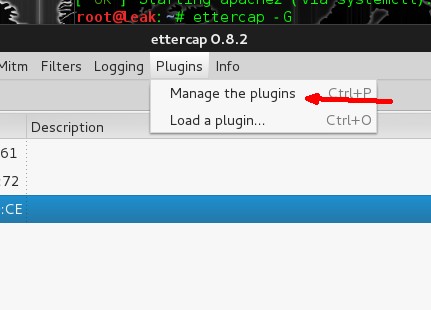

配置插件plugins>mangge the plugins

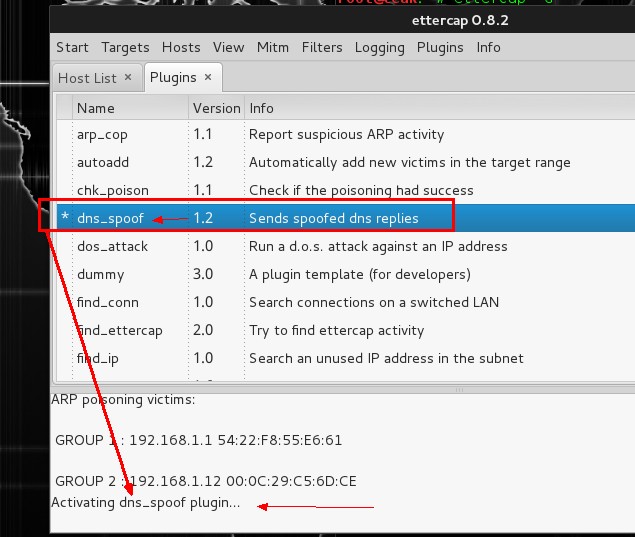

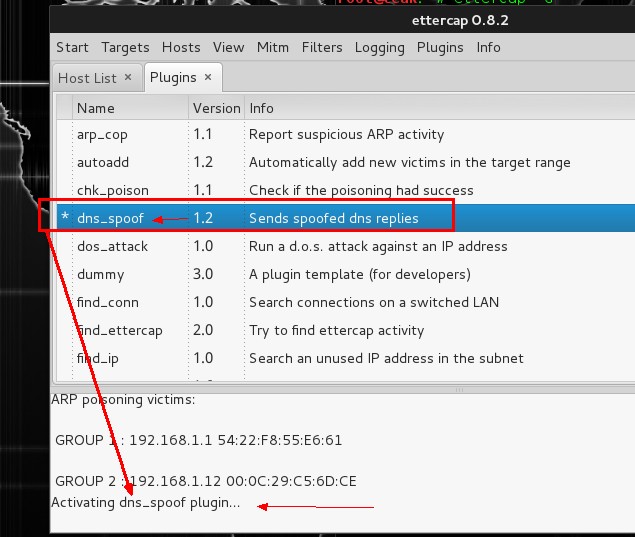

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

最后点击strat>start sniffing开始DNS欺骗 这样就开始工作了。。。。

后续:

隔壁的妹子完事后,准备上电脑去逛逛QQ空间 不管打开任何网站页面一直是这样的。。。

笔记一:ettercap是什么?

我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具,功能相信用过的朋友多多少少都知道,但这两款工具是在windows下运行的。

而ettercap是在linux下运行的 。其实功能都是差不多的,我称呼它为嗅探工具,ARP欺骗,DNS,劫持,中间人攻击等等。总之这是一款强大的安全测试工具。

笔记二:DNS简单说明

了解DNS是什么:Domain Name System (域名系统 简称:DNS) //详细资料自己查百度

了解DNS欺骗是什么:攻击者(黑客)冒充域名服务器进行欺骗的一种行为 //详细资料自己查百度

了解DNS原理原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,

这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

笔记三:DNS欺骗举例

(故事纯属虚构):

那是一个夜黑风高的夜晚,又是刮风,有事闪电的,本想在撸几盘撸啊撸,搞的我心情一点都不好,于是关掉电脑准备睡觉了,然而突然啊的一声!瞬间把我从困意中拉了回来,在仔细一听~~~

在发现是隔壁宾馆在做爱爱,尼玛~~~搞这么大声做什么?让我怎么睡觉啊?尼玛的,决定展开一次入侵隔壁电脑。。。

准备工作:

隔壁电脑:192.168.1.12 (宾馆一般都装有还原精灵 所以电脑是裸奔(多数没装防火墙) ) //受害者机器

自带笔记本:192.168.1.11 (kali linux系统 接上宾馆自己那间房的网线) //入侵者机器

网关IP:192.168.1.1

踩点:

怎么知道隔壁的电脑IP地址?

先看自己的房间号,比如是5-11(假如表示5楼11间房),在来到自己房间看自己电脑的IP地址,一般是192.168.1.11

那么隔壁的自己出门去看门牌就知道了,(假如是5-12),那么隔壁的IP地址就是192.168.1.12 最后在ping一下 通了 说明电脑开着,不同,说明电脑关着,或者防火墙什么的。。。

这个方法比较死?当然其它方法也有,根据自己经验而定。。。

首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦

然后记得保存。

再来编辑/var/www/html/index.html文件 改成你定义页面 这里我简单的改了下

因为后边我们要启动apache2 也就是网页服务器 这是主页文件,说白了目的是为了DNS欺骗成功后,

当受害者(隔壁宾馆两口)访问域名访问网站后,打开的页面就是我们这里的这个主页文件里边的内容。。。。编辑好了---记得保存

现在我们在到终端输入命令/etc/init.d/apache2 start 来启动apache2 服务器 (把本机作为一个服务器) 。

在输入命令ettercap -G来进入ettercap的图形界面。我喜欢用图形界面,也许也windows玩多的原因吧,不喜欢linux下的命令行 ps:虽然看起来很帅的样子..... - -!

选择网卡Unfied sniffing---配置

网卡选择eth0(根据自己的计算机网卡而定)

再来扫描网关下的所以在线的计算机主机,来到hosts选项下的 scan for hosts

继续选着Hosts list 列出扫到的主机

可以看见列出了所有机器,先在列表里选择网关进行添加,我这里的网关是192.18.1.1。 点击 Add to target 1

这里选择受害者的IP地址(隔壁那位妹子的。。。)

配置好后在继续点击mitm>arp poisoning

选择第一个勾上 确定

配置插件plugins>mangge the plugins

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

最后点击strat>start sniffing开始DNS欺骗 这样就开始工作了。。。。

后续:

隔壁的妹子完事后,准备上电脑去逛逛QQ空间 不管打开任何网站页面一直是这样的。。。