IDS(Intrusion Detection Systems):入侵检测系统

通过软件 硬件对网络 系统的运行状况进行监视,尽可能的发现各种攻击企图,攻击行为或者是攻击结果,以保证网络系统资源的完整性 机密性以及可用性.

与防火墙不同的是,IDS入侵检测系统是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流量流经它便可以工作。因此,对IDS的部署的唯一要求是:IDS应当挂接在所有所关注的流量都必须流经的链路上。在这里,“所关注流量”指的是来自高危网络区域的访问流量和需要进行统计、监视的网络报文。

IDS在交换式的网络结构中的位置一般是在1.尽可能的靠近攻击源 2.尽可能的靠近受保护资源

- 服务器区域的交换机上

- Internet接入路由器之后的第一个交换机上

- 重点保护网段的局域网交换机上

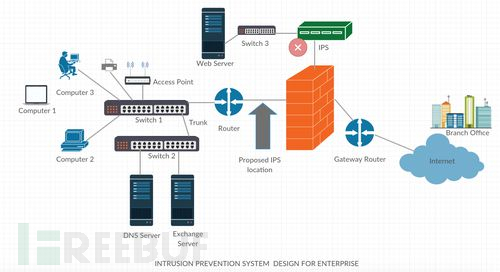

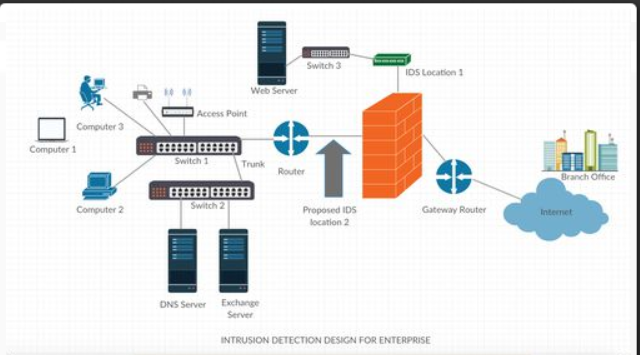

企业环境下的IDS设计架构如下图所示:

设计考虑因素

1. IDS一般部署在防火墙之后。 2. 在上面的设计图中,Location 1部署的IDS用于保护Web服务器。 3. Location 2部署的IDS用于保护余下的网络组件免受恶意软件的危害。 4. 这是一个基于网络的IDS,而并非基于主机的IDS,因此它无法检测到网络中两台主机之间所生成的恶意软件

IPS(Intrusion Prevention System):入侵防御系统

IPS位于防火墙和网络的设备之间。这样,如果检测到攻击,IPS会在这种攻击扩散到网络的其它地方之前阻止这个恶意的通信

随着网络攻击技术的不断提高和网络安全漏洞的不断发现,传统防火墙技术加传统IDS的技术,已经无法应对一些安全威胁。在这种情况下,IPS技术应运而生,IPS技术可以深度感知并检测流经的数据流量,对恶意报文进行丢弃以阻断攻击,对滥用报文进行限流以保护网络带宽资源。

对于部署在数据转发路径上的IPS,可以根据预先设定的安全策略,对流经的每个报文进行深度检测(协议分析跟踪、特征匹配、流量统计分析、事件关联分析等),如果一旦发现隐藏于其中网络攻击,可以根据该攻击的威胁级别立即采取抵御措施,这些措施包括(按照处理力度):向管理中心告警;丢弃该报文;切断此次应用会话;切断此次TCP连接。

进行了以上分析以后,我们可以得出结论,办公网中,至少需要在以下区域部署IPS,即办公网与外部网络的连接部位(入口/出口);重要服务器集群前端;办公网内部接入层。至于其它区域,可以根据实际情况与重要程度,酌情部署。

IDS技术与IPS技术有一个重要的区别。IPS技术可以对检测出的威胁进行响应,通过尝试防止攻击。按照他们使用的响应技术,可分为以下几类。

1)IPS的响应技术

a. IPS可以阻止攻击本身。它可以使攻击的网络连接或用户会话终止,并阻止攻击者的帐号、IP地址、或其他属性。

b. IPS可以改变安保环境。IPS可以改变安保控制的配置瓦解攻击。

c. IPS可以改变攻击内容。IPS技术可以移去或更换攻击的恶意部分,使其成为良性报文。

2)IPS的方法

IPS使用多种方法保护网络。

a.基于特征的IPS

这是许多IPS解决方案中最常用的方法。把特征添加到设备中,可识别当前最常见的攻击。这就是为什么它也被称为模式匹配IPS。特征库可以添加、调整和更新,以应对新的攻击。

b.基于异常的IPS

它也被称为基于行规的IPS。它试图找出偏离工程师定义为正常的活动。基于异常的方法可以用统计异常检测和非统计异常检测。基于策略的IPS:它更关心的是是否执行组织的安保策略。如果检测的活动违反了组织的安保策略就触发报警。使用这种方法的IPS,要把安全策略写入设备之中。

c.基于协议分析的IPS

它与基于特征的方法类似。大多数情况检查常见的特征,但基于协议分析的方法可以做更深入的数据包检查,能更灵活地发现某些类型的攻击。

3) IPS技术

IPS基本上有两大主流技术,基于主机和基于网络的。

a.基于主机的IPS-HIPS

HIPS监视单个主机的特性和发生在主机内可疑活动的事件。HIPS的例子可以是监视有线和无线网络信息流、系统日志、运行过程、文件访问和修改、系统和应用配置的变化。大多数HIPS具有检测软件,安装在代理的主机上。每个代理监视一台主机上的活动,并执行预防行动。代理将数据传输到管理服务器。每个代理通常用于保护服务器、台式机或笔记本电脑、或者应用服务。

HIPS在要监视的主机上安装传感器(sensor),这会影响主机性能,因为传感器要消耗资源。

b.基于网络的IPS-NIPS

NIPS如图3所示,NIPS监视特定网段或设备的网络流量,并分析网络、传输和应用的协议,识别可疑的活动。

除了传感器,NIPS组件类似于HIPS技术。NIPS传感器监视和分析一个或多个网络段上的网络活动。传感器有两种格式:设备传感器,它由专门的硬件和软件组成,并针对NIPS使用进行了优化;软件传感器,可以安装到符合特定规范的主机上。

企业环境下的IPS设计架构如下图所示:

基于主机的IDS/IPS

基于主机的IDS只能够监控一个系统,它运行在你需要保护的主机之中,它能够读取主机的日志并寻找异常。但需要注意的是,当攻击发生之后,基于主机的IDS才能够检测到异常。基于网络的IPS能够检测到网段中的数据包,如果基于网络的IPS设计得当的话,它也许能够代替基于主机的IPS。基于主机的IDS其另一个缺点就是,网络中的每一台主机都需要部署一个基于主机的IDS系统。你可以设想一下,如果你的环境中有5000台主机,这样一来你的部署成本就会非常高了。

基于设备的IDS/IPS

你可以在一台物理服务器或虚拟服务器中安装IDS,但你需要开启两个接口来处理流入和流出的网络流量。除此之外,你还可以在Ubuntu服务器(虚拟机)上安装类似Snort的IDS软件。

基于路由器的IDS/IPS

在一个网络中,几乎所有的流量都要经过路由器。路由器作为一个网络系统的网关,它是系统内主机与外部网络交互的桥梁。因此在网络安全设计架构中,路由器也是IDS和IPS系统可以考虑部署的地方。目前有很多可以整合进路由器的第三方软件,而它们可以构成网络系统抵御外部威胁的最前线。

基于防火墙的IDS/IPS

防火墙与IDS之间的区别在于,防火墙看起来可以防止外部威胁进入我们的网络,但它并不能监控网络内部所发生的攻击行为。很多厂商会在防火墙中整合IPS和IDS,这样就可以给防火墙又添加了一层保护功能。

基于云环境下的IDS/IPS实现

对于那些将自己的文件和应用托管在云端的用户来说,云服务提供商是否部署了IDS也许会成为客户考虑的其中一个因素。除此之外,用户还可以部署Snort IDS(社区版)来监控和感知威胁。

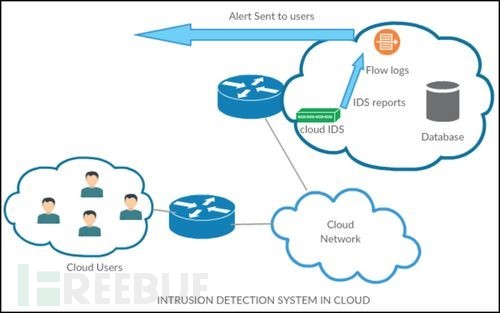

云环境下的IDS架构如下图所示:

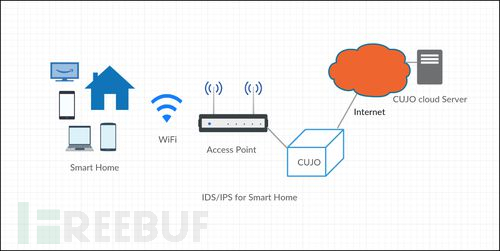

针对智能物联网设备的IDS/IPS设计

随着越来越多的用户开始使用物联网设备或智能家居设备,因此我们还要考虑如何防止IOT设备遭受外部恶意软件的攻击。由于考虑到设备功能和容量大小会不同,因此我们也许要根据设备的性能来设计自定义的IDS。

智能家居环境下的ISD/IPS部署架构如下图所示:

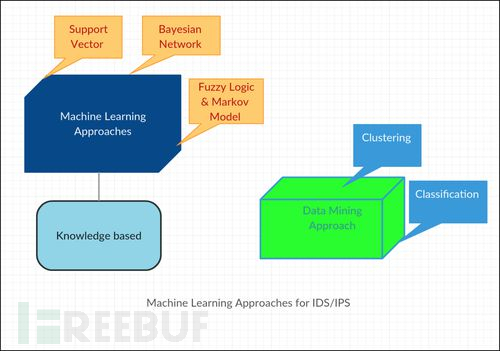

使用机器学习算法实现入侵检测

现在有很多机器学习算法能够检测异常并生成警告。机器学习算法可以对恶意行为的模式进行学习,即使恶意行为发生改变,它也能够迅速生成警报。

将机器学习方法应用到IDS/IPS:

总结

在设计网络安全架构的过程中,我们需要考虑的关键因素就是将IDS/IPS部署在何处。根据网络以及客户环境的不同,我们可以选择的设计方法有很多种。随着物联网设备和智能家居设备的兴起,IDS和IPS系统的重要性也不言而喻。值得一提的是,我们现在遇到的绝大多数的网络攻击之所以能够成功,正是因为这些系统并没有正确部署入侵检测系统。